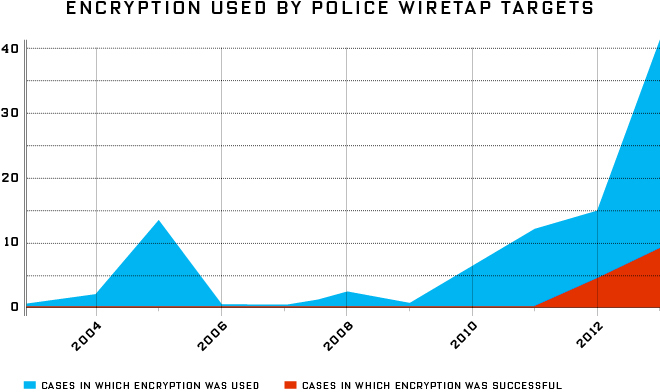

Полиция и спецслужбы часто выражают опасения по поводу общедоступных интсрументов шифрования — мол, преступники массово начнут использовать криптографию и преступный мир погрузится в «тёмную зону», совершенно недоступную для прослушки правоохранителями. Однако статистика говорит об обратном. По данным из опубликованного в среду ежегодного отчёта об использовании прослушки полицией США, преступники в 2013 году использовали средства криптографии всего 41 раз, и только в 9 случаях их сообщения так и не удалось расшифровать. В 2012 криптография помогла преступникам всего 4 раза (из почти 5000 дел, в которых велась прослушка). За более ранние годы удачных случаев использования шифрования не отмечено.

Рубрика «шифрование» - 26

За последние 10 лет в США было лишь 13 случаев, когда криптография помешала расследовать преступления

2014-07-04 в 14:57, admin, рубрики: информационная безопасность, криптография, прослушка, шифрованиеПостроение собственной коммуникационной сети поверх I2P

2014-07-02 в 1:17, admin, рубрики: i2p, анонимность, информационная безопасность, коммуникации, Сетевые технологии, шифрование, электронная почта, метки: i2p, анонимность, коммуникации, шифрование, электронная почтаПри современных тенденциях, направленных на тотальное прослушивание и сбор всевозможной информации, использование защищённых средств коммуникации как никогда актуально. Шифрование самих передаваемых данных решает проблему лишь частично, поскольку сам факт обмена информацией между участниками важнее его содержания.

В большинстве современных систем будь то электронная почта, ICQ или твиттер, владелец серверов обладает всеми этими данными и может, при необходимости, поделиться ими при получении официального или неофициального запроса об этом. Ниже предлагается проект сети, построенной поверх I2P, в которой владелец использует свои узлы только для обеспечения более стабильной работы и в качестве шлюзов в обычный интернете, имея информации не больше, чем обычные узлы I2P.

Quaternion Encryption Scheme (QES) на FPGA, XeonPhi, GPU

2014-06-19 в 8:17, admin, рубрики: c++, fpga, nvidia tesla, opencl, Алгоритмы, высокая производительность, ПЛИС, сопроцессор, шифрование, метки: fpga, nvidia tesla, opencl, ПЛИС, сопроцессор, шифрование -na-FPGA-XeonPhi-GPU.jpg)

Привет!

Шифрование данных с помощью кватернионов выполнялось на FPGA DE5-NET, XeonPhi 7120P, GPU Tesla k20.

У всех троих приблизительно одинаковая пиковая производительность, но имеется разница в энергопотреблении.

Дабы не нагромождать статью лишней информацией предлагаю вам ознакомиться с краткой информацией о том что такое кватернион и матрица поворота в соответствующих статьях википедии.

Каким же образом можно зашифровать и расшифровать данные с помощью кватернионов? Довольно просто!

Для начала возьмем кватернион: q = w + x*i + y*j + z*k и составим на его основе матрицу поворота, которую назовем, например P(q).

Прим. картинка ниже из википедии и матрица там названа Q.

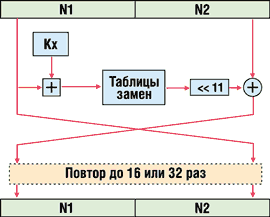

Шифрование ГОСТ 28147-89 в Acronis Backup 11.5

2014-06-05 в 6:41, admin, рубрики: Алгоритмы, Блог компании Acronis, Inc, Восстановление данных, ГОСТ 28147-89, резервное копирование, шифрованиеПривет Хабр, сегодня мы расскажем про алгоритм шифрования данных в резервных копиях и особенности его применения в линейке продуктов Acronis. Как следует из заголовка, речь пойдет про стандарт ГОСТ 28147-89 (далее по тексту просто “стандарт ”).

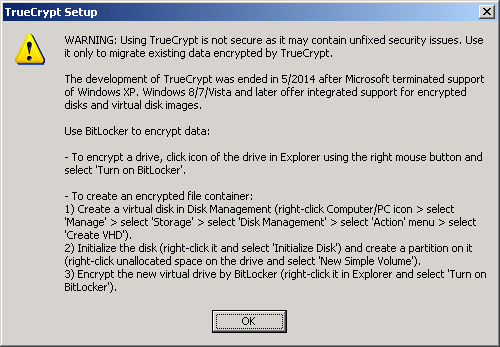

Сайт TrueCrypt, вероятно, взломан и предлагает переходить на BitLocker

2014-05-28 в 19:45, admin, рубрики: truecrypt, взлом, информационная безопасность, шифрование, метки: truecrypt, взлом, шифрование

TL;DR: Сайт взломан, ключи скомпрометированы, бинарник может только расшифровывать данные (и, возможно, протроянен).

На странице рассказывается о том, что разработка TrueCrypt была прекращена в мае этого года, после того, как Microsoft прекратила поддержку Windows XP, и что TrueCrypt более небезопасен и может содержать уязвимости.

Далее, на странице содержится подробная инструкция миграции с TrueCrypt на BitLocker.

На сайте есть также ссылки на бинарный файл TrueCrypt, которые ведут в раздел загрузок SourceForge, вместе с цифровой подписью. Этот файл подписан корректным (старым) ключом, а внутри него:

22 мая SourceForge сменили алгоритм хеширования паролей и предложили всем их сменить, чтобы использовался новый алгоритм. Возможно, что-то пошло не так.Читать полностью »

Алгоритм Энигмы

2014-03-28 в 14:24, admin, рубрики: безопасность, информационная безопасность, криптография, шифрование, Энигма, метки: безопасность, шифрование, ЭнигмаВ данном сообществе я нашел много статей про известную шифровальную машинку «Enigma», но нигде из них не описывался подробный алгоритм ее работы. Наверняка многие скажут, что это не нуждается в афишировании, — я же надеюсь, что кому-нибудь да будет полезно об этом узнать. Читать полностью »

Как и чем сегодня защищать свои данные на ПК и накопителях?

2014-03-26 в 6:23, admin, рубрики: multiclet, Гаджеты. Устройства для гиков, информационная безопасность, шифрование, метки: multiclet, шифрование В настоящее время гарантировать сохранность корпоративной или пользовательской информации на различных почтовых сервисах, персональных компьютерах и облачных хранилищах практически невозможно. Почту могут взломать, информация со своего компьютера или с компьютера коллег может быть скопирована сотрудниками компании и использована в своих целях. Есть ли способ для защиты информации? 100% гарантию защиты данных на сегодняшний день не даёт ни одна компания, сделать хороший шаг в сторону сохранения своих данных, разумеется, можно. Обычно используется для защиты данных шифрование.

Читать полностью »

Mylar — Платформа для защищенных веб приложений на базе Meteor.js

2014-03-25 в 15:03, admin, рубрики: javascript, Meteor.JS, безопасность веб-приложений, шифрование, метки: javascript, Meteor.js, node.js, безопасность веб-приложений, шифрование MIT опубликовал исходники проекта Mylar — платформы для создания безопасных приложений, с шифрованием и

поиском по зашифрованным данным.

Читать полностью »

Шифрованный тоннель для общения через VK (RSA + GreaseMonkey)

2014-02-22 в 19:06, admin, рубрики: безопасность в сети, Вконтакте, информационная безопасность, ненормальное программирование, Сетевые технологии, шифрование, метки: безопасность в сети, Вконтакте, ненормальное программирование, шифрованиеВ связи с развитием событий в мире последним временем пользователи сети всё чаще задумываются о своей безопасности: кто-то отказывается пользоваться рядом web-сервисов, кто-то удаляет личную информацию, фото и другие данные с социальных сетей, а кто-то и вовсе «блокирует» свои учётные записи. Но вот только большинство этих данных удаляются лишь визуально, что, в принципе, общеизвестный факт.

.png)

Поскольку значительная часть моих знакомых — это люди, не имеющие достаточных знаний в сфере IT, то приходится изощрятся, чтобы заставить их пользоватся непривычными им сервисами либо утилитами, которые я считаю безопасными.

Предлагаю относительно простой способ установки безопасного канала для текстового общения через всеми известную сеть ВКонтакте. Для этого не нужно никакого дополнительного софта либо обширных знаний в сфере информационной безопасности. Всё, что вам нужно иметь — это web-браузер и аддон GreaseMonkey.

Читать полностью »

Адам Лэнгли объяснил причины бага в iOS: лишняя строчка кода поломала всю безопасность

2014-02-22 в 14:48, admin, рубрики: iOS, OS X, SSL, TLS, баг, информационная безопасность, криптография, ненормальное программирование, подпись, сертификат, шифрование, метки: iOS, OS X, SSL, TLS, баг, подпись, сертификат, шифрованиеВчера компания Apple выпустила обновление безопасности iOS 7.0.6 для iPhone 4 и более поздних моделей, iPod touch 5-го поколения и iPad 2+. Одновременно выпущен аналогичный патч 6.1.6 для iPhone 3GS и iPod touch 4-го поколения.

Обновление закрывает уязвимость CVE-2014-1266, которая позволяет злоумышленнику из «привилегированной позиции в сети» перехватывать и модифицировать пакеты в сессиях, защищённых SSL/TLS. Речь идёт о MiTM-атаке с подменой трафика.

В лаконичном пояснении Apple говорит, что при установке защищённого соединения по SSL/TLS система не способна определить аутентичность соединения. Проблему решили путём «добавления недостающих этапов валидации».

Читать полностью »

-na-FPGA-XeonPhi-GPU-2.png)