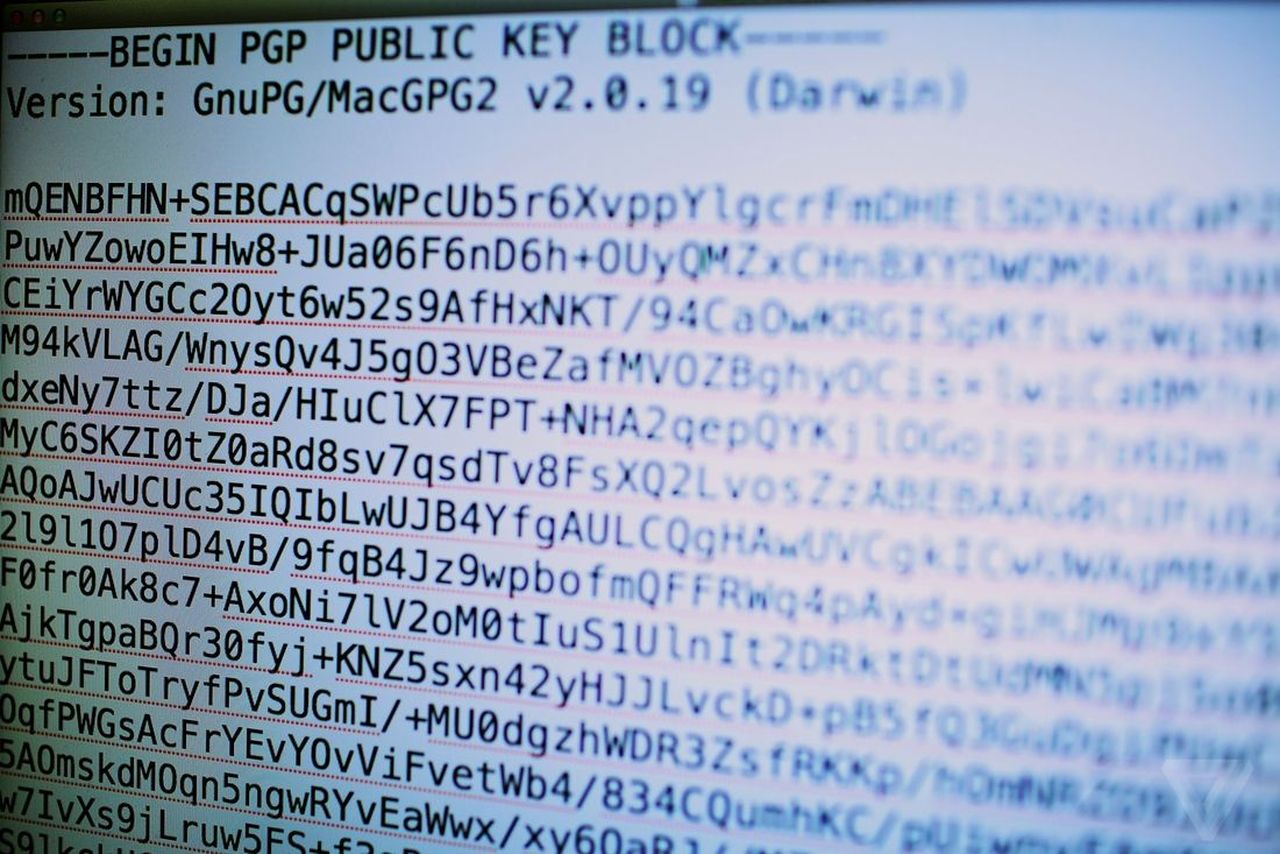

Скриншот «мессенджера» террористов

ИГИЛ (эта организация запрещена в России) вызывает опасения у многих цивилизованных граждан. И небезосновательно, ведь представители организации и она сама действительно опасны. Но для того, чтобы действия группировки были эффективными, необходима коммуникация, общение между отдельными ее членами.

Представителей ИГИЛ неоднократно подозревали в использовании различных известных мессенджеров для скрытного общения. Так, недавно было заявлено, что ИГИЛ общается в Telegram. А чуть позже одна компания, специализирующаяся на информационной безопасности, и вовсе заявила, что террористы создали собственный защищенный универсальный мессенджер, и теперь им сторонние приложения не нужны. Но так ли это?

Читать полностью »