На выставке Hot Chips, прошедшей в августе этого года, ведущий инженер компании Cisco Джейме Маркевич (Jamie Markevitch) рассказал об особенностях работы сетевого процессора c производительностью 400 Гб/с, который в настоящее время поставляется клиентам.

Рубрика «Сетевые технологии» - 94

Cisco раскрыли особенности работы 400-гигабитного NPU

2017-09-27 в 9:59, admin, рубрики: Cisco, npu, Блог компании ИТ-ГРАД, ИТ-ГРАД, сетевой процессор, Сетевые технологииНаш рецепт отказоустойчивого VPN-сервера на базе tinc, OpenVPN, Linux

2017-09-26 в 6:01, admin, рубрики: linux, openvpn, tinc, vpn, Блог компании Флант, Настройка Linux, Сетевые технологии, системное администрирование

Один из наших клиентов попросил разработать отказоустойчивое решение для организации защищенного доступа к его корпоративному сервису. Решение должно было:

- обеспечивать отказоустойчивость и избыточность;

- легко масштабироваться;

- просто и быстро решать задачу добавления и блокировки пользователей VPN;

- балансировать нагрузку между входными нодами;

- одинаково хорошо работать для клиентов на GNU/Linux, Mac OS X и Windows;

- поддерживать клиентов, которые находятся за NAT.

Готовых решений, удовлетворяющих всем поставленным условиям, не нашлось. Поэтому мы собрали его на базе популярных Open Source-продуктов, а теперь с удовольствием делимся полученным результатом в этой статье.Читать полностью »

Финальный релиз 3CX Call Flow Designer и курсы 3CX в Беларуси

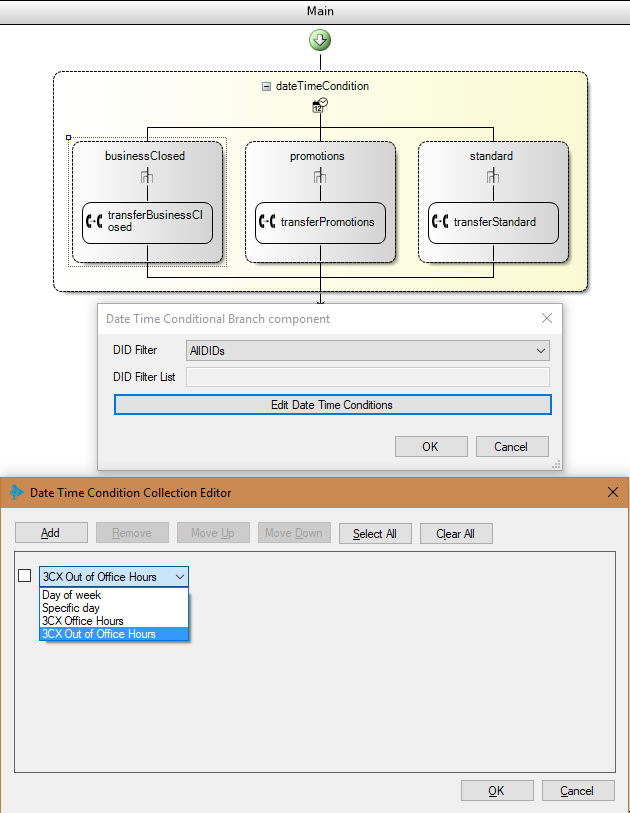

2017-09-25 в 12:56, admin, рубрики: 3CX call flow designer, беларусь, Блог компании 3CX Ltd., голосовое приложение, курсы 3CX, Серверное администрирование, Сетевые технологии, системное администрированиеПредставляем финальный релиз 3CX Call Flow Designer

На этой неделе мы выпустили финальную версию среды разработки голосовых приложений 3CX Call Flow Designer.

Приложение достаточно долго находилось в стадии предварительного тестирования, и за этот период получило многочисленные отзывы и комментарии от разработчиков. На основании этих отзывов мы добавили несколько готовых к использованию специализированных компонентов. Ранее эти компоненты приходилось создавать вручную. Процесс создания таких компонентов рассмотрен в предыдущих статьях этого блога. Теперь же вы можете использовать их немедленно, без дополнительного программирования.

Сети для самых матёрых. Часть тринадцатая. MPLS Traffic Engineering

2017-09-25 в 12:31, admin, рубрики: BGP, L2VPN, L3VPN, MPLS, RSVP, RSVP-TE, traffic engineering, vpn, СДСМ, Сетевые технологии, сети для самых маленьких, системное администрированиеСовременные компьютерные сети, предложив дешёвый трафик, высокий профит, суперстабильность и божественную конвергентность, лишились таких притягательных качеств старых технологий, как возможность определять путь трафика и обеспечить качество канала от начала до конца.

Однако сеть linkmeup выросла до размеров федерального оператора. Возможность управления трафиком и быстрого восстановления сервисов стали очень важным требованием в MPLS-сети.

Пора внедрять Traffic Engineering.

- Предпосылки появления MPLS TE

- Принципы работы MPLS TE

- Способы направления трафика в TE-туннели

- Способы управления туннелями

- Метрики

- Ограничения по полосе пропускания

- Приоритеты туннелей

- Explicit-Path

- SRLG

- Affinity и Attribute-Flag

- Обеспечение надёжности и сходимость

- Path Protection

- Local Protection — Fast ReRoute

- MPLS QoS

- MPLS TE IntServ

- MPLS TE DiffServ

- Режимы работы MPLS QoS

- Упрощение настройки туннелей

- Заключение

- Полезные ссылки

Зачем вообще может понадобиться инжиниринг трафика?

MikroTik — несколько адресов и несколько разных MAC на одном интерфейсе

2017-09-22 в 22:02, admin, рубрики: arp, bridging, mac, mikrotik, nat, routeros, Сетевые технологии, системное администрирование

Нечасто, но с завидной периодичностью на профильных форумах возникал один и тот же вопрос: «как на одном интерфейсе роутера MikroTik получить два IP-адреса с разными MAC?». Обычно этот вопрос остается без ответа, либо вопрошающему отвечают «никак». И действительно, задача нетривиальная. В стандартной конфигурации соблюдается правило «1 интерфейс = 1 MAC». В этой статье я расскажу как обойти это ограничение используя расширенный функционал MikroTik.

Читать полностью »

Zabbix 3.4: Массовый сбор данных на примерах счетчика Меркурий и smartmontools

2017-09-21 в 10:37, admin, рубрики: monitoring, opensource, smartmontools, zabbix, Блог компании Zabbix, меркурий230, Серверное администрирование, Сетевые технологии, системное администрирование

Всем привет, ранее мы уже упоминали о возможностях по массовому сбору данных в новой версии опенсорс системы мониторинга Zabbix 3.4. Теперь остановимся на этом функционале поподробнее, и чтобы было нагляднее, расскажем о нем на двух примерах:

- сбор всех данных за раз, полученных в JSON от консольной утилиты счетчика электроэнергии Меркурий 236

- сбор показателей S.M.A.R.T. жестких дисков и SSD, полученных в табличном виде от smartmontools.

Wi-Fi сети в ритейле: типовые сценарии и подбор оборудования

2017-09-18 в 7:39, admin, рубрики: tp-link, Беспроводные технологии, Блог компании TP-Link, оборудование, ритейл, связь, Сетевые технологии, системное администрированиеКасательно беспроводных сетей у ритейла свои запросы и своя специфика. На складе важно качество и бесшовность покрытия, чтобы работали сканеры меток и штрих-кодов. А в торговых залах частенько возникают трудности с подводом питания к роутерам и предъявляются отдельные требования к внешнему виду.

В этой статье мы обозначим несколько типовых ситуаций и покажем, где и какие из наших моделей корпоративного класса окажутся наиболее уместными.

Переход от обычной сети ЦОД к SDN

2017-09-14 в 8:01, admin, рубрики: DCN, huawei, SDN, vxlan, Блог компании Huawei, Сетевые технологии, цодПереход от обычной сети ЦОД к SDN

Прорывные технологии меняют стратегии

Взрывной рост, который сегодня демонстрируют сети центров обработки данных (DCN) неуклонно превращает эти сети в ключевой элемент корпоративной информационно-вычислительной инфраструктуры, особенно при обслуживании критически важных сервисных систем и управлении ключевыми информационными ресурсами. По мере расширения корпоративной архитектуры DCN, в центрах обработки данных разворачиваются всевозможные виды новых приложений, благодаря, с одной стороны, прогрессу в технологиях коммуникационных сетей, а с другой стороны – растущей популярности интернета и мобильных приложений. Компании также начинают внедрять новые рабочие модели, которые используют облачные рабочие места, и новые методы бизнес-анализа, для которые требуются хранилища данных и использование глубокого анализа (data mining). Все эти прорывные изменения не только усиливают зависимость компаний от центров обработки данных, но также ускоряют появление стратегий реализации DCN с масштабируемыми обновлениями.

Читать полностью »

Эксплойт BlueBorne на Android, iOS, Linux и Windows: более 8 миллиардов устройств критически уязвимы

2017-09-12 в 20:17, admin, рубрики: BlueBorne, bluetoth, Беспроводные технологии, Блог компании Cloud4Y, Настройка Linux, Сетевые технологии, Стандарты связи, уязвимостиВектор атаки BlueBorne может потенциально повлиять на все устройства с Bluetooth, количество которых сегодня оценивается более чем в 8,2 миллиарда. Bluetooth является ведущим и наиболее распространенным протоколом для ближней связи и используется всеми устройствами — от обычных компьютеров и мобильных до IoT-устройств, таких как телевизоры, часы, автомобили и медицинские приборы.

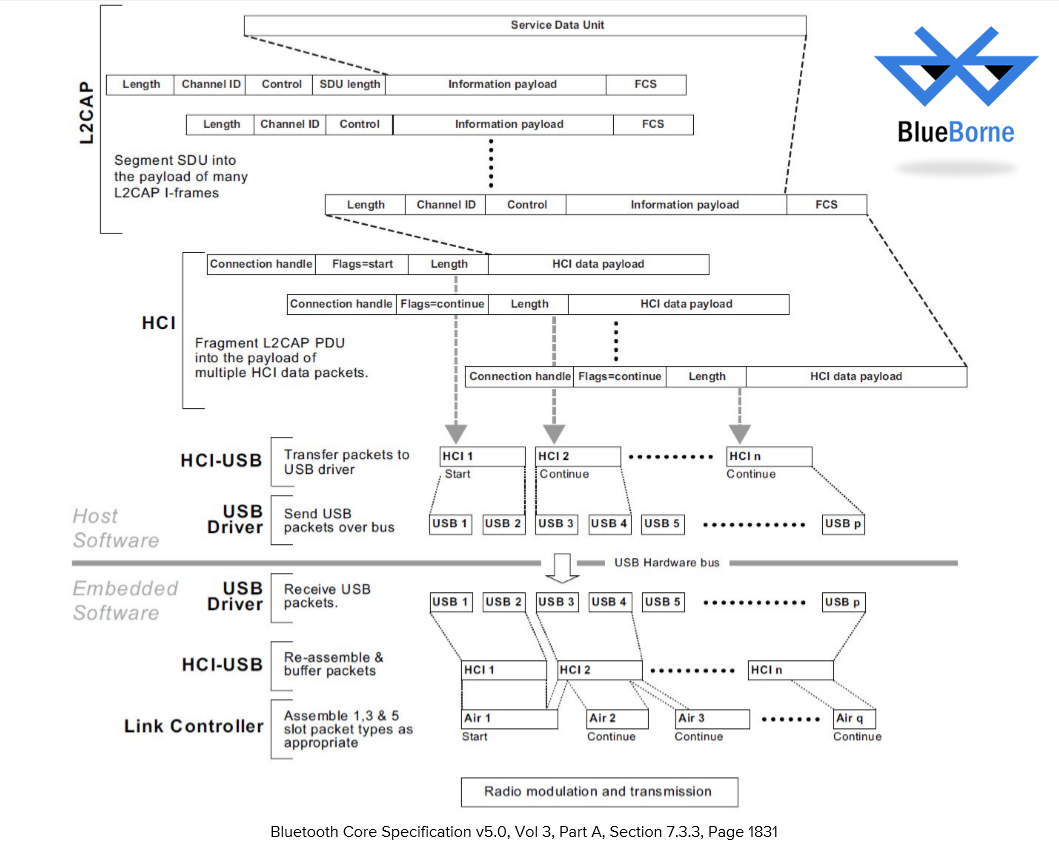

Итак, в чём проблема? Bluetooth сложный. Эта чрезмерная сложность является прямым следствием огромной работы, которая была проведена при создании спецификации Bluetooth. Чтобы проиллюстрировать это отметим, что, в то время как спецификация WiFi (802.11) умещается на 450 страницах, объём спецификации Bluetooth достигает 2822 страниц. Результатом непрозрачности является большое количество уязвимостей, о части из которых мы расскажем в этой статье.

Спецификация Bluetooth имеет не менее 4 разных уровней фрагментации, как показано на диаграмме, взятой из спецификации:

Обзор BlueBorne

Как, а точнее где мы будем работать через 10 лет

2017-09-12 в 5:48, admin, рубрики: gartner, будущее, виртуализация, гадание на кофейной гуще, дистанционная работа, коворкинг, офис, рабочее место, Сетевые технологии, урбанизацияДавать прогнозы — особенно на долгосрочную перспективу — дело неблагодарное. Если уж до сих пор чертовски сложно достоверно предсказать погоду на ближайшую неделю, то что говорить о технологиях, которые придут к власти через 10 лет? В век ускоряющегося времени и набирающих обороты перемен сразу во всех областях человеческой жизни, крайне трудно представить, как и где мы будем работать на пороге 30-х годов. Однако, общие тенденции и хорошее воображение позволяют таки осмелиться заглянуть в будущее и хотя бы в общих чертах представить грядущие перемены.