Производитель решений корпоративного класса Cisco вывел на рынок РФ точки доступа Wi-Fi в сегменте малого и среднего бизнеса – Cisco Aironet серии 1815.

Эти современные точки доступа корпоративного класса в сегменте эконом предлагают интересный компромис функционала и цены, который будет оценет теми, кто:

Эти современные точки доступа корпоративного класса в сегменте эконом предлагают интересный компромис функционала и цены, который будет оценет теми, кто:

- не имеет высоких задач по производительности, однако требуется надежность работы сети;

- находится на стадии роста – т.е. сейчас надо бюджетно, но с развитием бизнеса надо иметь возможность экономично перевести сеть на новый виток надежности и масштабируемости;

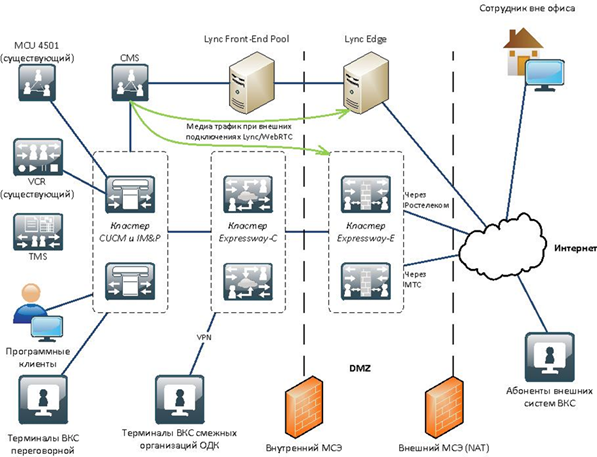

- хочет безопасно подключать к сети удаленных телеработников или микрофилиалы;

- подключает помещения с небольшим количеством клиентов — гостиничные комнаты, склады, коттеджи и т.д..

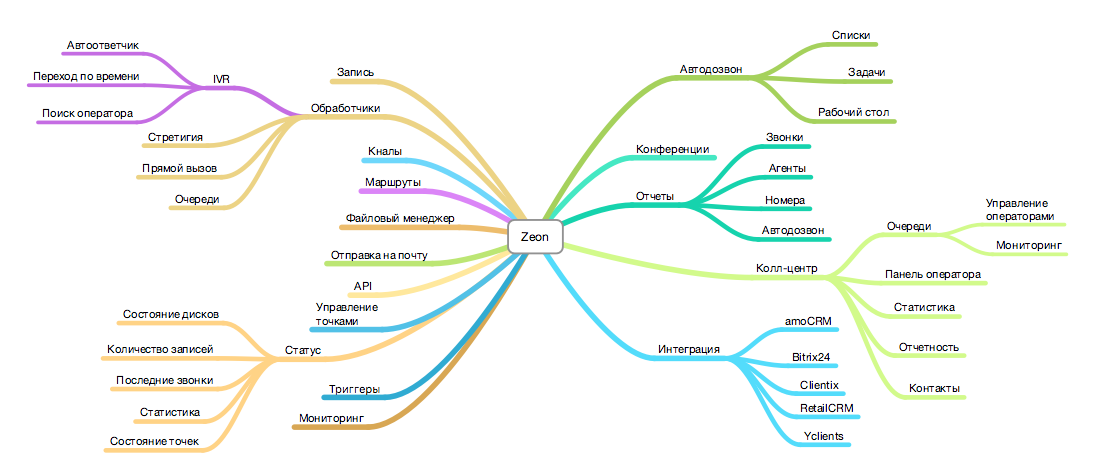

Mobility Express

Это функционал разбирался в статье «Mobility Express — новый подход» и представляет собой функционал беспроводного контроллера, запущеннный на аппаратной платформе одной из точек доступа в кластере.

С момента написания упомянутой статьи функционал Mobility Express серьезно эволюционировал и сегодня предлагает:

Читать полностью »