Позавчера, 13 октября 2018 года, состоялось достаточно знаменательное событие. Согласно открытой статистике Google, общее количество IPv6-соединений с серверами компании превысило 25%. Сейчас эта цифра составляет 25,04%. Учитывая массовость Google и присутствие компании на всех крупных рынках кроме Китая, эту статистику можно назвать «умеренно релевантной» и на ее основе утверждать, что мир постепенно движется к переходу на прокол IPv6 с IPv4, адресов которого уже серьезно не хватает.

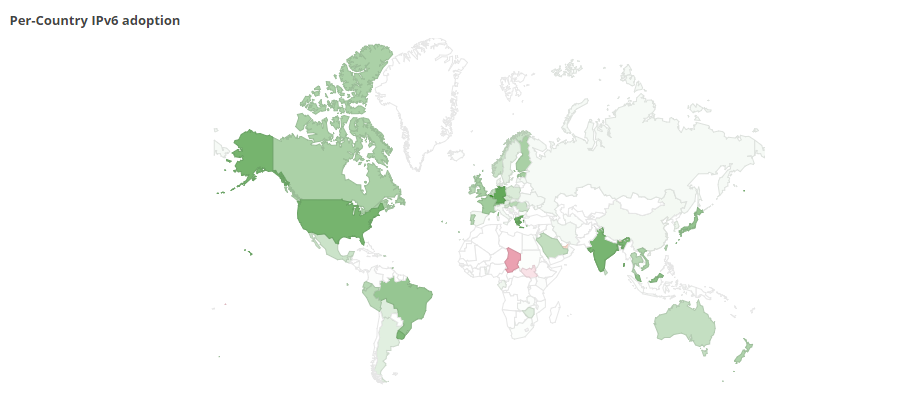

Карта распространенности IPv6-подключений

Самыми активными странами по использованию протокола IPv6 являются Германия (39,14%), Греция (36,53%) и США (34,23%). С небольшим отставанием за этой тройкой идут Индия (33,51%), Уругвай (32,45%) и Малайзия (28,89%). А вот очевидная для всех инноваторская Япония позади этих стран с показателем в ~26,72%. Еще можно выделить Канаду, Францию, Финляндию, Бразилию, Перу, Саудовскую Аравию и даже Эквадор. А вот на территориях за пределами Европы и обеих Америк дела обстоят значительно хуже. На территории СНГ IPv6 почти не используется (<1% соединений).

Читать полностью »