Начиная с 3CX v16, можно установить АТС на новейшие устройства Raspberry Pi, model 3B+. Система устанавливается на ОС Raspbian Stretch — дистрибутив Debian Linux для архитектуры Raspberry Pi ARM. Управлять ОС Debian можно как через веб-интерфейс 3CX (основные команды администрирования), так и через интерфейс командной строки, если вы опытный пользователь Linux.Читать полностью »

Рубрика «Сетевые технологии» - 64

Установка АТС 3CX на Raspberry Pi model 3B+

2019-01-12 в 17:17, admin, рубрики: 3cx, model 3B+, Raspberry Pi, атс, Блог компании 3CX Ltd., Серверное администрирование, Сетевые технологии, системное администрирование, установкаКак Peer Zoning упростил нам жизнь и помог сбалансировать нагрузку EMC VPLEX

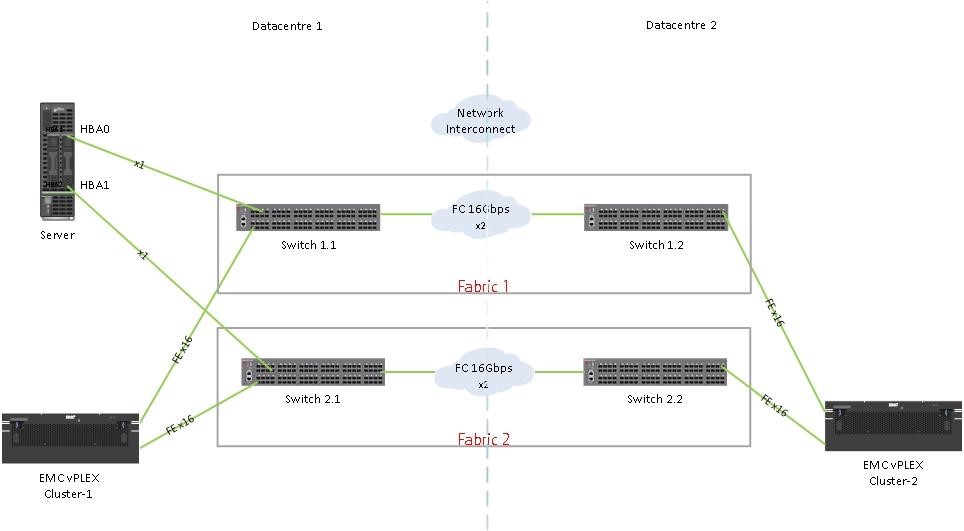

2019-01-10 в 12:56, admin, рубрики: member, peer zoning, principal, SAN, ViPR SRM, vplex, VPLEX directors, VPLEX front-end ports, Блог компании ICL Services, Сетевые технологии, системное администрирование, хранение данныхВ нашей storage-инфраструктуре было две проблемы. Во-первых, это 960 «Single initiator — Single target» зон на SAN, что усложняло администрирование SAN-сети. А во-вторых, несбалансированная нагрузка на директорах EMC VPLEX. Благодаря внедрению Peer zoning мы уменьшили количество зон в 120 раз, вдвое сэкономили время инженеров и получили более-менее равномерную загрузку директоров EMC VPLEX. Далее расскажу, как мы это сделали.

В инфраструктуре заказчика:

- по одному EMC VPLEX в каждом дата-центре в конфигурации Metro;

- суммарно 120 серверов, подключенных к ним;

- две SAN-фабрики, в каждой из которых по два SAN-свитча Brocade.

На схеме это выглядит так:

Как взять сетевую инфраструктуру под свой контроль. Часть третья. Сетевая безопасность

2019-01-07 в 11:57, admin, рубрики: devops, архитектура сетей, дизайн сети, информационная безопасность, Процессы в IT, сетевая безопасность, сетевая инфраструктура, Сетевые технологии, управление отделом сетиТ.к. эта глава получается довольно объемной, то я решил публиковать ее по частям.

Сетевая безопасность. Часть первая.

Нет смысла говорить о полном устранении security рисков. Мы в принципе не можем снизить их до нуля. Также нужно понимать, что при стремлении сделать сеть более и более безопасной наши решения становятся все более и более дорогими. Необходимо найти разумный для вашей сети компромисс между ценой, сложностью и безопасностью.

Конечно, дизайн безопасности органично встроен в общую архитектуру и используемые security решения влияют на масштабируемость, надежность, управляемость… сетевой инфраструктуры, что также должно учитываться.

Но, напомню, что сейчас мы не говорим о создании сети. В соответствии с нашими начальными условиями у нас уже выбран дизайн, выбрано оборудование, и создана инфраструктура, и на этом этапе мы, по возможности, должны «жить» и находить решения в контексте выбранного ранее подхода.

Наша задача сейчас – выявить риски, связанные с защищенностью на уровне сети и снизить их до разумной величины. Читать полностью »

Li-Fi: Будущее интернета

2019-01-06 в 14:45, admin, рубрики: Li-Fi, Mesh-сети, wi-fi, Беспроводные технологии, будущее здесь, перевод, Сетевые технологииПредставьте себе время, когда каждая из лампочек в вашем доме будет источником интернета. Вообразите сценарий, когда, простояв под лампочкой в течение лишь одной минуты, вы скачали бы около 5 фильмов в формате HD. Звучит круто, верно? Но благодаря технологии Li-Fi эта мечта может стать реальностью. С помощью данной технологии мы можем переосмыслить роль света как такового.

Что такое Li-Fi?

Li-Fi (в переводе с английского «свет верности») — система связи видимого света (VLC), которая использует свет для отправки беспроводных данных, встроенных в его луч. Устройство с поддержкой Li-Fi преобразует луч света в электрический сигнал. Затем сигнал преобразовывается обратно в данные. Этот термин был придуман немецким физиком Харальдом Хаасом (Harald Haas) во время TED Talk в 2011 году. Он предвидел идею использования лампочек в качестве беспроводных маршрутизаторов.

Лампы Li-Fi оснащены чипом, который незначительно модулирует свет для оптической передачи данных. Данные передаются бытовыми светодиодными (LED) лампами и принимаются фоторецепторами. При детальном внедрении системы, Li-Fi может достигать скоростей передачи, которые примерно в 100 раз превышают современный традиционный Wi-Fi, работающий на радиоволнах (т.е. скорость может достигать более 1 гигабита в секунду).

Архитектура системы Li-Fi

Li-Fi — это быстрая и дешевая оптическая версия Wi-Fi, использующая видимый свет электромагнитного спектра от 400 до 800 ТГц в качестве оптического носителя для передачи данных.

Собственный DHCP-сервер силами bash

2019-01-05 в 13:08, admin, рубрики: bash, dhcp, бес в мелочах, ненормальное программирование, Оболочки, Сетевые технологии, системное администрирование

Я люблю автоматизировать процесс и писать собственные велосипеды для изучения того или иного материала. Моей новой целью стал DHCP-сервер, который будет выдавать адрес в маленьких сетях, чтобы можно было производить первоначальную настройку оборудования.

В данной статье я расскажу немного про протокол DHCP и некоторые тонкости из bash'а.

Читать полностью »

Новогодний Хабрачат-2019

2018-12-30 в 15:45, admin, рубрики: 2019, Программирование, Сетевые технологии, системное администрирование, Хабрачат

Дорогие коллеги!

Скоро-скоро Новый год! Пришло время всем нам собраться и хорошо провести время в уютном новогоднем хабрачате!

Читать полностью »

Как взять сетевую инфраструктуру под свой контроль. Часть вторая. Чистка и документирование

2018-12-28 в 20:32, admin, рубрики: devops, архитектура сети, дизайн сети, Процессы в IT, сетевая инфраструктура, Сетевые технологии, управление отделом сети

Наша цель на данном этапе — наведение порядка в документации и конфигурации.

На выходе этого процесса у вас должен быть необходимый комплект документов и сеть, сконфигурированная в соответствии с ними.

Сейчас мы не будем говорить об аудите безопасности – этому будет посвящена третья часть.

Сложность выполнения поставленной на этом этапе задачи, конечно, сильно варьируется от компании к компании.

Идеальная ситуация – это когда

- ваша сеть была создана в соответствии с проектом и вы имеете полный комплект документов

- в вашей компании был внедрен процесс контроля и управления изменениями для сети

- в соответствии с этим процессом вы располагаете документами (в том числе и всеми необходимыми схемами), предоставляющими полную информацию об актуальном положении вещей

В этом случае ваша задача довольно проста. Вы должны изучить документы и просмотреть все те изменения, которые были сделаны.

В худшем варианте у вас будет

- сеть, созданная без проекта, без плана, без согласования, инженерами, не обладающими достаточным уровнем квалификации,

- с хаотичными, не задокументированными изменениями, с большим количеством «мусора» и неоптимальных решений

Понятно, что ваша ситуация где-то между, но, к сожалению, на этой шкале лучше – хуже с большой вероятностью, вы будете находиться ближе к худшему концу.Читать полностью »

[Иллюстрированное] Руководство по устройству сети в Kubernetes. Часть 3

2018-12-27 в 6:58, admin, рубрики: devops, kubernetes, Блог компании Флант, Сетевые технологии, сети, системное администрированиеПрим. перев.: Эта статья продолжает цикл материалов о базовом устройстве сетей в Kubernetes, что описывается в доступной форме и с наглядными иллюстрациями (впрочем, конкретно в этой части иллюстраций уже практически не оказалось). Переводя две предшествующие части этого цикла, мы объединили их в одну публикацию, в которой рассказывалось о сетевой модели K8s (взаимодействие внутри узлов и между узлами) и оверлейных сетях. Её предварительное чтение желательно (рекомендуется самим автором). Продолжение же посвящено сервисам Kubernetes и обработке исходящего и входящего трафика.

NB: Текст автора для удобства дополнен ссылками (преимущественно — на официальную документацию K8s).

Как мы аудировали Wi-Fi в метро Дели и что из этого вышло

2018-12-26 в 9:48, admin, рубрики: wi-fi, Беспроводные технологии, Блог компании MaximaTelecom, Дели, МаксимаТелеком, монетизация, Сетевые технологии

В мае этого года МаксимаТелеком подписала соглашение с индийской компанией TechnоSаtComm (TSC), в рамках которого должна была провести аудит уже существующей Wi-Fi сети в метрополитене Дели.

Wi-Fi в метро Дели — это совсем не то же самое, что Wi-Fi Московского и Петербургского метрополитенов. Хотя бы потому, что сеть там построена только на некоторых станциях (а не в поездах) и еще не монетизируется. Строительство сети Wi-Fi в поездах также предусмотрено контрактом с Метрополитеном Дели и должно начаться в 2019 году. Именно поэтому TSC пригласила МаксимаТелеком в качестве консультанта и партнера. Мы должны были оценить техническую возможность реализации полноценного проекта, оценить ресурсы, провести аудит самой концепции и проверить актуальность примененных технических решений.

Интернет убыточных вещей

2018-12-26 в 8:16, admin, рубрики: BitFolk, IoT, ntp, Интернет вещей, Разработка для интернета вещей, Сетевые технологии, Управление продуктомЗовите детишек! Сейчас дядя Андрей расскажет рождественскую страшилку об NTP (Network Time Protocol).

Почти два года назад, в понедельник 16 января 2017 года, в нашу систему баг-репортов BitFolk поступил интересный тикет от постороннего лица. Отправитель представился как ведущий инженер-программист компании NetThings UK Ltd.

Тема: запрос NTP на IP

85.119.80.232Привет,

Это может показаться странным, но мне нужно настроить сервер NTP по IP-адресу

85.119.80.232.

Что такого особенного в адресе 85.119.80.232? Это IP-адрес одного из NTP-серверов для обслуживания наших клиентов. За несколько недель до этого тикета сервер также был частью проекта NTP Pool.

Здесь важное слово «был». В конце декабря 2016 года я вывел NTP-серверы BitFolk из общественного пула и заблокировал их для посторонних.

Читать полностью »

![[Иллюстрированное] Руководство по устройству сети в Kubernetes. Часть 3 - 1 [Иллюстрированное] Руководство по устройству сети в Kubernetes. Часть 3 - 1](https://www.pvsm.ru/images/2018/12/27/illyustrirovannoe-rukovodstvo-po-ustroistvu-seti-v-Kubernetes-chast-3.png)