Безопасность. Слово означающие защищённость человека или организации от чего-либо/кого-либо. В эпоху кибербезопасности мы всё чаще задумываемся не столько о том, как защитить себя физически, сколько о том, как защитить себя от угроз извне (киберугроз).

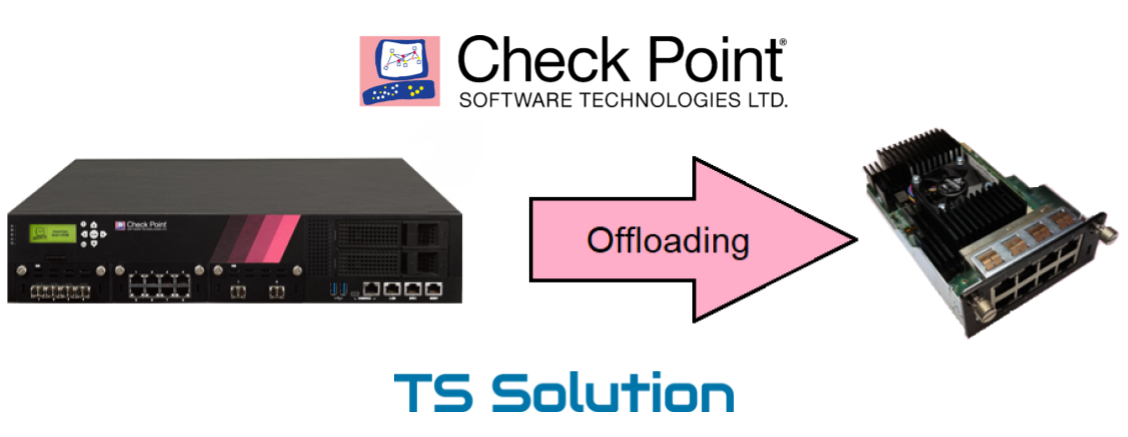

Сегодня мы поговорим о том, как можно проникнуть в современную корпоративную сеть, которая защищена на периметре различными, даже очень хорошими, средствами сетевой безопасности и самое, главное поговорим о том, как с этим можно бороться.

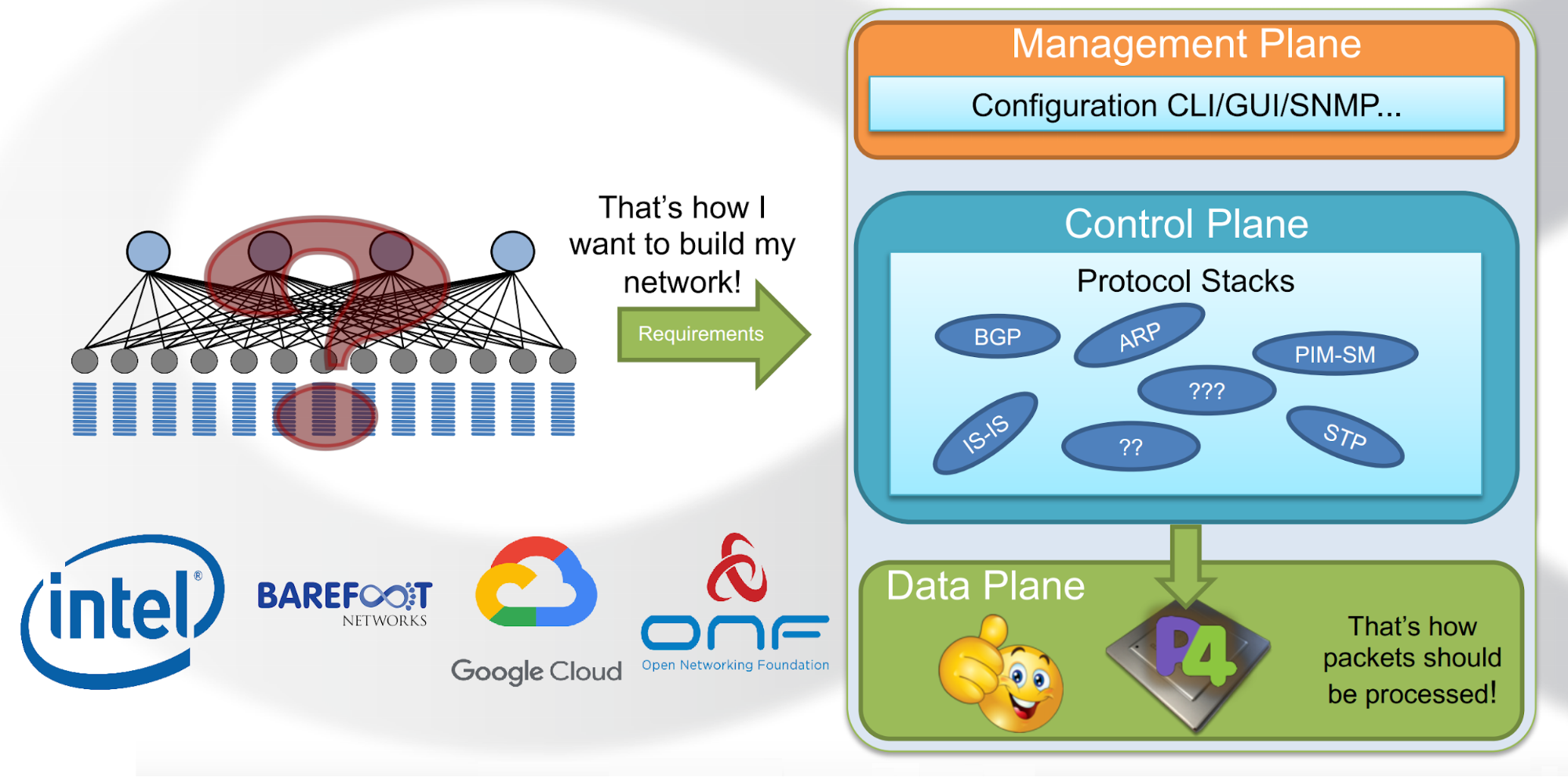

Давайте посмотрим на современную сеть, которая используют самые новомодные технологии в области безопасности.Читать полностью »