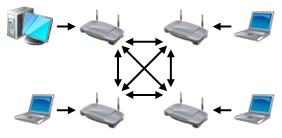

В большинстве случаев подключить роутер к VPN не сложно, но если вы хотите защитить целую сеть и при этом сохранить оптимальную скорость соединения, то наилучшим решением будет воспользоваться VPN-туннелем WireGuard.

Роутеры Mikrotik зарекомендовали себя как надежные и очень гибкие решешния, но к сожалению поддержки WireGurd на RouterOS все еще нет и не известно когда появится и в каком исполнении. Недавно стало известно о том, что разработчики VPN-туннеля WireGuard предложили набор патчей, которые сделают их ПО для организации VPN-туннелей частью ядра Linux, надеемся это поспособствует внедрению в RouterOS.

Но а пока, к сожалению, для настройки WireGuard на роутере Mikrotik необходимо сменить прошивку.

Читать полностью »