Прежде чем продолжить обсуждение основных черт сетей ZigBee хочу вставить небольшую ремарку.

То, о чем я писал в предыдущем топике (http://habrahabr.ru/post/155037/ ) и собираюсь продолжить в этом, относится к утвержденному в 2007 году стандарту ZigBee® Pro Feature Set 2006. Эта спецификация уже содержит все основные черты, делающие сети ZigBee наиболее предпочтительным вариантом при создании сенсорных сетей различного назначения, а именно:

1) самоорганизация и самовосстановление,

2) структурная гибкость – возможность создания разных по топологии сетей – звезда, дерево, ячеистая (mesh) сеть,

3) возможность выбора алгоритмов маршрутизации, в зависимости от требований приложения,

4) механизм стандартизации приложений – профили приложений, кластеры, конечные точки, привязки,

5) гибкий механизм безопасности,

6) низкое энергопотребление,

7) простота развертывания, обслуживания и модернизации.

Но это не значит, что жизнь остановилась.

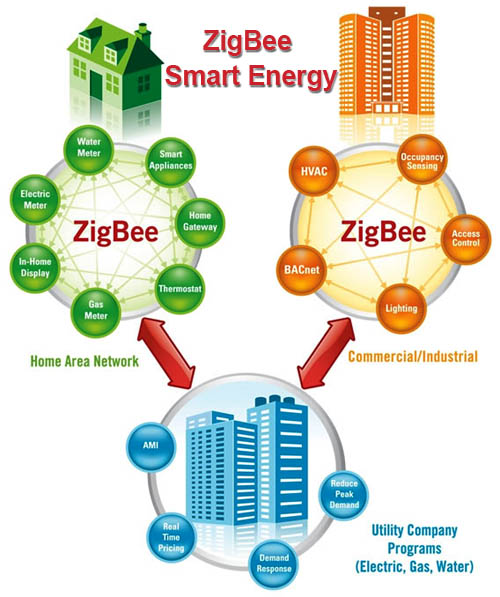

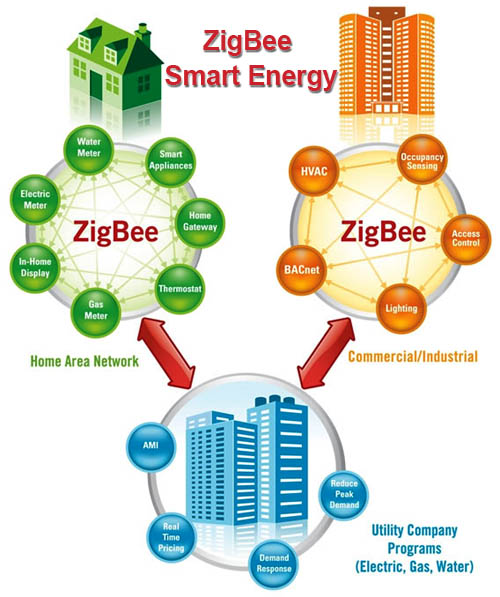

Еще в 2008 году, чтобы обеспечить функционирование домовой сети (Home Area Network – HAN) на основе IP альянс ZigBee начал работу над расширением своего стандарта – профилем Smart Energy 2.0. Профиль предполагает поддержку любого транспортного уровня на основе IP-совместимых стандартов, включая ZigBee IP и другие технологии передачи – как радиочастотные, так и по силовой электропроводке – Power Line Carier (PLC).

Профиль обеспечивает взаимодействие между ZigBee и другими сетевыми технологиями. Альянс ZigBee занимается разработкой сетевого уровня Интернет протокола (IP), называемого ZigBee IP и базирующегося на технологии 6LoWPAN (IPv6 по низкоэнергетическим беспроводным персональным сетям). Публичное обсуждение последней рабочей версии (draft 0.9) профиля Smart Energy 2.0 завершилось 25 августа 2012 года. Выход финальной версии ожидается в ближайшее время.

Но уже сейчас выпускается множество сетевых устройств, поддерживающих ZigBee IP, например:

Шлюз ZigBee – Ethernet

Шлюз ZigBee – WiFi – Ethernet

ZigBee – USB Adapter/

Разработкой и выпуском подобных устройств планирует заняться и российское предприятие ООО «РТЛС», имеющее богатый опыт применения ZigBee сетей в системах позиционирования.

Читать полностью »