Продажа мегабайт порождает опасения со стороны абонентов и рост CAPEX в инфраструктуру со стороны мобильных операторов.

Мегабайты (далее просто МБ) никогда не являлись ни продуктом с человеческим лицом, ни единицей измерения услуги в мобильном интернет — вы покупаете другое!

Аналогия. Представьте, что ценообразование вашего парикмахера стало «помегабайтным» — отныне цена вопроса определяется количеством подстриженных волос.

- На «полпути» парикмахер попросил доплатить, так как вы выбрали лимит по количеству подстриженных волос, входивших в пакет «миллион волос для всей семьи». Если доплатить не можете, придется подождать до завтра. А пока и так походите.

- Парикмахер предлагает купить опцию «продли пакет волос» — в опцию входит еще 250 000 волос, таким образом вы сможете сэкономить на стрижке каждого волоса по 10 копеек.

- В качестве ответа на ваш вопрос «хватит ли мне этого пакета?» парикмахер показывает фото мальчика, утверждая, что у него примерно 250 000 волос, и предлагает принять решение самому или уходить без челки и филировки.

Естественно, вы бы давно отправили куда подальше такого парикмахера и обратились к другому. Потому, что платите вы не за количество волос, а за результат.

Сопоставляя логику приведенной выше аналогии с вашим повседневным потреблением МБ следует, что вы можете “гуглить”, сидеть в социальных сетях, слушать музыку, смотреть видео, получать почту, разговаривать по Skype…, но при этом вы не можете перевести эти действия в МБ. Для вас это время, качество (видео (SD, HD), звук (моно, стерео, Dolby Digital)), “штуки” (файлы) и пользовательский опыт, который вы испытываете при получении онлайн-сервиса.

Мегабайты – мера исчисления трафика и не более того.

Пример: при скачивании файла объемом 10 МБ, с вас могут списать деньги за 11 МБ…

— Знакомо? При всем при этом оператор вас здесь не обманывает. 1 лишний МБ– это TCP ретрансмиты, которые появились, например, по причине ваших плохих радиоусловий (сидели и качали файл в лифте).

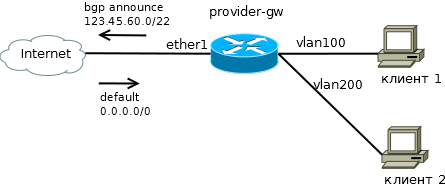

А вот обратная сторона медали – почему продажа МБ, вроде бы крайне выгодная операторам, оборачивается в долгосрочной перспективе увеличением CAPEX в существующую инфраструктуру, непропорциональному росту выручки.

Читать полностью »

.png)

![[Рекомендую] Wi Fi инженеру на заметку — радиоразведка (подкаст и PDF) image](https://www.pvsm.ru/images/-rekomenduyu-Wi-Fi-injeneru-na-zametku-—-radiorazvedka-(podkast-i-PDF).png)