Вместо введения.

Я пользуюсь Samsung Note 3 LTE (N9005). Оператор, с недавних времен, Yota. LTE на этом аппарате пока не поддерживается официально, по этому я решил сегодня сделать root на телефоне и вручную включить LTE.

Читать полностью »

Я пользуюсь Samsung Note 3 LTE (N9005). Оператор, с недавних времен, Yota. LTE на этом аппарате пока не поддерживается официально, по этому я решил сегодня сделать root на телефоне и вручную включить LTE.

Читать полностью »

Недавно в одном из прочитанных блогов увидел интересное утверждение (в моем вольном переводе):

Думаете, когда вы работаете с онлайн-банкингом из офиса, у вас сквозное безопасное соединение? Подумайте еще разок.

Достаточно, чтобы заинтересовать и немного покопать. «И шо ви таки думаете? (с)» В «насквозь безопасное» HTTPS соединение можно врезать как минимум двух посредников (Man In The Middle). Правда, оба должны быть Trusted (TMITM), так что не надо сильно паниковать. Пока что.

Читать полностью »

Совсем недавно я перешел с горячо любимого мной объектно-ориентированного C++ на новый для меня и еще не совсем понятный функциональный Scala. Причины перехода — совершенно отдельная история. Но одной из них было наличие достаточно хорошей, судя по отзывам, поддержки модели акторов — с помощью библиотеки Akka. Я давно мечтал опробовать на собственном опыте все описываемые преимущества этой технологии, а существующие реализации на C++ (CAF_C++ и Theron), которые я немного повертел в небольших тестах, оказались достаточно сырыми для моих нужд. Наиболее каноническое же (по моему мнению) решение модели акторов — Erlang, — я отмел, так как посчитал, что для его освоения мне понадобится слишком много времени, да и не факт, что я смогу найти необходимые мне сторонние библиотеки для этого далеко не универсального языка. Поэтому в результате выбор мой пал именно на Scala в связке с Akka, тем более что Scala я когда-то давно уже начинал изучать, но забросил за нецелесообразностью. Однако, как оказалось, на этот раз время для своего эксперимента я выбрал не самое удачное, в чем я убедился только спустя некоторое время.

Читать полностью »

С момента появления Ubiquiti AirFiber 24, о которых мы ранее писали, прошло уже более года. За это время недорогая релейная станция на более чем 700 Мбит/с FDD-емкости нашла свое место у многих операторов, а функционал системы был существенно расширен.

К сожалению, у этого решения есть и явные недостатки, например, невозможность легализации на юридическое лицо в РФ из-за несоответствия частот правилам использования эфира, зависимости от дождей из-за частотного диапазона. В этом году две новые модели полюбившихся радиорелейных станций выходят на рынок — встречаем airFiber 5 и 5U. Пусть их емкость 500 Мбит/с вместо 750, однако дальность надежной связи обещает быть большей, а частотный план позволяет регистрировать их в РФ.

MaidSafe – интересная распределённая система передачи и хранения данных. Мне понравилась эта идея и я захотел поделиться с общественностью. Компания MaidSafe зарегистрирована в Шотландии, и разрабатывает свой проект при поддержке спонсоров.

MaidSafe состоит из двух главных компонентов – сеть и клиентские приложения. Сеть находится в разработке, и планируется к выходу к концу 2014 года (уже доступны исходники для компиляции на github. Также готовятся к выпуску приложения, которые на примере покажут использование SAFE API и позволят всем создавать свои собственные приложения.

Читать полностью »

За последние несколько месяцев мне несколько раз пришлось решать довольно однотипные задачи — регулярно получать доступ на компьютеры, «спрятанные» за NAT. Пока это был один стационарный компьютер, все решалось пробросом порта на домашнем роутере плюс DynDNS. Потом добавился ноутбук. И еще один. Ноутбуки могли подключаться к домашнему WiFi, а могли оказаться, например, на рабочем месте. Наша компания предоставляет услуги VPN, но именно в этот период VPN по каким-то причинам работал не стабильно. В ход пошли VPS, обратные ssh-туннели. Когда конфигурация перестала помещаться в голове, пришла идея сократить количество сущностей, используя Tor Hidden Service.

Читать полностью »

Прямая трансляция презентации iPhone 6 и Apple Watch с самого начала не задалась. У многих пользователей, включая меня, были проблемы с её просмотром. Вначале я грешил на проблемы у облачного сервиса Akamai, но исследование страницы сайта Apple показало, что больше всего проблем возникло из-за того, как они настроили Amazon S3 и кое-каких других элементов сайта.

В отличие от предыдущей прямой трансляции, в этот раз они решили при помощи JSON добавить интерактивности в страничку, и показывать твиты, относящиеся к событию, внизу страницы. В результате этого страница обновлялась несколько раз в секунду. Из-за решения использовать JSON (прим. перев. – мне кажется, что автор путает JSON и Ajax) сайт перестал кешироваться. Обычно, Apple используют кеширование от Akamai для таких трансляций, однако в этот раз кэшировать страницу было нельзя, что привело к сильному проседанию скоростей загрузки страницы и отображения видеопотока. А так как в Apple вставили видео в страницу, тормоза страницы привели к тормозам видео. В Akamai не захотели комментировать эту проблему, но судя по коду страницы, у них всё равно не получилось бы её кэшировать. Из-за этого также у менял падал Safari, когда я пытался открыть страницу с презентацией на iPad.

Читать полностью »

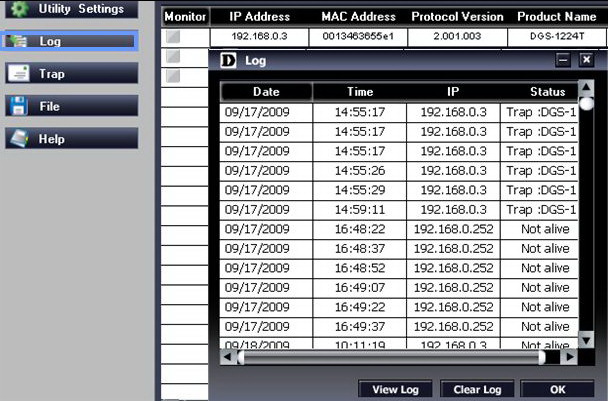

У нас в сети, на доступе, используется большое количество коммутаторов D-Link.

Назрела необходимость принимать SNMP-трапы. Но оказалось не всё так просто, потому что огромное количество коммутаторов были из серий DES-1228/1210-28/1210-52. Эти коммутаторы вроде и умеют отправлять трапы, но вот сервер никак не хотел их ловить. Оказалось что трапы умеет ловить исключительно приложение под Windows, и название ему — Smart Console Utility.

Читать полностью »

Несколько лет назад государство решило, что направленные атаки — это угроза государственной безопасности. На базе Минобороны в этом году были созданы специальные ИБ-войска для защиты военно-информационных систем и систем связи. При этом банки, крупная розница, предприятия нефтегазовой сферы и другие крупные компании находятся в гражданском секторе. Их защищаем мы и другие гражданские команды.

Характеристики направленной атаки обычно такие:

У нас на защите есть банки, розница, страховые и много кто ещё. Расскажу о практике и решениях.Читать полностью »

Десятки интернет-компаний заявили о своём участии в акции Internet Slowdown 10 сентября 2014 года. Участники выступают против отмены сетевого нейтралитета, когда американские интернет-провайдеры получают право устанавливать разные параметры для передачи трафика с разных сайтов, в зависимости от заключённых соглашений.

Кроме Mozilla, Foursquare, Kickstarter, Reddit, Vimeo и многих других, о своём участии в «замедлении» интернета» объявили представители порноиндустрии — владельцы сайтов Pornhub, Redtube и Youporn (самые популярные порносайты в интернете). 10 сентября доступ к порно не будет замедлен, но каждому посетителю придётся щёлкнуть, чтобы закрыть заглушку с информацией о новой инициативе американских регуляторов из FCC.

Владельцы порносайтов рассчитывают, что социальную агитацию увидит около 50 миллионов человек!

Читать полностью »