Корпорация IBM анонсировала новый мейнфрейм, который будет полезен в первую очередь компаниям среднего и небольшого размера. Этот мейнфрейм обеспечивает дополнительный уровень безопасности данных при помощи шифрования, причем без потери скорости и производительности. Система получила название IBM z13s. При ее использовании любая компания может поддерживать работу гибридных облачных средств с надежной защитой корпоративной информации.

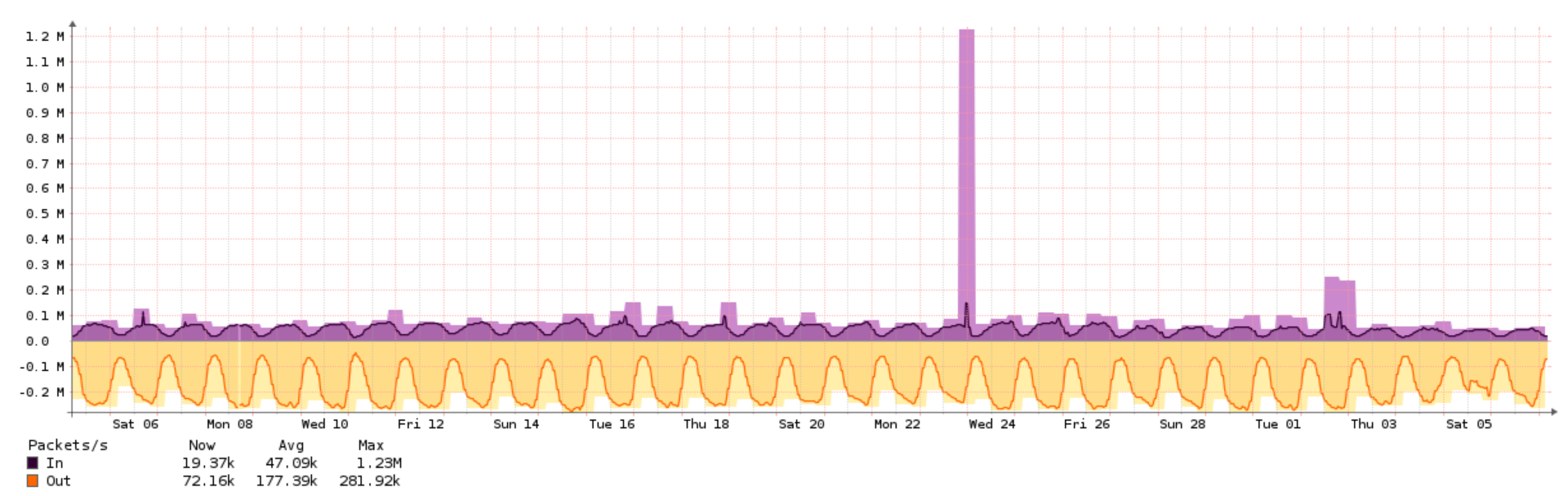

При разработке IBM z13s предусматривались две цели — высокая производительность и защищенность данных. Что касается последнего, то для любой компании защита данных сейчас — задача первостепенной важности. Дело в том, что количество атак злоумышленников на сети предприятий постоянно возрастает, сами атаки становятся более изощренными. При этом количество операций в сети компаний сегодня также постоянно увеличивается за счет использования облачных технологий и мобильных устройств. По данным IBM сейчас злоумышленники стараются манипулировать данными, а не красть их, что ставит под угрозу точность и надежность информации предприятий.

Читать полностью »