Когда-то сетевая операционная система Novell NetWare была лидером мирового рынка. Когда-то в ее основу были заложены самые прогрессивные идеи. Однако в ИТ-индустрии все быстро устаревает, а конкуренты никогда не дремлют.

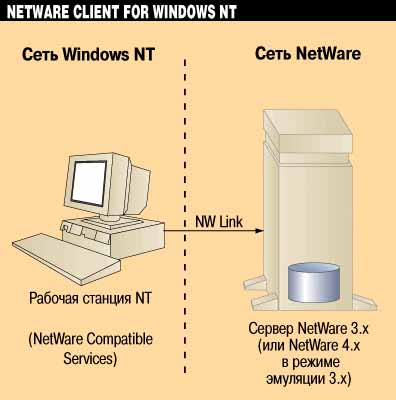

Microsoft Windows NT – более молодая ОС по сравнению с NetWare. Корпорация Билла Гейтса не могла упустить рынок сетевых операционных систем. Включившись в борьбу позже, но со свойственным ей размахом, Microsoft начала быстро осваивать рынок и смогла избежать некоторых ошибок первопроходцев.Читать полностью »