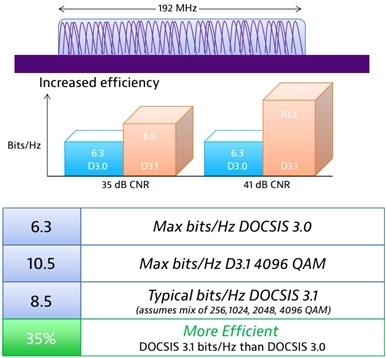

Новая версия спецификации DOCSIS — DOCSIS 3.1, полностью изменила принципы работы DOCSIS, увеличив пропускную способность канала на 50%, производительность до 10 Гб/сек в прямом канале и до 2 Гб/сек в обратном — скорости, сопоставимые с передачей данных по оптоволокну.

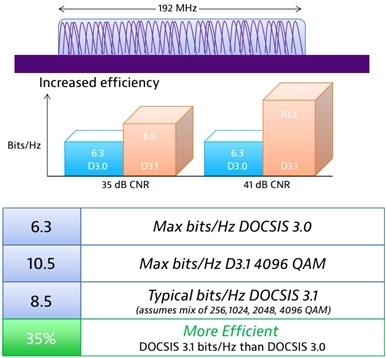

DOCSIS 3.1 обеспечивает больше бит на 1 герц по сравнению с DOCSIS 3.0 при том же соотношении сигнал/шум

Спецификация DOCSIS 3.1 была выпущена и успешно протестирована в лабораторных условиях в 2015-м году. На начало 2016 года было сертифицировано 5 новых кабельных модемов, поддерживающих стандарт DOCSIS 3.1, провайдеры по всему миру начали внедрять и тестировать оборудование этого стандарта.

Но что делает уникальным DOCSIS 3.1 по сравнению с более ранними версиями и как изменятся методы тестирования в связи с этим? В данной статье рассматриваются две основные технологии, используемые в последней версии спецификации: мультиплексирование с ортогональным частотным разделением каналов (orthogonal frequency-division multiplexing — OFDM) и код с малой плотностью проверок на чётность (low density parity check — LDPC). В статье также описываются методы достижения максимальных уровней производительности.

Читать полностью »