Том Бернс (Tom Burns), старший вице-президент подразделения Networking, Service Provider and Enterprise Infrastructure, Dell EMC

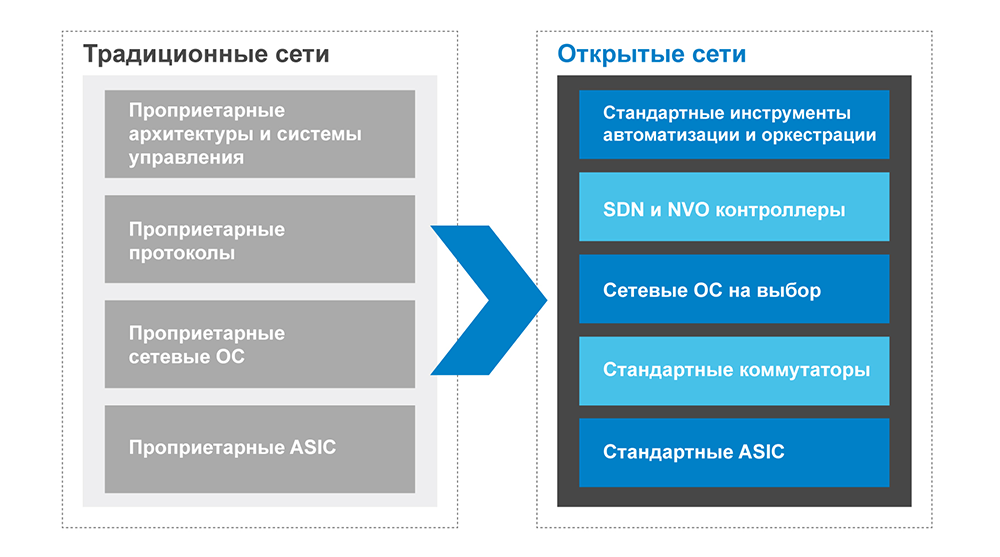

Оглядываясь назад, трудно поверить, что прошло уже три года с тех пор, как мы запустили инициативу «Открытые сети» (Open Networking) в 2014 году. Перед запуском мы уже четко понимали, что заказчикам нужно было гораздо больше, чем им могли предложить поставщики традиционных проприетарных сетевых решений.

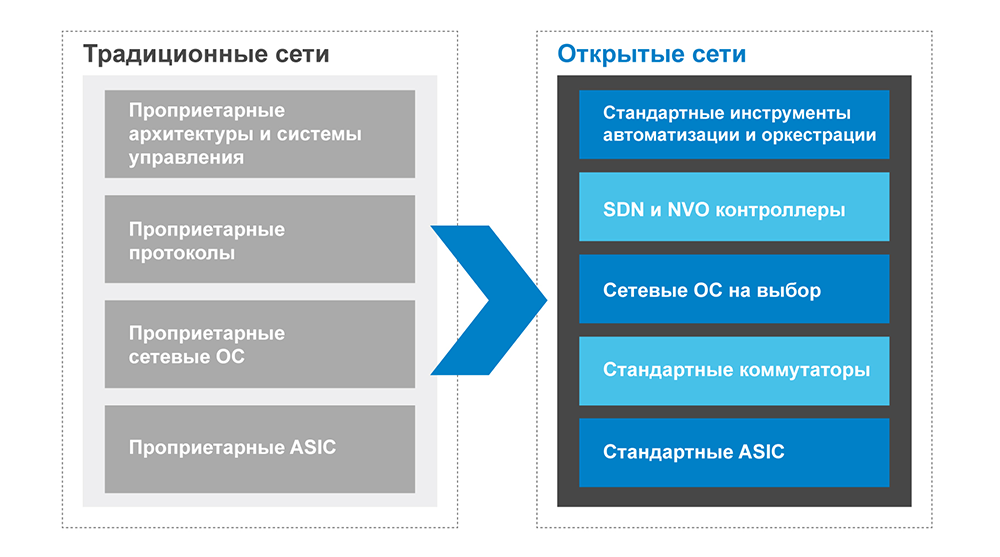

Заказчики нуждались в инновационных решениях и свободе выбора. В основе инициативы «Открытые сети» лежит простой принцип: отделение сетевого коммутационного оборудования от его программного обеспечения. Простой, но в то же время очень важный шаг для отрасли, где аппаратное и программное обеспечение было неразрывно связано, скомбинировано и монетизировалось как единое целое.

Мы начали с того, что выпустили первый в отрасли открытый сетевой коммутатор с использованием среды Open Network Install Environment (ONIE), поддерживающий ОС Cumulus Linux нашего первого партнера в этой области компании Cumulus Networks.

Читать полностью »