Несмотря на все усилия специалистов по информационной безопасности, киберпреступники все еще одерживают победу во многих случаях. Кража корпоративных секретов, личной информации, саботаж работы компаний-конкурентов — вот лишь несколько пунктов из обширного списка действий злоумышленников. И как бы хорошо ни была защищена сетевая инфраструктура, остается слабое звено, которое чаще всего и становится причиной проблем. Это звено — человек.

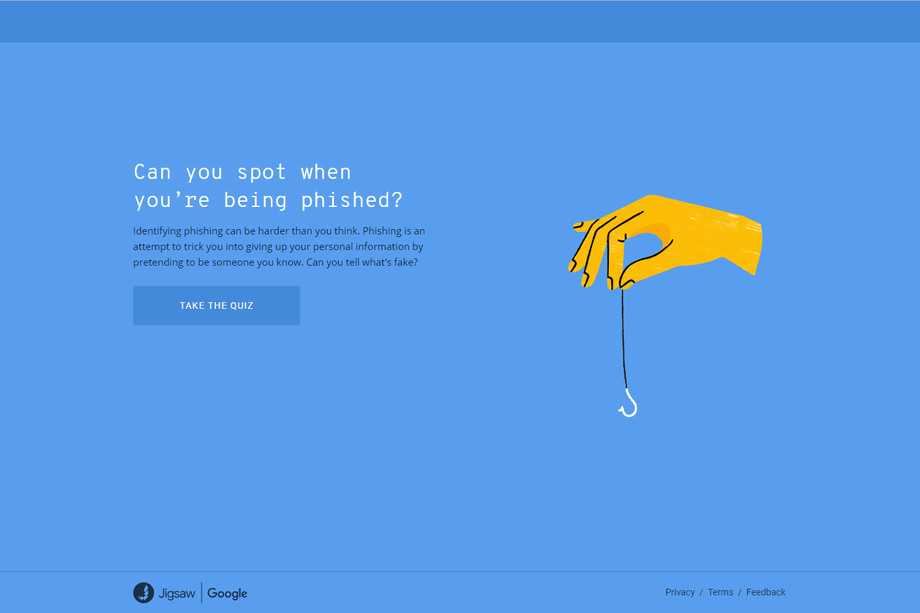

Самый простой способ попасть в защищенную среду для киберпреступника — отправить сотруднику целевой организации специальным образом сформированное сообщение. Оно может быть от начальника, партнера, клиента и т.п. Основной элемент такого e-mail — зловред, замаскированный под видом документа в приложении или же ссылка на вредоносный сайт. Google решил научить своих пользователей распознавать проблемные сообщения.

Читать полностью »