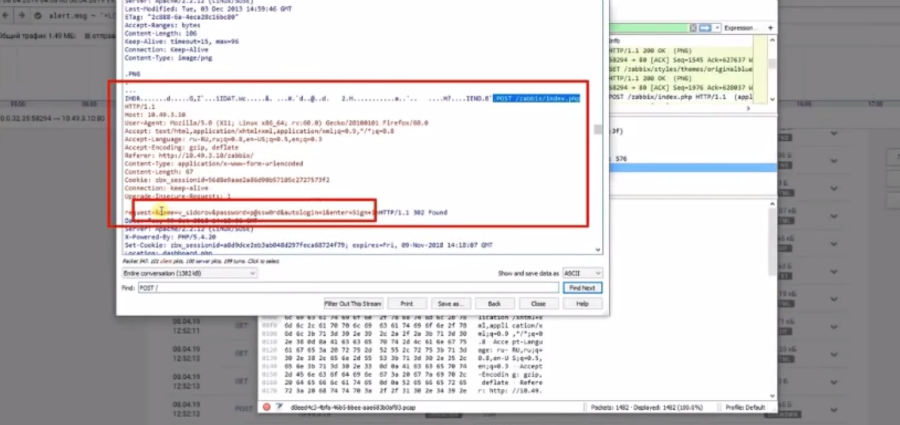

Эффективное Устранение Шума: Методы Точечной Фильтрации в Wireshark

Преодоление Информационной Избыточности

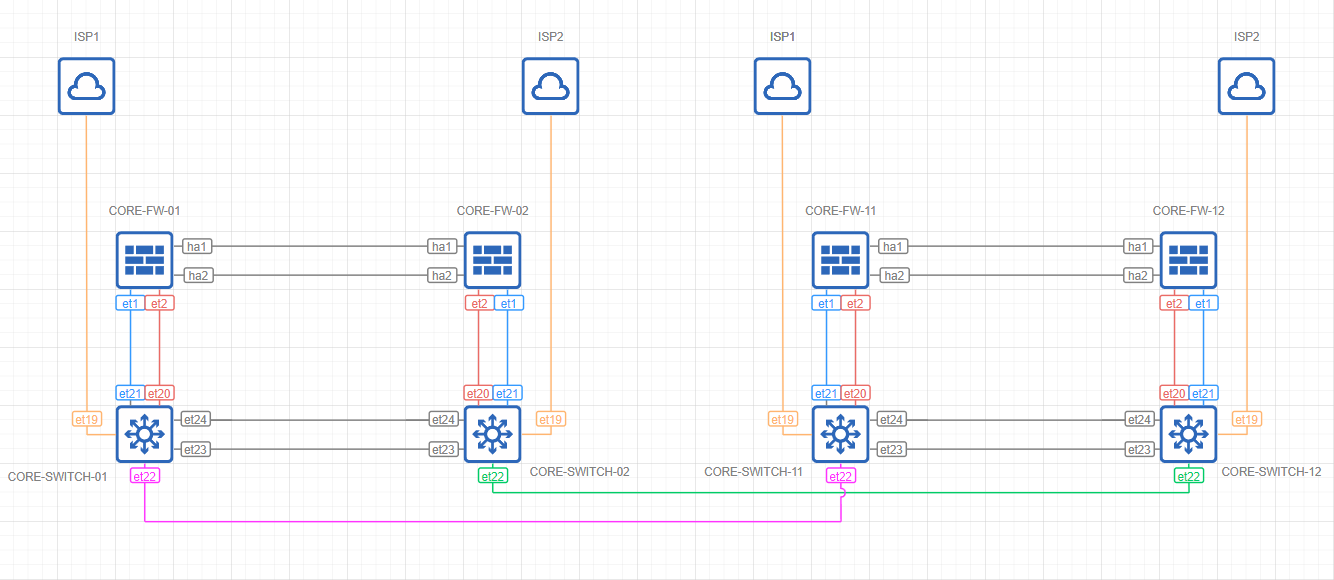

При анализе сетевого дампа (PCAP-файла) с активного сегмента сети специалисты неизбежно сталкиваются с проблемой избыточности данных. Как правило, до 90% трафика составляет фоновая служебная активность, которая затрудняет выявление инцидентов и аномалий:

-

Постоянные ARP-запросы (широковещательные запросы на разрешение адресов).

-

Анонсы служб mDNS/SSDP (самообнаружение устройств).

-

Системная телеметрия и фоновые запросы ОС.