«Все отделы от серваков отказались, а на Авито их никто не купил — шеф сказал, это теперь тестовая среда».

Компания на 20 разработчиков жила с плотно упакованной серверной стойкой. В стойке (по сегодняшним меркам) стоит уже старый отстой, который не тянет. Когда-то он был новым и красивым, но время безжалостно. Подключились к облаку, затащили туда сначала тестовые среды, потом продакшн. А стойка пригодилась ещё для пары мелких задач по офису и тестов. Мы хорошо видим, как у них погибают старые сервера в ней: по мере отказов они заводят новые виртуальные машины в облаке.

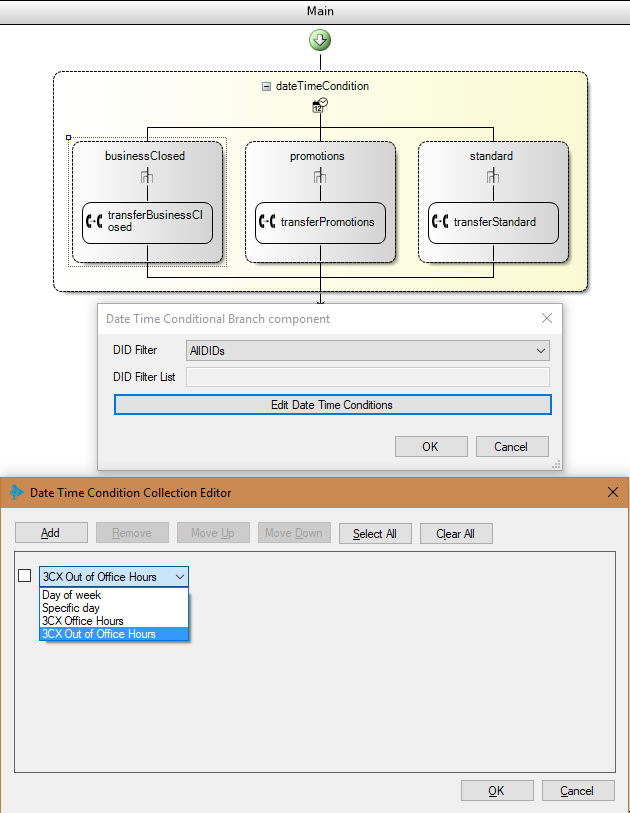

Эта штука умеет пробрасывать аппаратные ключи 1С в разные подсети

Исторически к нам заходил ритейл, потом интернет-проекты, затем подтянулись и банки. Теперь же активно переезжают и вполне обычные компании, которые готовы вынести в облако бизнес-критичные задачи. Ниже — несколько типовых историй, которые, возможно, будут вам полезны, даже если вы ещё не планируете никаких облаков. Хотя деваться уже особо-то и некуда — это обыденность, а не новая непонятная фича.

Читать полностью »