Продолжаем нашу серию материалов, посвященную тестированию производительности серверов. Сегодня поговорим о паре проверенных временем бенчмарках, которые до сих пор поддерживают и обновляют — NetPerf, HardInfo и ApacheBench.

Рубрика «Серверное администрирование» - 28

Как протестировать производительность серверов: подборка из нескольких open source бенчмарков

2019-11-16 в 20:58, admin, рубрики: 1cloud, бенчмаркинг, Блог компании 1cloud.ru, производительность, Разработка веб-сайтов, Серверное администрированиеВ Белоруссии заблокировали почтовый сервис ProtonMail. С его адресов «минировали» объекты в Минске

2019-11-16 в 7:24, admin, рубрики: ProtonMail, Белоруссия, блокировки, Законодательство в IT, информационная безопасность, Серверное администрирование, терроризм и электронные сми

Пользователи в Белоруссии сообщили о том, что некоторые защищенные почтовые сервисы, в том числе ProtonMail, оказались недоступны. Кроме того, недоступен VPN-провайдер ProtonVPN.

ProtonMail известен тем, что его использовали при сообщениях о минировании ряда объектов в Минске. Читать полностью »

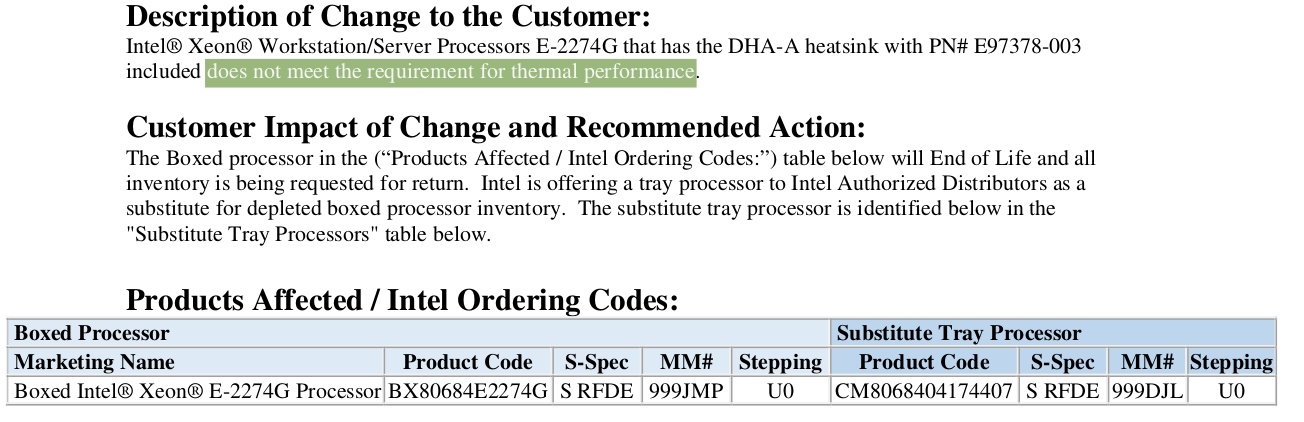

Intel отзывает коробочные версии процессора Xeon E-2274G из-за слабой штатной системы охлаждения

2019-11-15 в 17:50, admin, рубрики: box, intel, Xeon E-2274G, кулер, просчет, Процессоры, Серверное администрирование, тепловыделение

Компания Intel разослала на этой неделе (13 ноября 2019 года) всем своим авторизованным дистрибьюторам, которые уже продали покупателям или имеют на своих складах боксовую версию процессора Xeon E-2274G, уведомление PCN 117255-00. Согласно тексту этого документа, боксовый комплект поставки Xeon E-2274G оснащался неподходящей системой охлаждения, из-за которой процессор фактически может перегреваться под нагрузкой.

В Intel планируют изъять из продажи все запасы коробочных (BOX-версия) процессоров Xeon E-2274G, а вместо них будут поставлены такие же процессоры, но уже без кулера в комплекте (OEM или TRAY-версия поставки), которые конечным покупателям нужно будет использовать с подходящей сторонней системой охлаждения. Хотя многие из клиентов покупали этот продукт именно со штатным кулером в поставке, чтобы не тратиться на то, что теперь им бескомпромиссно предлагает Intel.

Читать полностью »

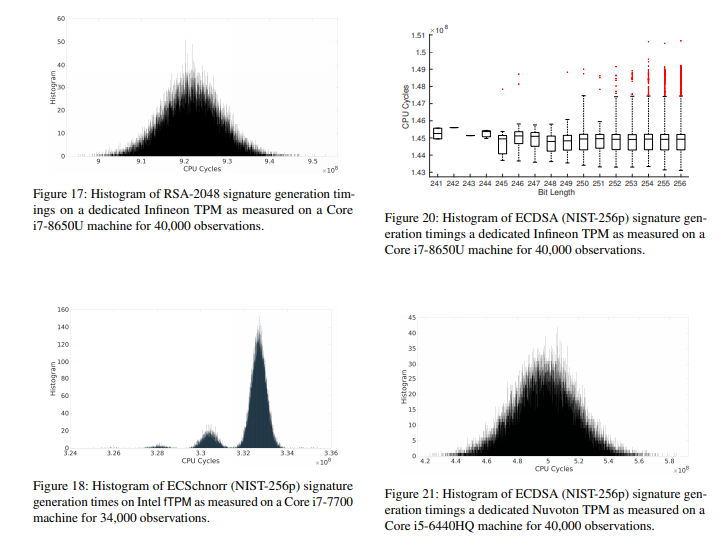

Проблемы TPM-FAIL позволяли хакерам похищать хранящиеся в TPM-процессорах криптографические ключи

2019-11-15 в 17:26, admin, рубрики: intel, tpm, безопасность данных, информационная безопасность, ключи шифрования, криптография, Серверное администрирование, чипы

Исследователи из Вустерского политехнический института США, Любекского университета Германии и Калифорнийского университета в Сан-Диего выявили две уязвимости в TPM-процессорах. Проблемы под общим названием TPM-FAIL делали возможным для злоумышленников похищать хранящиеся в процессорах криптографические ключи.

Уязвимость CVE-2019-11090 затрагивает технологию Intel Platform Trust (PTT). Данное программное TPM-решение от Intel fTPM применяется в серверах, ПК и ноутбуках. Его используют большинство производителей компьютеров, включая Dell, HP и Lenovo. Также Intel fTPM широко используется в семействе продуктов Intel Internet of Things (IoT) для промышленности, здравоохранения и транспортных средств.

Другая уязвимость CVE-2019-16863 затрагивает чип ST33 TPM производства STMicroelectronics, который применяется на устройствах начиная от сетевого оборудования и заканчивая облачными серверами. Он является одним из немногих процессоров с классификацией CommonCriteria (CC) EAL 4+, то есть поставляется со встроенной защитой против атак по сторонним каналам. Читать полностью »

Самый беззащитный — это Сапсан

2019-11-15 в 16:35, admin, рубрики: анализ, взлом, Настройка Linux, ржд, сапсан, Серверное администрирование

Был я как-то на ZeroNights, это очередная конференция по информационной безопасности, которая в этом году была совсем шлаком.

Там я хотел как всегда что-либо поломать, получить за это приз, и т.д., но как я выяснил — интересных задач там не было, и пришлось развлекать себя самому.

Что происходило там — особой смысловой нагрузки не несёт, а вот что началось потом — это что-то.

Как закончилась конференция, все её участники взяли билеты на сапсан, последний сапсан Санкт-Петербург — Москва выезжает в 21:00, и я на него успевал…

Читать полностью »

Google App Script, Mikrotik, Telegram и VPNBook затеяли сыграть квартет

2019-11-15 в 10:45, admin, рубрики: google app engine, Google App Script, javascript, mikrotik, php, telegram, vpnbook, Серверное администрирование, Сетевые технологииСегодня в программе: Куда еще можно применить Google Apps Script, если закончились нормальные идеи. Автоматизация работы с VPNBook через цепочку скриптов на разных языках, которые я не знаю. Недо-cURL от Mikrotik. Telegram через одно место, чтобы не оказаться в другом, самкомнадзор разрешает.

Читать полностью »

Windows Server Core против GUI и совместимость с ПО

2019-11-12 в 10:31, admin, рубрики: GUI, windows server core, Блог компании UltraVDS, Серверное администрирование, системное администрирование, СофтМы продолжаем рассказывать про работу на виртуальных серверах с Windows Server 2019 Core. В прошлых постах мы рассказали как готовим клиентские виртуальные машины на примере нашего нового тарифа VDS Ultralight с Server Core за 99 рублей. Затем показали как работать с Windows Server 2019 Core и как установить на него GUI.

В данной статье мы добавили конкретные программы и привели таблицу их совместимости с Windows Server Core.

Как выбрать VPS

2019-11-11 в 10:30, admin, рубрики: ruvds, vds, vps, Блог компании RUVDS.com, Серверное администрирование, хостинг, хранение данных, хранилища данныхО том, зачем нужен и какой бывает веб-хостинг читайте в нашем посте «Хостинг: варианты, сравнения, пользовательская статистика». Здесь же мы сразу перейдём к теме статьи, название которой содержательней любого вступления.

Конечно, в статье мы будем приводить примеры из своей практики, одновременно рассказывая про услуги RUVDS. Но главная цель поста — дать вам исчерпывающий чек-лист по выбору хостинг-провайдера и настройке конфигурации арендуемого вами виртуального выделенного сервера VPS или VDS.

Читать полностью »

Архитектура AERODISK vAIR или особенности национального кластеростроения

2019-11-11 в 2:00, admin, рубрики: Aerodisk, erasure codes, Erasure Coding, HCI, high availability, hyperconverged, hyperconverged cluster, IOPS, linux, replication, SAN, scale-out, storage, Блог компании AERODISK, гиперконвергентная система, гиперконвергентность, гиперконвергентные платформы, гиперконвергентные системы, гиперконвергенция, импортозамещение, отказоустойчивость, репликация, российское оборудование, Серверное администрирование, система хранения данных, системное администрирование, СХД, хранение данных, хранилища данных

Привет, Хабровчане! Мы продолжаем знакомить вас с российской гиперконвергентной системой AERODISK vAIR. В этой статье речь пойдет об архитектуре данной системы. В прошлой статье мы разобрали нашу файловую систему ARDFS, а в данной статье пройдёмся по всем основным программным компонентам, из которых состоит vAIR, и по их задачам.

Строим собственный serverless на основе Fn

2019-11-08 в 12:39, admin, рубрики: aws lambda, azure, cloud functions, devops, docker, FaaS, nodejs, self-hosted, serverless, Блог компании Southbridge, Серверное администрирование

Бессерверные вычисления — одна из наиболее заметных тенденций в облачных вычислениях. Основной принцип работы заключается в том, что инфраструктура — забота не DevOps’ов, а поставщика услуг. Масштабирование ресурсов автоматически подстраивается под нагрузку и обладает высокой скоростью изменения.

Другая общая черта — тенденция к минимизации и фокусировании кода, поэтому бессерверные вычисления иногда называют "функция как услуга" (FaaS).