Сегодня мы решили подготовить для вас подборку из 40 материалов (с Хабра и других ресурсов), посвященных вопросам сетевой и облачной безопасности, а именно защите от DDoS-атак. Отметим, что в этих статьях рассматриваются как теоретические аспекты вопроса, так и действенные практические решения.

Рубрика «Серверное администрирование» - 115

Дайджест: 40 материалов на тему DDoS-атак и защиты от них

2017-01-10 в 8:23, admin, рубрики: ddos, Блог компании ИТ-ГРАД, ботнеты, дайджест, ИТ-ГРАД, Серверное администрированиеЧто нового в Active Directory в Windows Server 2016

2017-01-10 в 5:20, admin, рубрики: active directory, microsoft, windows, Windows Server, windows server 2016, ит-инфраструктура, Серверное администрирование, системное администрированиеПоследнее время, очень много говорится о нововведениях Windows Server 2016 связанных с виртуализацией, хранилищами данных и службами удалённого рабочего стола. Однако это не единственные компоненты серверной ОС Microsoft, получившие масштабные обновления. Наиболее незаслуженно, на мой взгляд, обойдена вниманием служба Active Directory. Поэтому ниже вашему вниманию будет представлен перевод статьи Джозефа Муди (Joseph Moody) посвящённой именно этой службе.

С выходом Windows Server 2016, служба Active Directory получила три важных новых функции. В этой статье мы обсудим Access Management, Azure AD Join и Microsoft Passport.

Лейтмотив большей части нововведений в Windows Server 2016 — безопасность. Вы можете увидеть это во всех ролях и службах. Shielded VM в Hyper-V, code integrity в сервере приложений и Privileged Access Management в Active Directory Domain Services.

Однако, не все новое в Active Directory связано с безопасностью. Особенно выделяются две новых функции. Вы еще много услышите про первую из них — Azure Active Directory Join в ближайшие месяцы (особенно если вы поддерживаете небольшие/средние организации). Вторая важная функция, которую мы упомянем — Microsoft Passport. Хотя ещё рано утверждать это, Microsoft Passport, потенциально, может избавить пользователей от их головной боли (и IT специалистов от их проблем) связанной с паролями. Достаточно введений. Перейдём к делу!

Читать полностью »

SSH вместо VPN

2017-01-09 в 10:43, admin, рубрики: remote desktop, ssh tunnel, vpn, ит-инфраструктура, Серверное администрирование, системное администрирование

Наверняка многие системные администраторы сталкивались с ситуацией когда количество удалённых пользователей в компании становилось больше одного столько, что мысли о нормальном VPN вместо nat-а на скорую руку не давали покоя и становились навязчивой идеей. И уверен каждый морщился, когда понимал, что предстоит объяснять пользователям, что и где нажимать. А в моём, персональном случае ещё и позиция в отношении подопечных: «они не должны даже задумываться как это работает».

Читать полностью »

Интеграция 3CX с amoCRM

2017-01-08 в 9:02, admin, рубрики: 3cx, 3cx client, amocrm, CRM, Блог компании 3CX Ltd., звонки из crm, интеграция, ит-инфраструктура, Серверное администрирование, Сетевые технологии, системное администрированиеВведение

3CX предлагает интеграцию с популярной CRM системой amoCRM непосредственно “из коробки” и совершенно бесплатно! Вам не нужно использовать платные решения от сторонних разработчиков. Официальная CRM интеграция всегда соответствует последней версии API 3CX и периодически тестируется для корректной работы с amoCRM.

Интеграция позволяет открыть карточку контакта или компании при входящем вызове, либо создать новый контакт в интерфейсе amoCRM. Также ведется учет вызовов в amoCRM, позволяя добавить заметки к каждому разговору с клиентом.

Для успешной интеграции вам потребуются:

- 3CX v15 PRO (Standart не поддерживается) с последними обновлениями

- Установленный на ПК пользователя клиент 3CX Client for Windows

- Учетная запись amoCRM в домене amocrm.com (не .ru)Читать полностью »

Как понять, что происходит на сервере

2017-01-05 в 19:45, admin, рубрики: linux, александр крижановский, Блог компании Конференции Олега Бунина (Онтико), Серверная оптимизация, Серверное администрирование, системное администрирование

Александр Крижановский (NatSys Lab.)

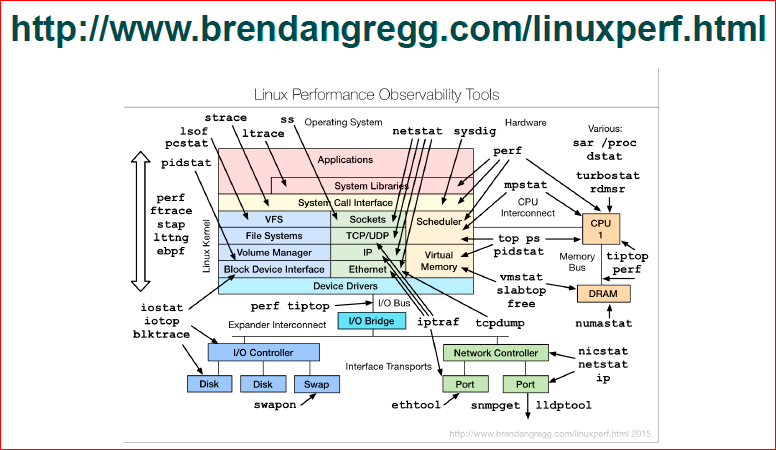

По Сети уже давно бегает эта картинка, по крайней мере, я ее часто видел на Фейсбуке, и появилась идея рассказать про нее:

Особенности использования сертификатов от Let’s Encrypt и способ настройки nginx

2017-01-05 в 3:55, admin, рубрики: certbot, Debian, LetsEncrypt, nginx, Настройка Linux, Серверное администрирование

Если вдруг вся эта история прошла мимо вас, Let's Encrypt — центр сертификации от некоммерческой организации ISRG, существующий при поддержке EFF и многих компаний, взявшей на себя миссию дать людям бесплатные SSL/TLS сертификаты для сайтов и серверов. Сертификаты от Let's Encrypt уже используются на более чем 10 миллионах доменов.

Кроме очевидной бесплатности у сертификатов от Let's Encrypt есть особое, отсутствующее у любых других коммерческих сертификационных центров, достоинство: если вы однажды получили сертификат от Let's Encrypt, то, при прочих равных, это навсегда. Не нужно раз в год-два вручную обновлять сертификаты. Не нужно вообще вспоминать что сертификаты где-то есть. Получил, настроил и забыл!

Внимательный читатель сразу захочет возразить: как же так, ведь известно что сертификаты выдаются со сроком действия в три месяца? Всё дело в автоматическом обновлении сертификатов, которое возможно при полном отсутствии действий со стороны человека.

Организации автоматического обновления сертификатов в статье уделено пристальное внимание, с тем чтобы вы могли в полной мере оценить это принципиальное преимущество Let's Encrypt.

История одного бага (#1653967)

2017-01-04 в 14:50, admin, рубрики: devops, openstack, rfc3986, Настройка Linux, Серверное администрирование, системное администрирование, спасибо за чтениеAbstract: Реальная история из жизни реальных администраторов по отлову идиотского бага.

Поучительная часть: Никогда недооценивай зависимости зависимостей.

Вступление

Рядовой апгрейд в лаборатории с Openstack Mitaka до Openstack Newton (более новая версия). Несколько deprecated options, keystone переехал с eventlet на WSGI и поломал существующую конфигурацию с haproxy; из-за типового «ipv6 listen» apache не стал конфликтовать с haproxy за одинаковые используемые порты на звезде (один слушал ipv6, другой ipv4 only), так что запросы уходили в haproxy вместо апача, где умирали с 503, т.к. апстрима не было… Впрочем, история не об этом.

После того, как основные проблемы были пофишкены, Nova (одна из компонент Openstack) при запуске начала падать с ошибкой: ConfigFileValueError: Value for option url is not valid: invalid URI: 'http://neutron-server.example.com:21345'.. Это было очень странно. С учётом, что в конфиге поменялось 100500 опций, возникло подозрение, что мы используем устаревшую опцию (которую больше не надо использовать). Однако, документация говорила — url = http://controller:9696.

Отладка

Очевидные шаги отладки:

- Закомментировать опцию — не падает

- Повторить опцию из примера — не падает

- Заменить в опции порт на «наш» — возможно, нельзя использовать слишком большой номер порта — не падает

- Заменить в опции url на наш — падает

- Вернуть «controller» на место — не падает

- Подозрение: не умеет fqdn: заменить controller на controller.dns — не падает

- Подозрение: слишком много точек (у нас в реальном коде было 8 точек в url) — controller.dns1.dns2.dns3.dns4 — не падает

- Оставить из нашего имени только первую часть:

http://neutron-server:9696— падает! гипотеза уже понятна. - Проверка1:

http://neutronserver:9696— не падает - Проверка2:

http://with-dashes:9696— падает!

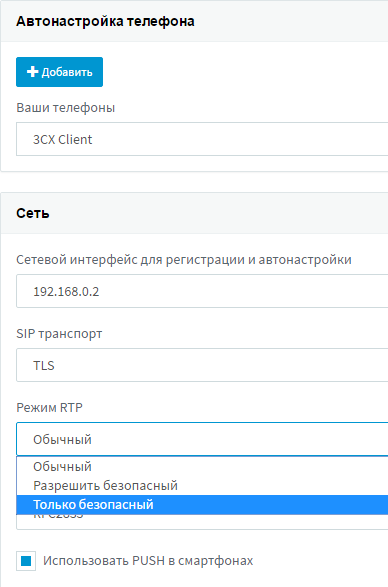

Включение шифрования TLS – SRTP в 3CX

2016-12-31 в 13:06, admin, рубрики: 3cx, srtp, TLS, yealink, Блог компании 3CX Ltd., защита, инструкция, ит-инфраструктура, настройка, Серверное администрирование, сертификаты, Сетевые технологии, системное администрирование, шифрованиеЕсли вы хотите поздравить коллегу с Новым годом так, чтобы это не услышали посторонние, — стоит воспользоваться возможностью шифрования трафика в 3CX!

У некоторых пользователей возникают вопросы, связанные с настройкой безопасной передачи голоса в системе. Давайте разберемся, как быстро и просто обезопасить голосовой трафик от прослушки.

Общие принципы

Перед тем, как перейти к описанию настроек системы, определимся, какой тип шифрования нужно использовать в том или ином случае.

1. Удаленные подключения отдельных пользователей (за пределами локальной сети). Шифрование обеспечивает фирменная технология 3CX Tunnel, встроенная во все клиенты программные 3CX. Обратите внимание, 3CX Tunnel не предусматривает совместную работу с протоколами шифрования TLS и SRTP.

2. Подключение удаленных офисов. Шифрование обеспечивается также технологией 3CX Tunnel, интегрированной в утилиту 3CX Session Border Controller. 3CX SBC устанавливается в удаленном офисе на постоянно работающий компьютер или сервер. Кроме шифрования трафика, она обеспечивает проксирование голосового трафика внутри офиса и удаленную автонастройку IP телефонов.

3. Локально подключённые программные клиенты 3CX. В данный момент поддерживается TLS / SRTP шифрование для 3CX Client for Windows и Mac. Шифрование можно включить централизованно в интерфейсе 3CX. Однако работу этой технологии мы рассмотрим в одной из следующих статей.

4. Локально подключенные аппаратные IP телефоны. Для примера, рассмотрим включение шифрования в популярных телефонах Yealink.Читать полностью »

Как не распространять запрещённый контент, но всё равно ощутить на себе действие 139-ФЗ

2016-12-30 в 8:21, admin, рубрики: Dura Lex, HTTPS, SSL, а вас как поздравили с новым годом?, блокировки сайтов, ит-инфраструктура, Роскомнадзор, Серверное администрированиеВ этой истории будет рассказано о том, как ваш интернет-ресурс, особенно если вы беспокоитесь о безопасности и используете на сайте SSL, может внезапно стать недоступен для посетителей из России, якобы по воле Роскомнадзора. Вы можете сколь угодно долго пытаться найти причину у себя, но окажется, что от вас ничего не зависит и либо вам повезёт и всё разрешится само, либо предстоит долгая и упорная борьба за чистоту своего IP-адреса. Ну ещё можно от SSL отказаться, что вряд ли хорошая идея.

Падают ли сайты на праздники чаще, чем обычно? Мифы, реальность и как себя обезопасить

2016-12-28 в 11:04, admin, рубрики: host-tracker, monitoring, uptime, web-разработка, Блог компании ХостТрекер, веб-проекты, веб-сервисы, ит-инфраструктура, мониторинг сайта, мониторинг сервера, Серверное администрирование, Сетевые технологии, хостинг, ХостТрекерПриближаются новогодние праздники, и это особое время для многих сфер деятельности. Для кого-то это мертвый сезон, для других же — возможность дополнительно заработать. Людям, чья деятельность тесно связана с работой сайтов и вообще ИТ инфраструктуры, тоже нелегко. С одной стороны, хочется расслабиться, но с другой — присутствует иррациональный страх, что тщательнейшим образом настроенная система, работающая без перебоев уже много месяцев, упадет, как только от нее отвернешься. Что характерно, нередко так и бывает. Как все же позволить себе отдохнуть? Один из выходов — внешний мониторинг сайтов и серверов.