Вы слышали о компании QSAlpha? Вот и я нет. А они, как оказывается, уже 3 года работают над созданием системы тотальной защиты информации для смартфонов, под названием Quatrix.

И вот, буквально недавно, ими был запущен проект на Indiegogo, со смелой замашкой: собрать $3 200 000 за 30 дней, для выпуска своего собственного смартфона Quasar IV, или, как они сами его называют «шифрофона».

Рубрика «security» - 36

Quasar IV: «шифрофон» ниндзя, который слишком хорош, чтобы стать правдой

2013-09-20 в 22:33, admin, рубрики: android, security, smartphone, будущее здесь, краудфандинг, метки: android, security, smartphoneИсследователь компьютерных уязвимостей обнаружил баг, позволяющий удалять чужие фото из Фейсбука

2013-09-03 в 22:50, admin, рубрики: Facebook, security, информационная безопасность, переводы, Социальные сети и сообщества

Хороший пример того, как должна работать программа поощрений на Фейсбуке (в отличие от той неразберихи, которая была несколько недель назад): исследователь безопасности обнаружил ошибку, которая позволяет кому угодно удалить практически любую фотографию из Фейсбука — будь то ваши личные фото, мои или Цукерберга. За это открытие он получил весьма щедрое денежное вознаграждение.

По условиям программы поощрений, те кто находит ошибки и публикует их согласно правил, получают вознаграждение. Минимальная выплата за любую ошибку составляет $500. Однако Фейсбук может заплатить и больше, в зависимости критичности найденной уязвимости. Большинство выплат, как правило, составляют $1500. В своём блоге, исследователь безопасности Арул Кумар пишет, что получил $12.500 премиальных — приблизительно 25 базовых выплат.

Читать полностью »

Android хранит незашифрованные пароли от Wi-Fi на серверах Google

2013-08-20 в 10:49, admin, рубрики: android, passwords, security, wi-fi, информационная безопасность, метки: android, passwords, security, wi-fi Предлагаю вашему вниманию краткий перевод статьи от H-Security.

Как стало известно функция «Резервное копирование» хранит пароли от ваших Wi-Fi сетей в незашифрованном виде на сервере Google.Читать полностью »

В Chrome можно узнать сохраненные пароли

2013-08-07 в 16:43, admin, рубрики: Google Chrome, security, безопасность, браузеры, метки: Google Chrome, security, безопасность Большинство браузеров спрашивают, хотите ли вы сохранить пароль, чтобы в следующий раз, когда вы будете серфить вэб, вам было проще авторизоваться на сайте. Конечно, хотелось бы, чтобы сохраненные пароли были бы запрятаны так, чтобы никто не смог до них добраться, однако же в Хроме, как оказалось, найти их очень просто.

Читать полностью »

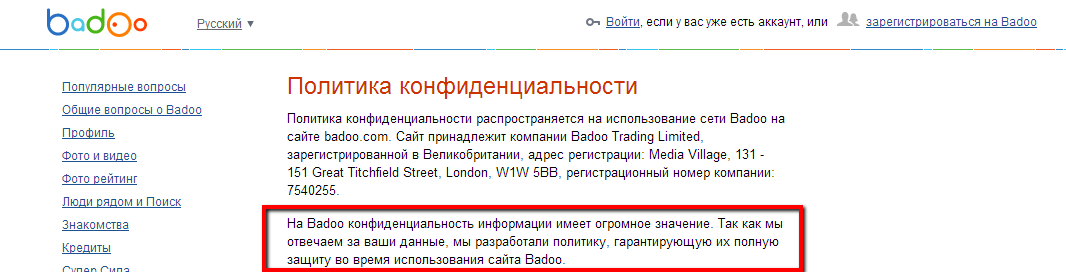

Ищите ошибки с помощью Google или «взлом» аккаунтов на badoo.com

2013-08-07 в 5:04, admin, рубрики: badoo, security, безопасность, информационная безопасность, метки: badoo, security, безопасностьХочу рассказать, как компания Badoo охраняет аккаунты своих клиентов. Данная статья написана исключительно в образовательных целях. Я не подталкиваю никого к совершению противоправных действий и не преследую никакого злого умысла.

Не все Bug Bounty programs одинаково полезны

В марте 2013 года компания Badoo объявила конкурс «Проверь Badoo на прочность!».

Конкурс манил призами и я, довольная успехом в поиске уязвимостей для Yandex, зарегистрировалась на сайте, посмотрела, какие ссылки приходят в письмах, и просто вбила их в поисковую строку Google.

Читать полностью »

Выход за границы контейнера Modern-приложений Windows 8

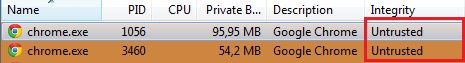

2013-07-16 в 11:16, admin, рубрики: security, windows, информационная безопасность, системное программирование, метки: security, windows  Ещё в операционной системе Windows Vista компания Microsoft добавила средство создания «песочниц» — так называемые Integrity Levels: Untrusted < Low < Medium < High < System. Всё в операционной системе (файлы, ветки реестра, объекты синхронизации, пайпы, процессы, потоки) имеет свой Integrity Level. Процесс, имеющий, к примеру Low Integrity Level не может открыть файл с диска, имеющий Medium Integrity Level (уровень по-умолчанию).

Ещё в операционной системе Windows Vista компания Microsoft добавила средство создания «песочниц» — так называемые Integrity Levels: Untrusted < Low < Medium < High < System. Всё в операционной системе (файлы, ветки реестра, объекты синхронизации, пайпы, процессы, потоки) имеет свой Integrity Level. Процесс, имеющий, к примеру Low Integrity Level не может открыть файл с диска, имеющий Medium Integrity Level (уровень по-умолчанию).

Именно на этом механизме работают UAC и «Run as administrator», повышая Integrity Level запускаемого процесса. Именно на этой технологии работает песочница в Google Chrome: все процессы вкладок имеют самый низкий Integrity Level — Untrusted, что делает невозможным взаимодействие процесса вообще ни с какими файлами, процессами, ветками реестра и т.д.

Этот одна из сильных сторон безопасности Хрома — ведь даже найдя в нём какой-нибудь stack overflow вы упрётесь в систему безопасности ОС, которая не даст выйти за границы процесса. К стати, сама Microsoft такой механизм организации песочниц для браузера применила лишь 4 года спустя в Win8.1 + IE 11 (было в выключенном состоянии в Win8 + IE 10 — но кто же пойдёт это искать и включать, так что не считается).

С выходом Windows 8 компании Microsoft понадобилось сделать механизм изоляции Modern-приложений, аналогичный применяемым в других мобильных ОС. Нужно было дать понять как пользователю, так и разработчику, что программа из магазина никак не достанет приватные данные юзера без его согласия, никак не сломает его систему и не нарушит работу других приложений даже при собственном крахе. Для реализации этой идеи был снова использован механизм Integrity Levels. Microsoft придумала такую штуку как «AppContainer». Читая доки в Интернете и даже глядя на описание процессов в Process Explorer, можно подумать, что AppContainer — это ещё один Integrity Level. Правда, непонятно где он — между Low и Medium? Между Untrusted и Low? Что тут можно сказать: и доки в Интернете и утилита Process Explorer — врут. Я себе не представляю как это маркетологи должны были задурить голову программистами, чтобы поля данных из официальных структур отображались намеренно неверно, но так оно и есть.

Правильное положение дел показывает сторонняя утилита ProcessHacker. Как мы видим из неё, AppContainer — это не новый Integrity Level. Это всего-лишь специальная метка, которая добавляется к работающему в общем-то под Low Integrity Level процессу. При этом эта метка уникальна для каждого приложения и используется как дополнительный барьер, ограничивая доступ не только к приложениям с более высокими Integrity Levels, но даже между процессами с Low Integrity Levels, но разными AppContainer-метками.

До этого момента всё было ещё более или менее логично. А вот отсюда начинается мракобесие.

Читать полностью »

Использование screen для логирования действий пользователей в Linux

2013-07-15 в 17:46, admin, рубрики: howto, linux, logging, screen, security, shell, информационная безопасность, системное администрирование, метки: howto, linux, logging, screen, security, shellЗадача:

Собирать информацию о действиях пользователя в консоли Linux, а именно вводимых им командах и выводимой на экран информации.

Предлагаемое решение:

screen по умолчанию для всех пользователей в Linux с логированием

Необходимые условия:

- Полное логирование всех пользователей в консоли, включая вывод информации процессами, чтобы можно было оценить почему пользователь принял то или иное решение

- Без возможности отключения логирования

- Раз уж выбрали screen — максимально используем его возможности (открытие новых окон, отключение по ^a + d, оставляя рабочие процессы запущенными и другие удобства)

- Максимальное удобство — не должно быть каких-либо несовместимостей с приложениями

- В случае использования пользователями, не знакомыми с screen — сделать работу максимально знакомой и близкой к обычной командной оболочке (shell)

Oracle Label Security. Первое знакомство

2013-07-08 в 19:56, admin, рубрики: oracle, security, Администрирование баз данных, информационная безопасность, метки: oracle, securityOracle Label Security (OLS) — это еще одна возможность разграничения доступа к данным в Oracle Database Server. Отличительной особенностью OLS является многоуровневость политик доступа и хранение атрибутов управления доступом вместе с данными.

Внутри политики определяются уровни доступа к информации, например: «сов.секретно», «секретно», «ДСП». Пользователь, обладающий более высоким уровнем доступа, имеет доступ к данным помеченным его уровнем и уровнями ниже.

Oracle Label Security является платной опцией Oracle Database Enterprise Edition.

Ниже будут рассмотрены основные понятия и приведен пример использования OLS.

Читать полностью »

Практическое применение Cisco FPM или как заблокировать TeamViewer и прочее зло

2013-07-05 в 8:21, admin, рубрики: asa, Cisco, fpm, isr, security, teamviewer, wireshark, Сетевое оборудование, Сетевые технологии, метки: asa, Cisco, fpm, isr, security, teamviewer, wiresharkНемного теории

Теории на эту тему хватает, но все же еще раз, ну на всякий случай. Для тех кому лень читать, и нужно тупо заблокировать TeamViewer – готовый конфиг в конце статьи.

FPM (Flexible Packet Matching) — реализованная в IOS технология, позволяющая идентифицировать трафик по содержанию полей в заголовках и payload пакетов. По сути своей – аналогична ACL, но не имеет ограничений по тому, какую часть пакета можно матчить. В случае с ACL — это три поля в заголовке IP: Source IP Address, Destination IP address, Protocol + 2 поля в заголовке TCP/UDP: Source Port, Destination Port (ну или type/code для ICMP). В случае с FPM матчить можно по любому биту пакета.

Нужно обратить внимание, что FPM ну совсем никак не statefull, не анализирует всю сессию, не анализирует фрагменты, не анализирует пакеты с IP Options. Излишние детали по ограничениям опущу, они все описаны на cisco.com.

FPM для анализа нужен один пакет со всеми заголовками, поскольку, опираясь на эти заголовки и смещения относительно них, и строятся правила. ИМХО – аналогично Atomic IP engine в Cisco IPS, но с большими возможностями.

Читать полностью »

И так, вы решили создать security отдел…

2013-07-03 в 0:41, admin, рубрики: management, qa, security, информационная безопасность, метки: management, securityДанная статья отвечает на вопрос, чем он и как должен заниматься, со всеми интимными подробностями. Подразумевается, что есть проект (стартап) с веб-частью, который работал некоторое время без тестирования безопасности, но по каким-либо причинам решили его внедрить. Последние 2 года я работал security в одном стартапе, и я уверен, мне есть что сказать по этой теме (естественно, вся информация ниже — лишь мои идеи, подходы и размышления, а не гайд howto и ни шагу в сторону). Статья посвящается заинтересованному начальству, PM'ам, а так же человеку, который будет именоваться как Security Testing Team Lead и создавать подобный отдел с нуля.

И так, вы решили создать security отдел…

Читать полностью »