Сегодня тема мониторинга IT – инфраструктуры и анализа логов набирает все большую и большую популярность. В первую очередь все задумываются о мониторинге событий безопасности, о чем и будет идти речь в данной статье. Несмотря на то, что на эту тему сказано и написано уже довольно много, вопросов возникает еще больше. И поэтому мы решили сделать перевод статьи «Сritical Log Review Checklist for Security Incidents», написанную Anton Chuvakin и Lenny Zeltser, которая будет полезна как для тех, кто только начинает работать с мониторингом событий безопасности, так и для тех, кто имеет с этим дело довольно давно, чтобы еще раз проверить себя, не упускаете ли вы некоторые возможности.

Читать полностью »

Рубрика «security» - 13

Чек-лист по анализу логов событий безопасности

2018-07-06 в 7:33, admin, рубрики: big data, linux, Log Management, security, windows, Блог компании TS Solution, информационная безопасность, Серверное администрирование5. Check Point на максимум. IPS. Часть 1

2018-06-26 в 11:10, admin, рубрики: check point, ips, security, tssolution, Блог компании TS Solution, информационная безопасность, Сетевые технологии, системное администрирование

Продолжаем нашу серию уроков по Check Point. На этот раз мы обсудим одну из моих любимых тем, а именно — IPS (Intrusion Prevention System) По-русски — система предотвращения вторжений. Причем акцент именно на Prevention (т.е. предотвращение)! Одно из главных кредо компании Check Point это: “We Prevent, not detect!”. Лично я согласен с такой позицией. Какой толк от детекта, если вас атаковал например шифровальщик? Зашифрованный компьютер и так вам сообщит, что была атака. В текущих реалиях нужно позаботиться именно о Prevent. И IPS здесь может очень хорошо помочь.

Однако, в последнее время наблюдается некое пренебрежение этим классом защиты, мол “IPS больше не актуален и использовать его бессмысленно”. На мой взгляд это мнение является непростительной ошибкой. Собственно в этом уроке я постараюсь описать основные бытующие заблуждения на счет IPS. Затем в рамках лабораторной работы покажу каким образом IPS поможет усилить защиту вашей сети. Ну и конечно же постараюсь рассказать, как получить максимум от этого полезного инструмента, на какие настройки обратить внимание и о чем нужно помнить включая IPS.

Урок получился весьма длинным поэтому я разбил его на две части. Первая часть будет чисто теоретическая, а вторая уже полностью посвящена практике в виде лабораторной работы. Надеюсь, что будет интересно.

Спойлер — В конце статьи видео урок, если кому-то удобнее смотреть, а не читать.Читать полностью »

Слабости HTTPS. Часть 2

2018-06-04 в 9:36, admin, рубрики: HTTPS, security, SSL, безопасность, информационная безопасностьЛюбая система имеет свои слабые и сильные стороны. Первая часть о слабостях HTTPS вызвала неоднозначную реакцию, что «это не слабости, так было задумано». В первой части говорилось:

- О невозможности обеспечить полную конфиденциальность и privacy пользователям (все ещё можно отслеживать и банить ресурсы, которые человек посещает)

- О том, что сертификаты передаются по открытому каналу и содержат чаще больше информации, чем текущий ресурс (например, сертификат bing.com содержит информацию о 72 дополнительных ресурсах, включая дев, тест, бета среды)

Продолжу называть это «слабостями» дизайна. В этой статье поговорим о ещё одной слабой стороне — централизованности.

HTTPS базируется на SSL и TLS протоколах (для простоты будем называть просто SSL – хотя SSL и TLS работают на разных уровнях OSI стека). Поэтому говоря о слабости, мы будем иметь ввиду централизованность SSL протокола.

Теория

Начать стоит с теории протоколов шифрования. Проблема современной криптографии состоит не в самом шифровании, а в том, что делать с ключами: как их хранить, передавать, создавать и уничтожать безопасно.

Основой SSL является ассиметричное шифрование, которое определяется наличием двух ключей – если одним зашировать, то расшировать можно только вторым, и наоборот.

Основной функцией ассиметричного шифрования является аутентификация, отнюдь не шифрование – это достаточно ресурсоемкая и дорогая операция для данного алгоритма. Быстрое и эффективное шифрование – это прерогатива симметричных алгоритмов, которые используют один и тот же ключ как для шифровки, так и для дешифровки.Читать полностью »

FIDO2 — Пароли must die

2018-06-04 в 0:13, admin, рубрики: authentication, Fido, FIDO2, fido3, Firefox, Google Chrome, javascript, Microsoft Edge, security, u2f, информационная безопасностьДумаю, все вы неоднократно слышали о том что «пароли мертвы», «пароли вымирают», «новая технология убьет пароли» и тому подобное.

Мы в FIDO Alliance как раз-таки пришли сообщить вам о том, что пароли все-таки вымрут… в аутентификации.

Не так страшен чёрт, как его описывают, или как я сдавал экзамен на CISSP

2018-05-16 в 14:01, admin, рубрики: CISSP, IT-стандарты, security, безопасность, информационная безопасность, Карьера в IT-индустрииCISSP (Certified Information Security Systems Professional) относится к “золотому стандарту” в индустрии безопасности и давно входит в топы IT сертификаций.

Сложность сертификации

Изначальные требования для прохождения сертификации достаточно высоки, возможно, поэтому это многих отпугивает: минимум 5 лет подтвержденного опыта в области безопасности как минимум в 2 из 8 доменов, которые покрывает CISSP (о доменах ниже).

Экзамен действительно сложный. До этого у меня было 12 Майкрософт сертификаций, которые рядом не стояли по сложности и требованию к уровню знаний. CISSP требует достаточно широких знаний безопасности, от физической защиты активов до управления безопасностью на предприятии уровня enterprise.

Все эти сложности сказываются на качестве и ценности самой сертификации.

У нас всё ещё смотрят «сквозь пальцы» на подобные сертификаты, хотя за рубежом это часто является необходимым условием для высокой технической должности. Возможно, сервисная модель ведения бизнеса подпортила отношение к сертификации, как к постоянному росту — новые функциональные формы часто предпочтительнее нефункциональных атрибутов систем, включая безопасность.

Читать полностью »

Positive Hack Days CTF 2018 райтапы заданий: mnogorock, sincity, wowsuchchain, event0

2018-05-01 в 15:11, admin, рубрики: ctf, nginx, php, pwn, security, информационная безопасностьВсем привет. Прошел ежегодный PHD CTF и как всегда задачи были очень крутые и интересные! В этом году решил 4 таска. Может показаться что статья очень длинная — но там просто много скриншотов.

Читать полностью »

Кража NTLM через PDF

2018-04-28 в 12:34, admin, рубрики: hacker, hackzard, hash, itsec, Malware, PDF, security, windows, информационная безопасность, разработка под windows

Прошло всего несколько дней после того, как было объявлено, что злоумышленники могут использовать уязвимость в MS Outlook, используя OLE, чтобы украсть NTLM-хэш пользователей Windows.

Исследовательская группа Check Point обнаружила, что утечка дайджеста NTLM возможна и с помощью файлов PDF. Атака возможна без какого-либо взаимодействия с пользователем — достаточно просто открыть файл.

Читать полностью »

Обнаружение атак на Active Directory с помощью Azure

2018-04-19 в 15:41, admin, рубрики: active directory, azure, event, microsoft, Microsoft Azure, security, system administration, Блог компании Microsoft, информационная безопасность, облако, Облачные вычисления, системное администрированиеВ следующем году будет 20 лет с момента создания службы каталогов Active Directory. За это время служба обросла функционалом, протоколами, различными клиентами. Но необходимость поддерживать совместимость с рядом устаревших клиентов вынуждает иметь настройки по-умолчанию, ориентированные на совместимость. Администраторы часто не меняют их, а это создает большой риск. В этой статье мы рассмотрим обнаружение атак, которые могут привести к domain dominance.

Книга «Безопасность в PHP» (часть 5). Нехватка энтропии для случайных значений

2018-04-17 в 11:11, admin, рубрики: entropy, php, security, Анализ и проектирование систем, Блог компании Mail.Ru Group, информационная безопасность, никто не читает теги, Программирование

Книга «Безопасность в PHP» (часть 1)

Книга «Безопасность в PHP» (часть 2)

Книга «Безопасность в PHP» (часть 3)

Книга «Безопасность в PHP» (часть 4)

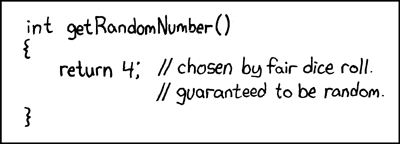

Случайные значения в PHP повсюду. Во всех фреймворках, во многих библиотеках. Вероятно, вы и сами написали кучу кода, использующего случайные значения для генерирования токенов и солей, а также в качестве входных данных для функций. Также случайные значения играют важную роль при решении самых разных задач:

- Для случайного выбора опций из пула или диапазона известных опций.

- Для генерирования векторов инициализации при шифровании.

- Для генерирования непредсказуемых токенов или одноразовых значений при авторизации.

- Для генерирования уникальных идентификаторов, например ID сессий.Читать полностью »

4. Check Point на максимум. Проверяем Anti-Virus с помощью Kali Linux

2018-04-17 в 6:18, admin, рубрики: check point, kali linux, security, ts solution, антивирусная защита, Блог компании TS Solution, информационная безопасность, Сетевые технологии, системное администрирование

Мы продолжаем тему оптимизации настроек Check Point. На этот раз мы затронем тему Anti-Virus. Антивирусным технологиям уже более 30 лет! Казалось бы, за это время уже все и всё узнали. Да и какие там настройки? Включаешь Антивирус и просто регулярно обновляешь базы, ну т.е. сигнатуры. Это не совсем верная стратегия. Многие пользователи Check Point-а оставляют дефолтные настройки, а потом удивляются, когда вирус все же проникает в сеть. Я постараюсь рассказать, как минимизировать эти риски.Читать полностью »