Защититься от «акустической криптоатаки» возможно, но очень сложно

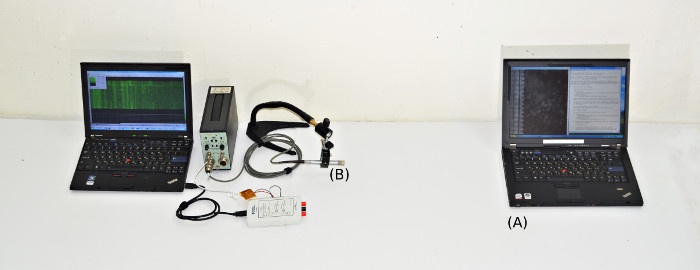

Оборудование, используемое при проведении акустической криптоатаки

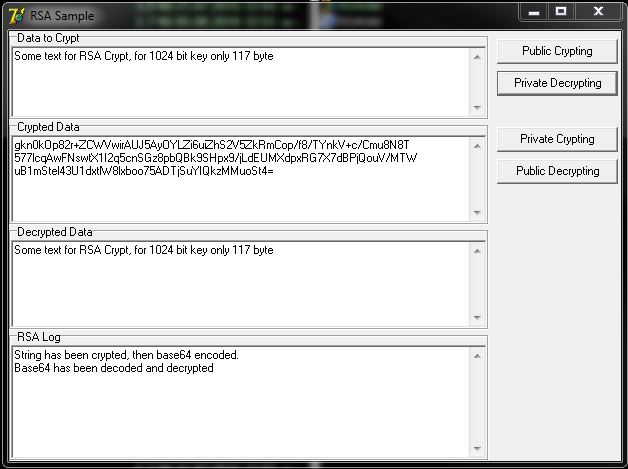

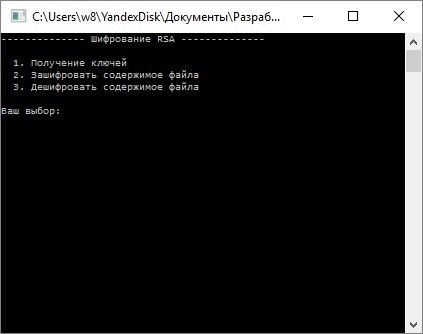

Известный специалист в области криптографии Ади Шамир (Adi Shamir) уже несколько лет работает над проектом акустического извлечения криптографических ключей. Исследования в этой сфере он начал еще в 2004 году, и сейчас продолжает совершенствовать методы «акустического криптоанализа». Проблема, над решением которой работает Шамир с командой, заключается в возможности извлекать RSA-ключи с использованием микрофона — качественного выделенного или микрофона смартфона.

Ранее эксперт с командой коллег (в нее входит разработчик программного обеспечения Лев Пахманов) опубликовал работу с демонстрацией практической реализации своей идеи. Им удалось извлечь ключи RSA с расстояния 4 метров, используя обычный параболический микрофон, и с расстояния в 30 сантиметров, используя микрофон смартфона. Теперь эксперты улучшили результат, научившись извлекать ключи с расстояния в 10 метров.

Читать полностью »