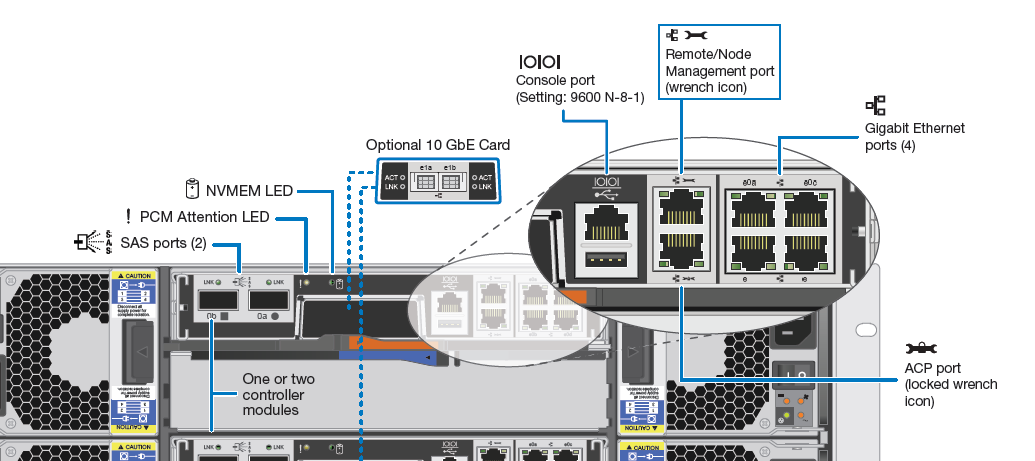

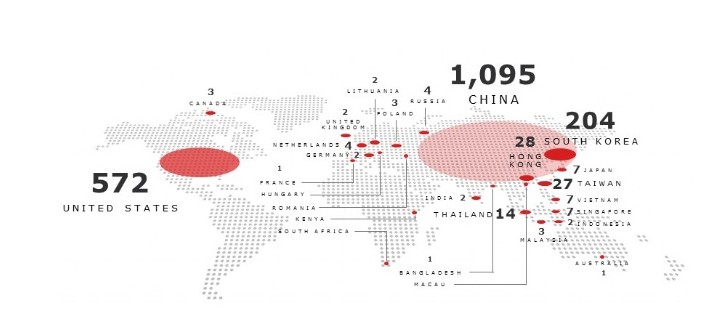

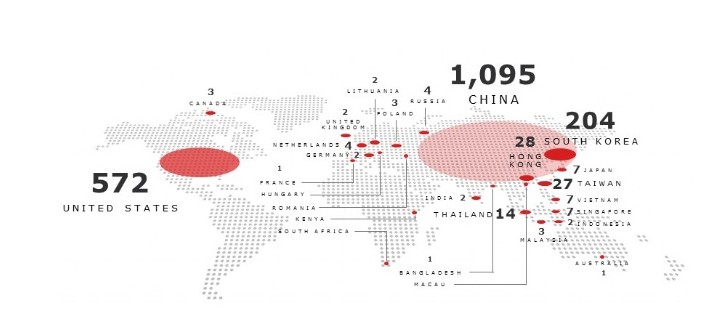

Охват серверов Terracota VPN

Необычную бизнес-схему избрал китайский провайдер услуг VPN, рекламирующий их под несколькими различными брендами в Китае. Очень низкую цену за услуги предоставления зашифрованного доступа в интернет, $3 в месяц, провайдер смог обеспечить, используя в своей сети чужие компьютеры, которые были взломаны и незаметно работали под его управлением.

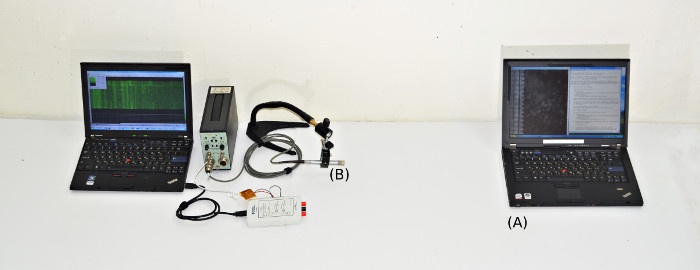

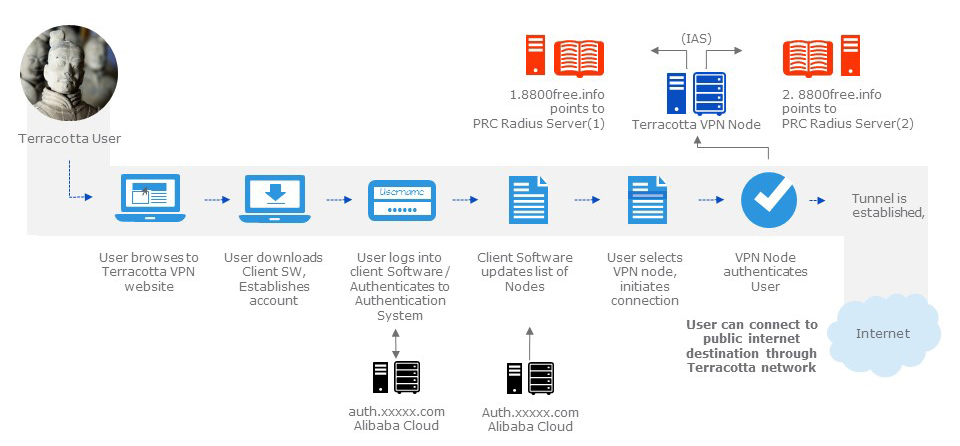

На эту систему натолкнулись исследователи из RSA Security, изучая недавнюю массовую утечку информации об американских государственных служащих, в которой обвинили китайских хакеров. В RSA назвали эту VPN-сеть Terracota VPN, намекая на "Терракотовую армию", в роли которой выступают, по их представлению, пользователи этой сети. В Китае услуги VPN пользуются большой популярностью из-за обстоятельного подхода правительства к интернет-цензуре.

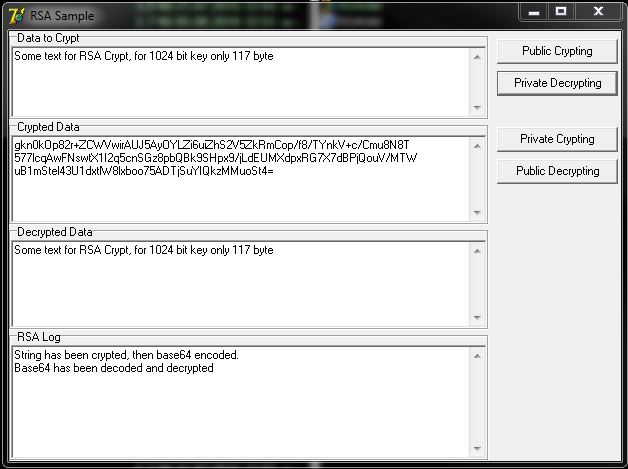

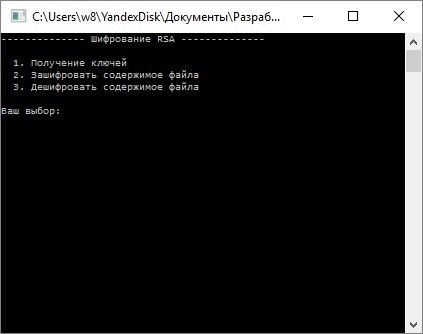

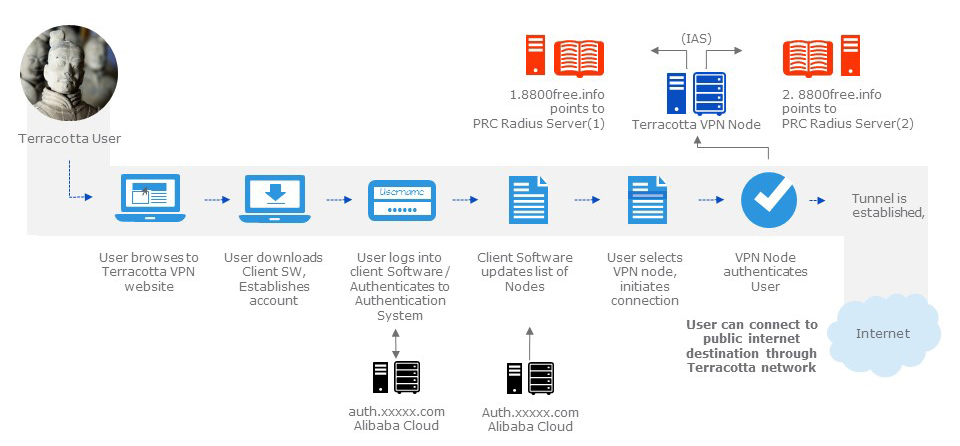

Схема работы сети

По информации RSA, Terracota VPN для расширения пула своих серверов постоянно находит уязвимые компьютеры под управлением Windows и взламывает их, включает на них VPN-сервис и присоединяет к своей сети. Среди подконтрольных серверов исследователями были обнаружены сервера, принадлежащие библиотекам, университетам, отелям и различным государственным учреждениям США.

Читать полностью »