В ходе нашего исследования, охватывавшего записи SPF, DKIM и DMARC на 1 миллионе самых популярных веб-сайтов, мы с удивлением обнаружили более 1 700 открытых DKIM-ключей длиной менее 1 024 бит каждый. Эта находка нас удивила, поскольку RSA-ключи короче 1 024 бит расцениваются как небезопасные, и их не рекомендуется использовать в DKIM с 2018 года, когда был введён в действие документ RFC 8301.

Рубрика «rsa»

Как мы взломали 512-разрядный ключ DKIM в облаке менее чем за $8

2025-01-09 в 21:29, admin, рубрики: rsa, криптография, почтовые сервисы, шифрованиеОживляем eToken NG-OTP: USB-ключ для SSH и аппаратный генератор одноразовых паролей

2025-01-08 в 6:15, admin, рубрики: etoken, OTP-аутентификация, rsa, rsa-2048, ssh, totp, totp hardware tokens, одноразовые паролиК 2025 году сложился достаточно насыщенный вторичный рынок USB-ключей eToken. Встретить их по ценам от нуля до весьма символических можно как на просторах барахолок, так и из рук в руки, как штучно, так и коробками. В то же время eToken NG-OTP является гостем редким и весьма интересным, и применить его во благо хотелось бы.

Внимание!Читать полностью »

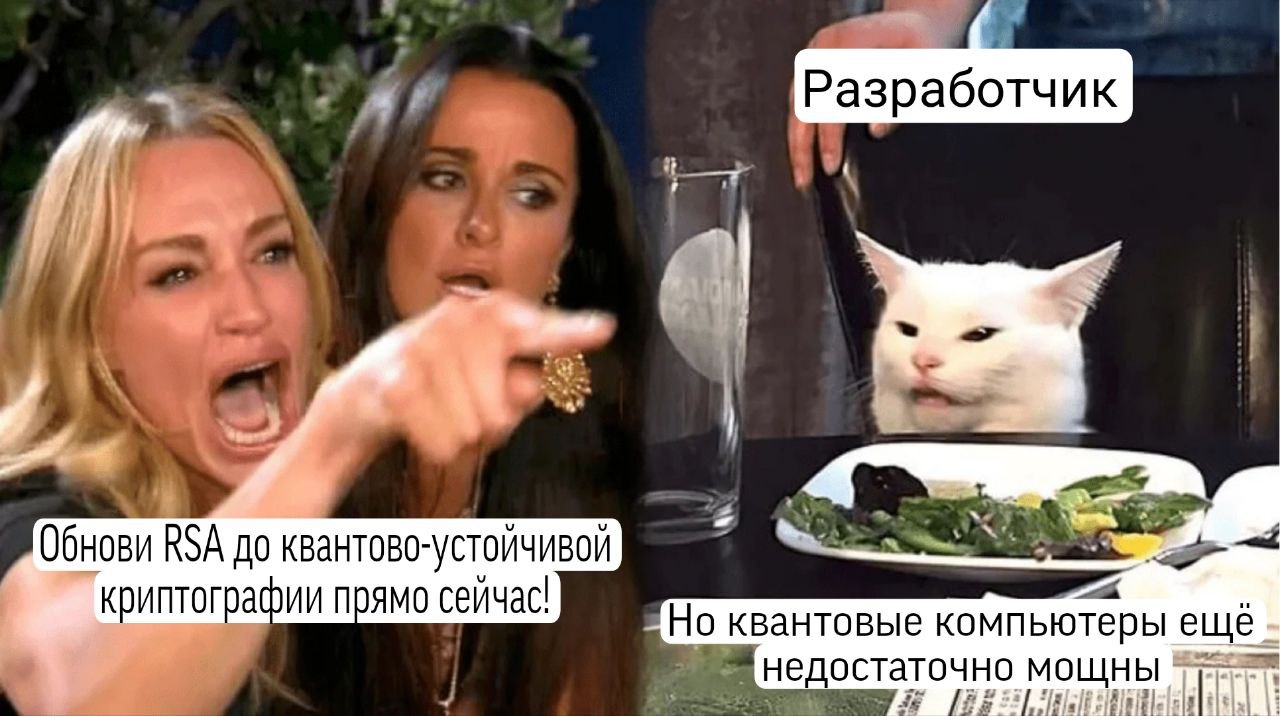

Как работает RSA и почему ему угрожают квантовые компьютеры

2024-11-25 в 11:25, admin, рубрики: oarticle, rsa, selectel, информационная безопасность, криптография, шифрование

Представьте себе 70-е годы прошлого века: мир активно подключается к открытым каналам связи, а защита данных становится вопросом первостепенной важности. В то время три профессора-математика Массачусетского технологического института — Рональд Ривест, Ади Шамир и Леонард Адлеман — размышляли над революционным способом шифрования. Они искали подход, который бы позволил передавать данные в открытом доступе, не рискуя безопасностью. В итоге они придумали алгоритм, известный сегодня как RSA (аббревиатура, составленная из первых букв фамилий его создателей: Rivest, Shamir и Adleman), и долгое время считавшийся стандартом безопасности. Но кажется, его время скоро пройдет.Читать полностью »

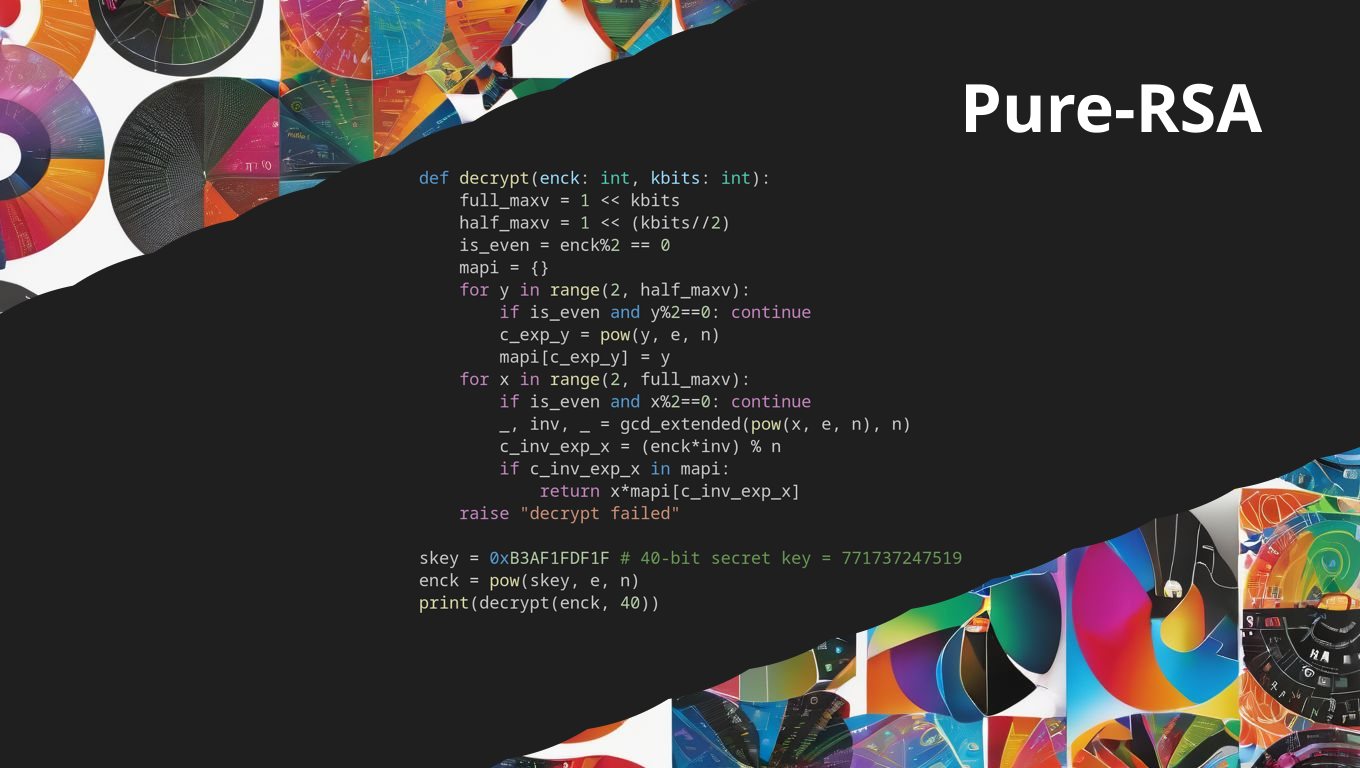

Чем опасен чистый RSA? Разбираем подводные камни

2024-08-27 в 10:20, admin, рубрики: rsa, асимметричная криптография, информационная безопасность, криптография, математика, уязвимости

Введение

Алгоритм RSA является одним из первых представителей асимметричной криптографии, прошедший свой путь сквозь бурные дискуссии математиков, сквозь сотни успешных и безуспешных попыток взлома криптоаналитиками, сквозь тысячи неправильных применений и реализаций.

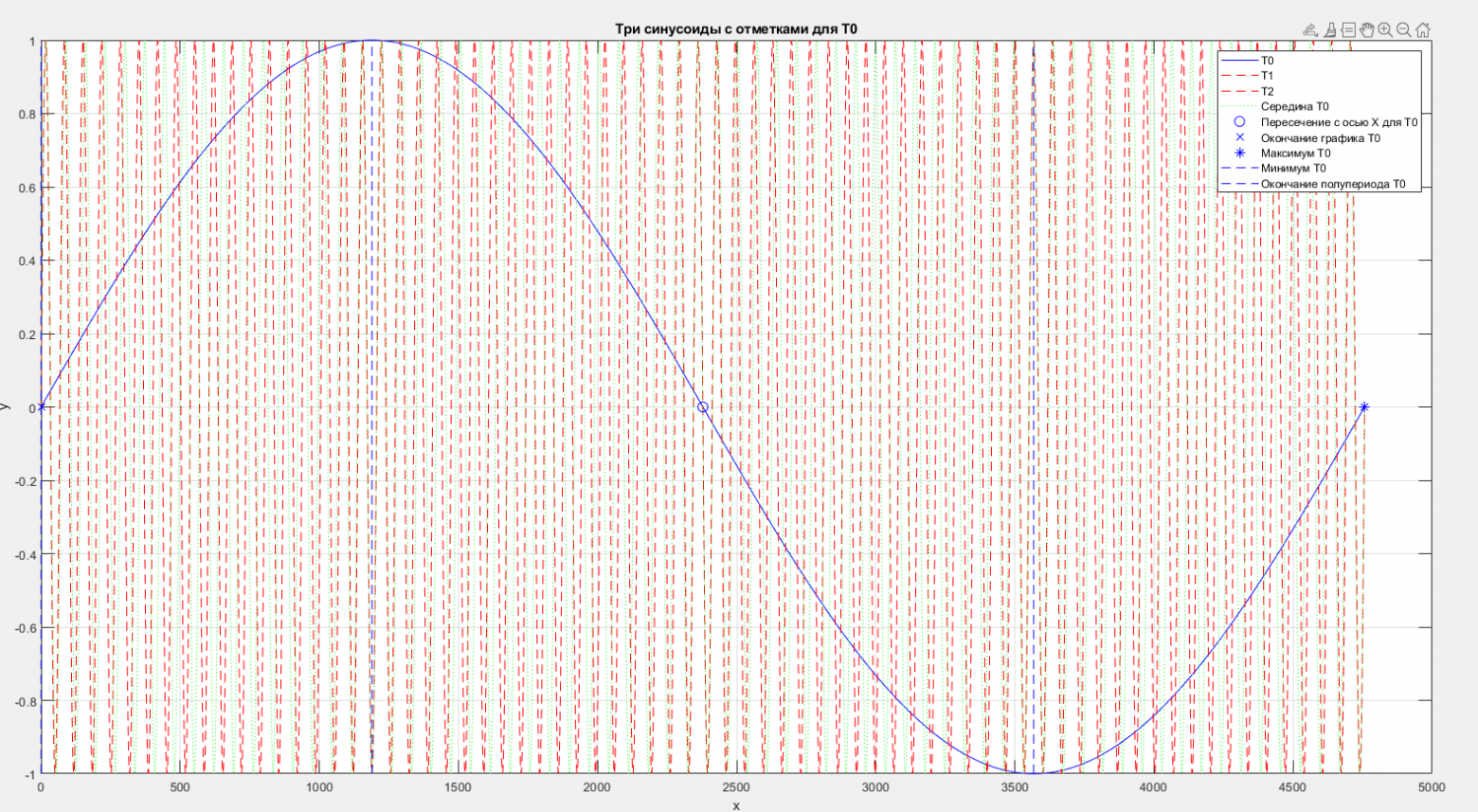

Синусоида и начальные условия факторизации едины

2024-07-04 в 13:00, admin, рубрики: rsa, rsa простыми словами, ruvds_статьи, криптография

Начну с предыстории.

В те давние времена, когда Pentium 4 считался верхом технологической мысли, среди обычных людей того времени было развлечение на сайте bugtraq. Там оценивали стойкость хешей и шифров. Поначалу это была как игра, какая команда обработает больше блоков. Потом случились поступление в университет и работа. Но страсть к шифрам осталась и даже не собиралась уходить. С тех самых пор ваш покорный слуга «заболел» шифрами и всем, что с ними связано. Основную работу, как и увлечение разработкой электроники, при этом никто не отменял.Читать полностью »

Сложно ли генерировать 1024-битные простые числа?

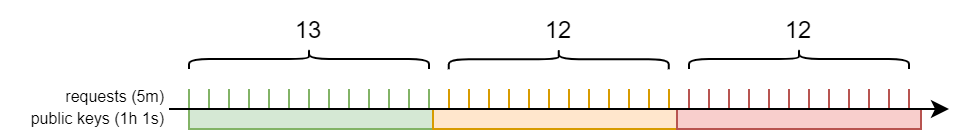

2024-05-31 в 8:13, admin, рубрики: rsa, криптографические ключи, оптимизация кода, параллелизация, простые числа, тест простотыОбнаружение SSH-туннелей по размеру пакетов

2024-03-17 в 10:40, admin, рубрики: autossh, Bro, cheat sheet, Ed25519, Lua, openssh, rsa, ruvds_статьи, scp, sftp, snort, ssh-audit, sshuttle, Suricata, Trisul, vds, Zeek, анализ трафика, нажатия клавиш, обратный туннель, обфускация тайминга, перенеправление портов, прямой туннель, размер пакетов, скрытие ssh, хостинг сайтов, шпаргалка

Иллюстрация из книги «Справочник киберсантехника»

Протокол SSH — очень мощный инструмент, который используется для удалённой консоли или передачи файлов (scp, sftp). Есть менее известная функция перенаправления портов. Такие SSH-туннели используются для пробития файрволов и хорошо скрываются от обнаружения стандартными средствами мониторинга типа Trisul, Zeek (ранее был известен как Bro), Suricata и Snort. Поэтому для их обнаружения в корпоративной сети используются другие методы.

Читать полностью »

OpenSSH против SSH

2023-08-02 в 9:00, admin, рубрики: BIND, djbdns, DNS, Dropbear, ECC, ECDH, ecdsa, ECMQV, GSS-API, IT-стандарты, open source, openssh, rsa, ruvds_статьи, secure shell, ssh, SSH FTP, ssh-2, Suite B, алгоритм Диффи-Хеллмана, Блог компании RUVDS.com, Даниэль Бернштейн, информационная безопасность, протоколы, эллиптические кривые

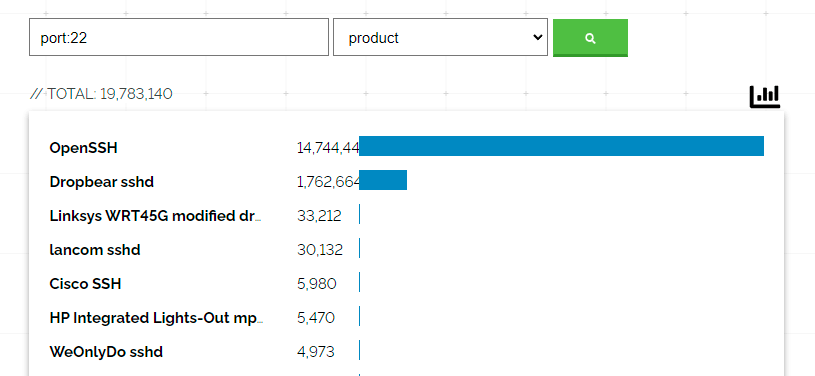

Рис. 1. Разные реализации SSH, источник: Shodan

Формально протокол SSH определён в ряде стандартов RFC (список ниже). В то же время есть много реализаций этого протокола. OpenSSH — самая популярная из них, хотя не единственная. Например, вот альтернативная реализация SSH на Go (и несколько примеров кастомных серверов на её основе). По статистике Shodan, вторым по популярности демоном SSH является Dropbear SSH (рис. 1). Все остальные далеко позади, если судить по количеству адресов на порту 22.

На практике спецификации OpenSSH содержат в себе все стандарты RFC для SSH, включая черновики, а также немножко сверх этого.Читать полностью »

Пришло время рассказать всю правду о взломе компании RSA

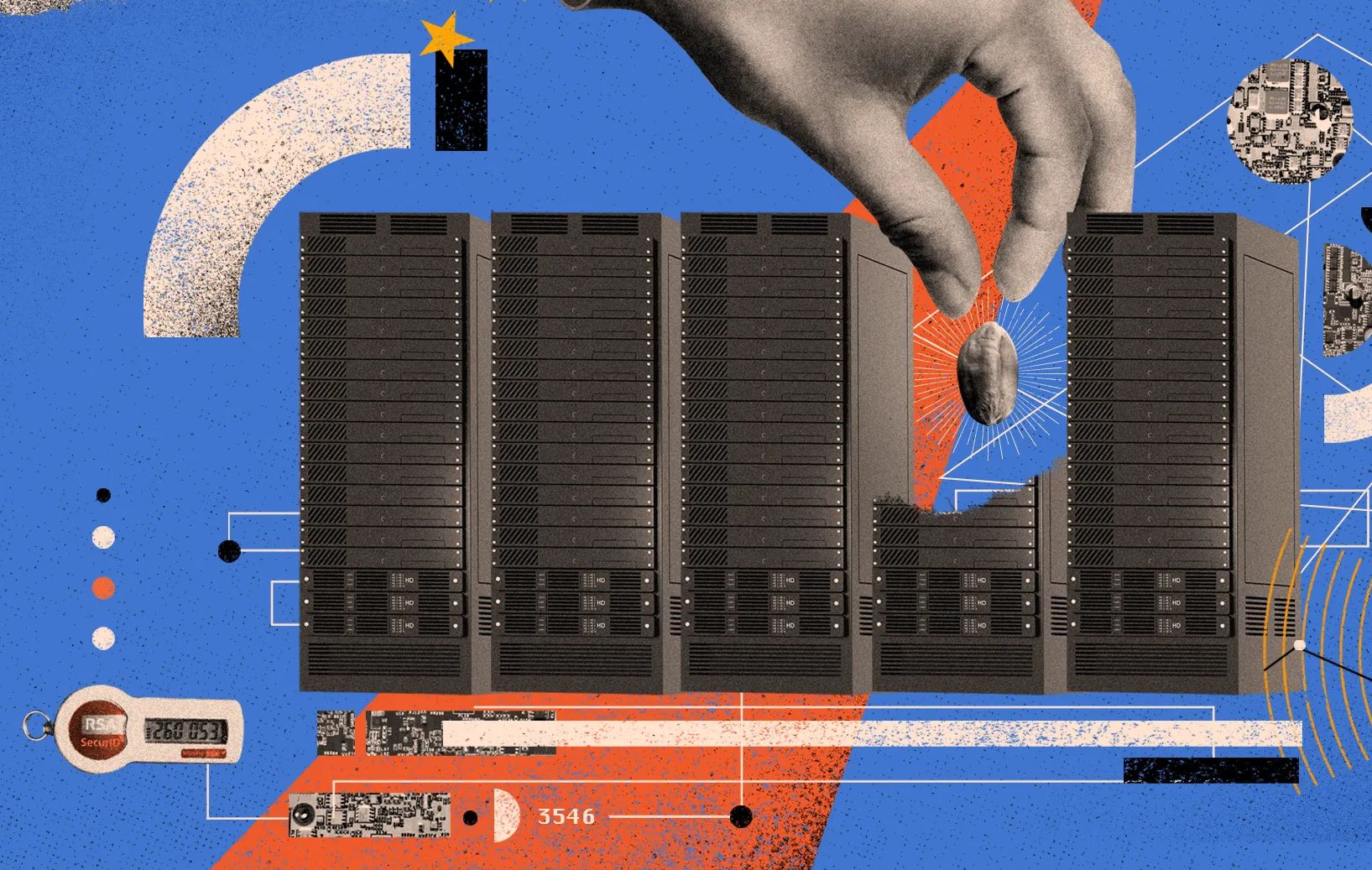

2021-05-21 в 9:18, admin, рубрики: apt1, L-3, Lockheed Martin, Northrop Grumman, rsa, solarwinds, supply chain, анб, Блог компании ITSumma, взлом, информационная безопасность, карточный домик, криптография, лазерные микрофоны, модель угроз, оборонные подрядчики, поверхность атаки, промышленный шпионаж, разведка, ФБР, цепочка поставщиков

У сотрудников компании RSA закончился десятилетний срок действия соглашений о неразглашении (NDA), так что они наконец-то смогли рассказать о событиях, которые случились в 2011 году. Эти события навсегда изменили ландшафт мировой индустрии информационной безопасности. А именно, это было первая в истории атака на «цепочку поставок» (supply chain attack), которая вызвала серьёзную обеспокоенность у американских спецслужб, мягко говоря.

Что такое атака на цепочку поставок? Если вы не можете напрямую атаковать сильного противника типа АНБ или ЦРУ, то вы находите их партнёра — и внедряетесь в его продукт. Один такой взлом даёт доступ сразу в сотни серьёзно защищённых организаций. Так произошло недавно с SolarWinds. Но бывшие сотрудники компании RSA смотрят на SolarWinds и испытывают чувство дежавю. Ведь в 2011 году неизвестные хакеры получили доступ к самому ценному, что было в компании RSA — хранилищу сидов (векторов генерации). Они используются для генерации кодов двухфакторной аутентификации в аппаратных токенах SecurID, а это десятки миллионов пользователей в правительственных и военных агентствах, оборонных подрядчиках, банках и бесчисленных корпорациях по всему миру.

Впрочем, обо всё по порядку.

Читать полностью »

У Steam довольно любопытный способ логина

2021-01-20 в 7:34, admin, рубрики: HTTPS, rsa, SSL, Steam, TLS, авторизация, двухфакторная аутентификация, Игры и игровые приставки, информационная безопасность, логин, шифрование

Как передать пароль по Интернету? Обычно приобретается сертификат SSL, а TLS выполняет задачу безопасной перемещения пароля от клиента к серверу. Разумеется, всё не так сухо, как пытаюсь представить я, но в целом это так и подобный подход прошёл проверку временем. Однако так было не всегда, и один невероятно популярный онлайн-магазин предпочёл добавить к этому процессу что-то своё. В этой статье я расскажу об уникальном способе входа в систему пользователей Steam и исследую глубокую кроличью нору удивительных подробностей его реализации.

Выявляем очевидное

Я нашёл на StackOverflow датированный 2013 годом вопрос о том, как безопасно передавать пароль по HTTP. Ответы оказались достаточно единодушными: надо получить сертификат SSL. Проведите эксперимент: настройте любимый прокси перехвата трафика, зайдите в сервис, которым вы часто пользуетесь, выполните вход со своим аккаунтом (а лучше каким-нибудь одноразовым) и изучите результаты. С большой вероятностью вы увидите, что имя пользователя и пароль передаются в открытом виде в теле запроса HTTP. Единственная причина того, что это работает, заключается в том, что ваше соединение с сервером зашифровано при помощи TLS.

Читать полностью »