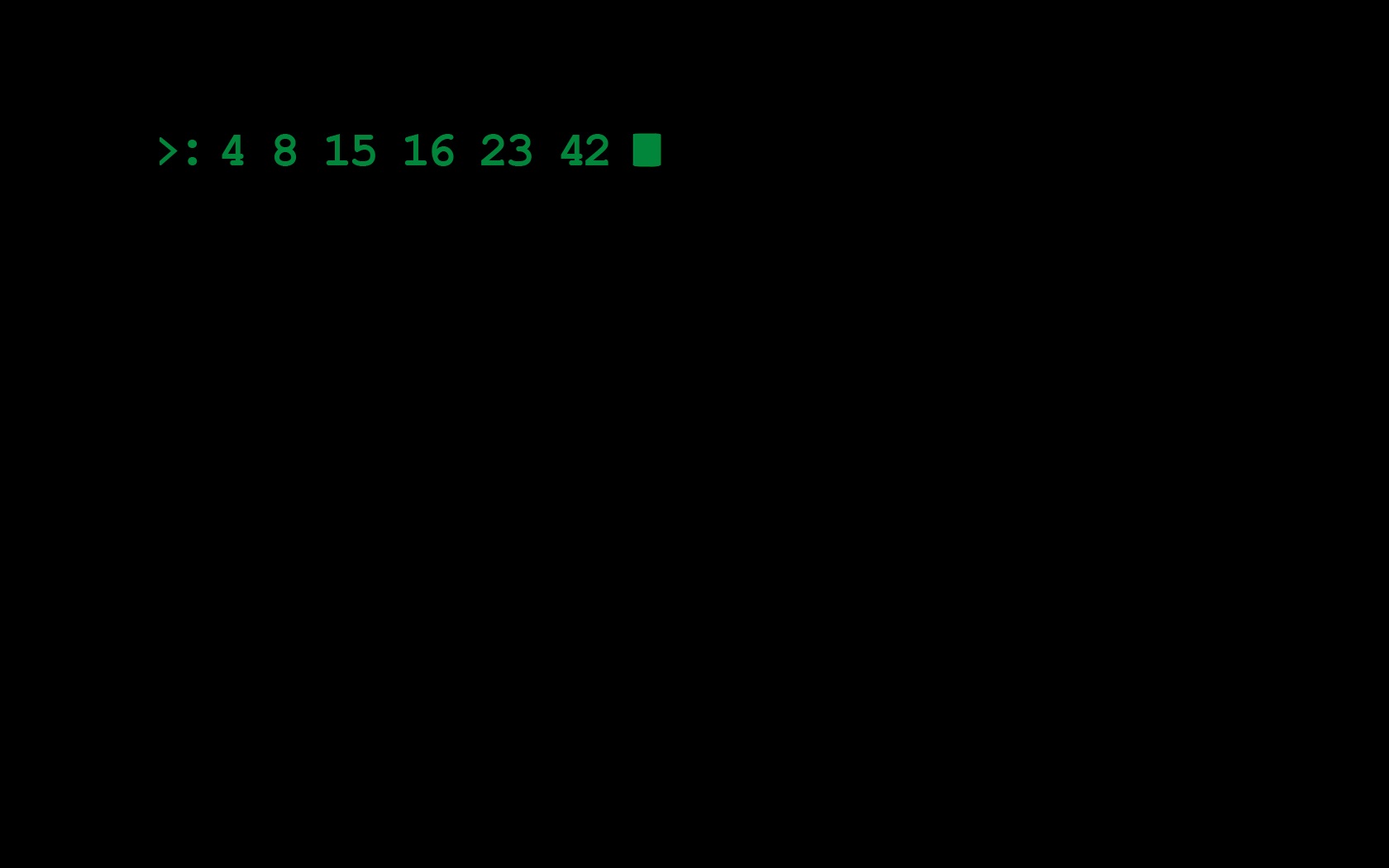

Недавно VPNBook стал публиковать пароль вместо прямого текста в виде изображения. «Ну как же так» — подумал я и начал искать пути решения этой проблемы. Распознаем «картиночный» пароль VPNBook на PHP. И, конечно, скрипт для Mikrotik.

Читать полностью »

Рубрика «реверс-инжиниринг» - 38

Почти OCR для получения пароля VPNBook. PHP + Mikrotik

2018-08-16 в 14:04, admin, рубрики: mikrotik, php, vpnbook, реверс-инжиниринг, Серверное администрирование, Сетевые технологииLLTR Часть 1: Первые шаги в OMNeT++ и INET

2018-08-16 в 2:44, admin, рубрики: async, bag-animation, broadcast, c++, channel utilization, distributed computing, eclipse, eclipse cdt, ethernet, Git, INET Framework, IP-адрес, LLTR, Mesh-сети, model, net bitrate, OMNeT++, qt, queuing, simulation, tcl, tcl/tk, tcp, throughput, tk, udp, x64dbg, асинхронное программирование, асинхронность, жучки-пакетики, Какие еще добавить теги?, каналы, маска подсети, моделирование, протокол, реверс-инжиниринг, Сетевые технологии, симуляция, системное программирование, Хакерская ценностьOMNeT++ (Objective Modular Network Testbed in C++) Discrete Event Simulator – это модульная, компонентно‑ориентированная C++ библиотека и фреймворк для дискретно‑событийного моделирования, используемая прежде всего для создания симуляторов сетей. Попросту говоря это “симулятор дискретных событий”, включающий: IDE для создания моделей, и сам симулятор (GUI).

INET Framework – “библиотека” сетевых моделей для OMNeT++.

В предыдущих частях…

0. Автоматическое определение топологии сети и неуправляемые коммутаторы. Миссия невыполнима? (+ classic Habrahabr UserCSS)

В этой части:

- создадим “свой первый” протокол (на примере LLTR Basic);

- выберем подходящий симулятор сити для отладки протокола (и создания его модели);

- познаем тонкости настройки окружения для симулятора и его IDE (конфигурирование, компиляция, линковка, тюнинг, патчинг, игнорирование устаревшей документации; и другие англицизмы в большом количестве);

- столкнемся со всем, с чем можно столкнуться, при создании своей первой модели своего первого протокола в

не своемнезнакомом симуляторе сети; - пройдем весь путь вместе:

- от счастья, принесенного успешной (наконец!) компиляции первого проекта с пустой сетью,

- до полного погружения в эксперименты с функционирующей моделью протокола;

- tutorial, все описано в виде tutorial – мы будем учиться на ошибках – будем совершать их, и будем понимать их (природу), дабы элегантно/эффективно с ними справится;

- репозиторий (git

), в коммитах и тегах которого сохранены все шаги (“Add …”, “Fix …”, “Fix …”, “Modify …”, “Correct …”, …), от начала и до конца.

), в коммитах и тегах которого сохранены все шаги (“Add …”, “Fix …”, “Fix …”, “Modify …”, “Correct …”, …), от начала и до конца.

Note: дополнительная информация для читателей хаба “Mesh-сети”.

{ объем изображений: 2.2+(2.1) MiB; текста: 484 KiB; смайликов: 22 шт. }

Низкоуровневый взлом банкоматов NCR

2018-08-10 в 13:00, admin, рубрики: NCR, банкоматы, Блог компании Positive Technologies, взломы, информационная безопасность, реверс-инжиниринг, финансы

Изображение: Sascha Kohlmann, CC BY-SA 2.0

Существуют системы, доступа к которым у простых смертных нет по умолчанию. И разработчики таких систем наивно полагают, что они защищены от проникновения и зорких глаз исследователей.

Взять хотя бы банкоматы (АТМ). Нередки случаи, когда к АТМ подходят неизвестные, подключают ноутбук, забирают деньги и уходят, не оставляя каких-либо логов в системе. А недавние истории с «котлетами» (вредоносное ПО под названием Cutlet Maker) и подавно подтверждают, что неуязвимых систем нет — есть недоисследованные.Читать полностью »

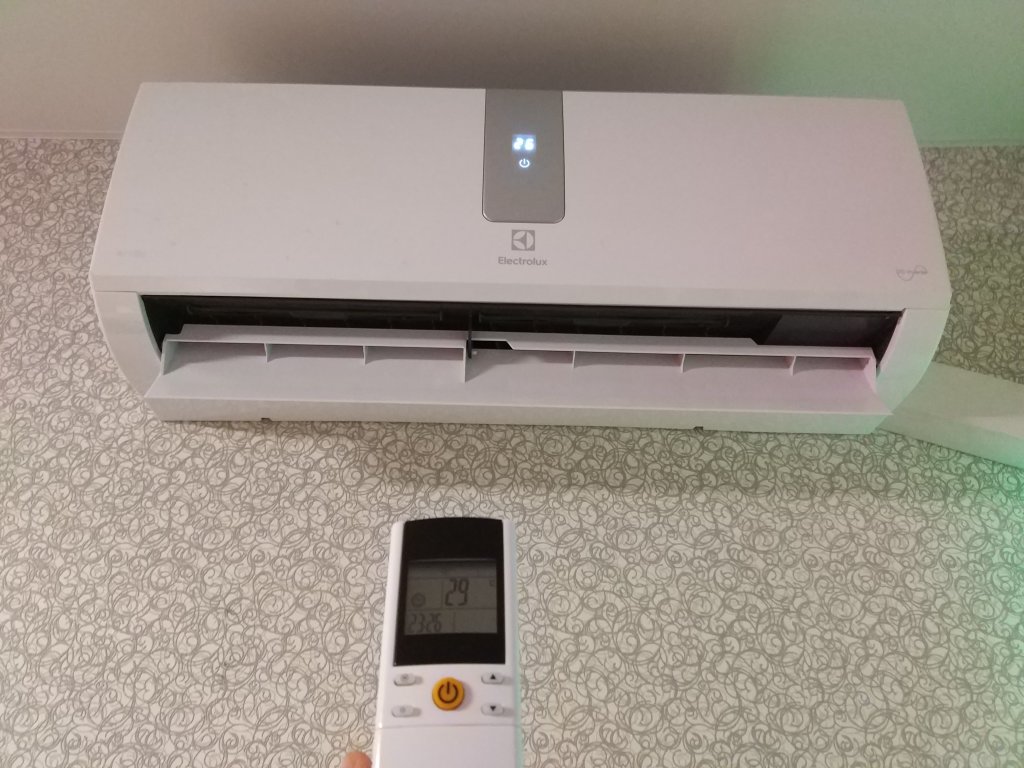

Реверс инжиниринг протокола пульта от инверторного кондиционера Electrolux

2018-08-10 в 7:09, admin, рубрики: arduino, c++, автоматизация, ИК, кондиционер, программирование микроконтроллеров, пульт, реверс-инжиниринг, управление, электроника

В этой статье я опишу свой опыт и основные этапы изучения ИК пульта от кондиционера. Из инструмента понадобится Arduino nano на mega328 и приемник ИК сигналов (у меня VS1838B).

Читать полностью »

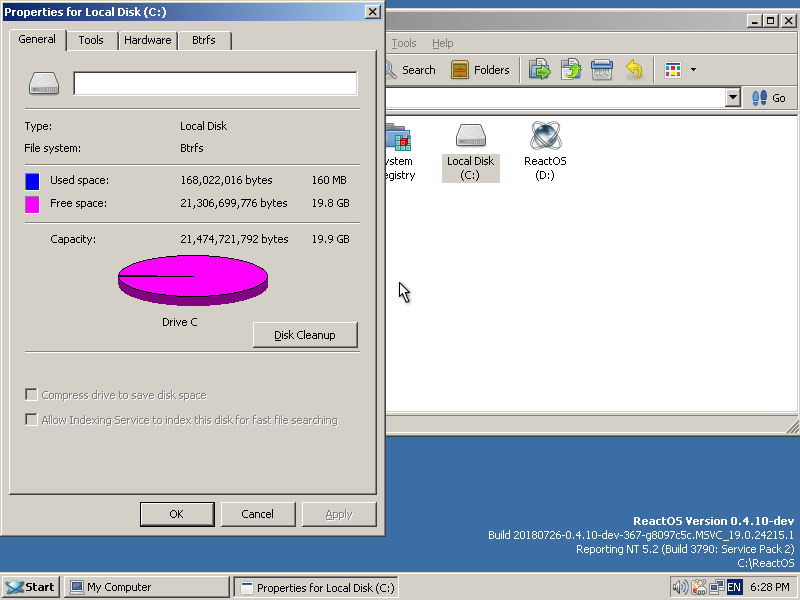

ReactOS теперь запускается с BTRFS раздела

2018-08-01 в 14:12, admin, рубрики: btrfs, gsoc, open source, OSDev, reactos, WinAPI, Блог компании Фонд ReactOS, разработка под windows, реактос, реверс-инжиниринг, системное программированиеПривет! В этой серии мы продолжаем усиленно дружить драйвер WinBtrfs с ReactOS.

А этот ваш Windows так умеет?

Читать полностью »

История одного вскрытия: как мы ревёрсили Hancitor

2018-07-25 в 12:37, admin, рубрики: ida pro, Блог компании ВышТех, реверс-инжиниринг, троян, Учебный процесс в IT

Для тех, кто уже наигрался с задачками crackme, мы подвезли свежего троянца. В дикой природе загрузчик Hancitor еще встречается в своей естественной среде обитания — спам-рассылках. В настоящее время он активно используется для прогрузки банковского трояна Panda, который является модификацией небезызвестного Zeus.

В один холодный летний вечер мы встретились с ним лицом к лицу, просматривая почтовый спам. Если любите смотреть, что там у вредоносов «под капотом», почитайте наш новый реверс-разбор.

Читать полностью »

ReactOS 0.4.9: хейтерам придется искать новые аргументы

2018-07-24 в 10:26, admin, рубрики: 53 мегабайта хватит всем, chkdsk, FastFAT, open source, reactos, zip folder, Блог компании Фонд ReactOS, жирный и быстрый, разработка под windows, реверс-инжинирингПривет!

Футбольный карнавал закончился, а праздник жизни под названием «Разработка ReactOS» как ни в чем не бывало продолжается! Мы представляем вашему вниманию очередной релиз нашей операционной системы.

В этом выпуске — стабильность, еще раз стабильность и множество новых мелких удобств для потенциального пользователя.

Скачать установочные образы | Пресс–релиз | Список изменений | TL;DR | Тесты и список регрессий

Реверсим «Нейроманта». Часть 4: Звук, анимация, Хаффман, гитхаб

2018-07-23 в 19:00, admin, рубрики: C, ассемблер, гитхаб, звук, Программирование, разработка игр, реверс-инжиниринг, сжатие данных, Си, ХаффманПривет, как вы уже поняли, это продолжение моей истории реверс-инжиниринга и портирования «Нейроманта».

Реверсим «Нейроманта». Часть 1: Спрайты

Реверсим «Нейроманта». Часть 2: Рендерим шрифт

Реверсим «Нейроманта». Часть 3: Добили рендеринг, делаем игру

Сегодня начнём с двух хороших новостей:

- во-первых, я больше не один — к проекту присоединился и уже успел внести ощутимый вклад пользователь viiri;

- во-вторых, теперь у нас есть открытый репозиторий на github.

В целом, дела идут очень неплохо и, возможно, скоро мы получим хоть сколько-то играбельный билд. А под катом, как обычно, поговорим о том, чего и каким образом удалось достичь на текущий момент.

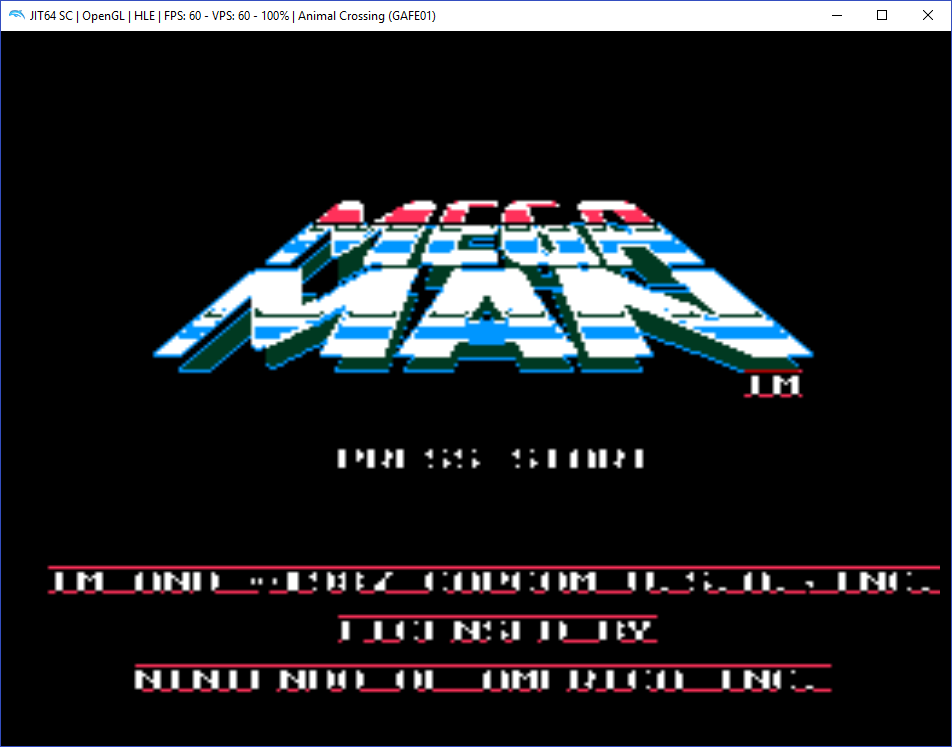

Реверс-инжиниринг эмулятора NES в игре для GameCube

2018-07-17 в 8:01, admin, рубрики: Nes, Nintendo 64, выполнение произвольного кода, Игры и игровые приставки, обратная разработка, реверс-инжиниринг, эмуляторы

В процессе поиска способов активации меню разработчика, оставленных в Animal Crossing, в том числе и меню выбора игр для эмулятора NES, я обнаружил интересную функцию, которая существует в оригинальной игре и была постоянно активной, но никогда не использовалась компанией Nintendo.

В дополнение к играм NES/Famicom, которые можно получить внутри игры, можно загружать новые игры NES с карты памяти.

Также мне удалось найти способ эксплуатации этого загрузчика ROM для патчинга своего кода и данных в игру, что позволяет выполнять код через карту памяти.

Введение — объекты консоли NES

Обычные игры для NES, которые можно получить в Animal Crossing, представляют собой отдельные элементы мебели в виде консоли NES с лежащим на ней картриджем.

Расположив этот объект в своём доме и взаимодействуя с ним, можно запустить эту единственную игру. На рисунке ниже показаны Excitebike и Golf.

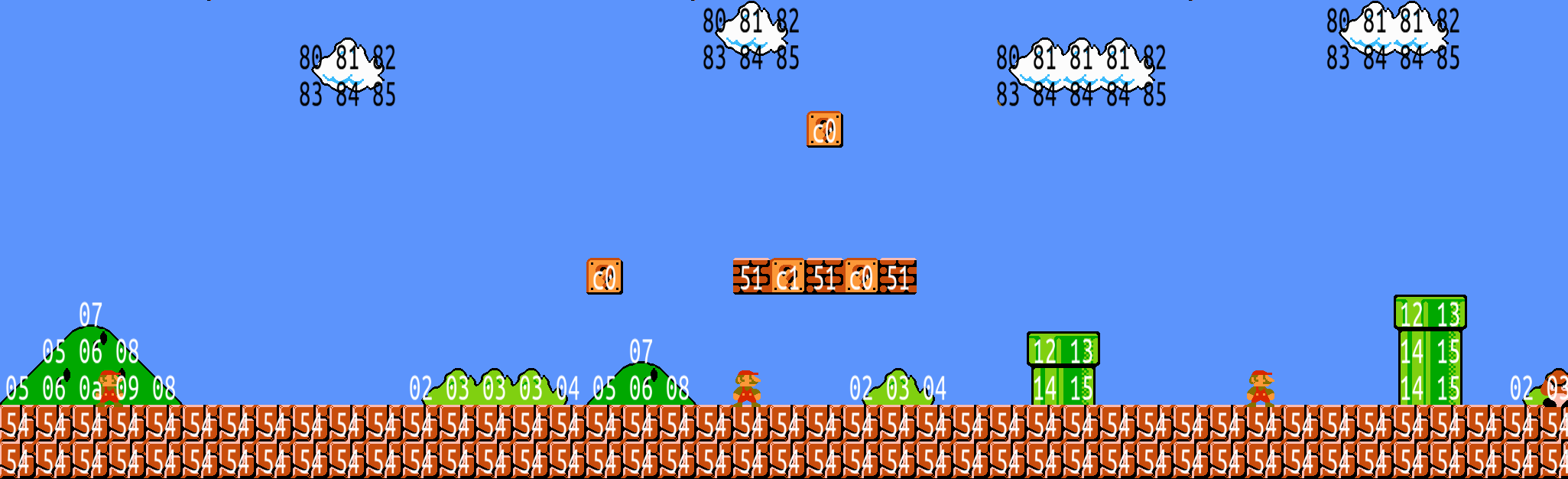

Извлекаем уровни из Super Mario Bros с помощью Python

2018-07-06 в 9:34, admin, рубрики: Nes, Nintendo Entertainment System, python, super mario bros, обратная разработка, разработка игр, реверс-инжиниринг

Введение

Для нового проекта мне понадобилось извлечь данные уровней из классической видеоигры 1985 года Super Mario Bros (SMB). Если конкретнее, то я хотел извлечь фоновую графику каждого уровня игры без интерфейса, подвижных спрайтов и т.п.

Разумеется, я просто мог склеить изображения из игры и, возможно, автоматизировать процесс с помощью техник машинного зрения. Но мне показался более интересным описанный ниже метод, позволяющий исследовать те элементы уровней, которые нельзя получить с помощью скриншотов.

На первом этапе проекта мы изучим язык ассемблера 6502 и написанный на Python эмулятор. Полный исходный код выложен здесь.

Читать полностью »