На самом деле, статья посвящена разработке программы для перепаковки видео DVR из одного контейнера в другой, если это можно назвать конвертацией. Хотя, я всю жизнь считал, что конвертер занимается преобразованием (перекодировкой) формата видео. Данная статья является второй частью моей прошлой публикации, где я в подробностях рассказал про осуществление доступа ко всем видеозаписям видеорегистратора. Но в самом начале публикации я ставил ещё одну задачу: изучить алгоритм, по которому работает штатная программа-перепаковщик 264-avi и создать такую же программу, которая выполняла бы те же операции, но уже не над одним, а над целой группой файлов, причём «одним нажатием».

Читать полностью »

Рубрика «реверс-инжиниринг» - 37

Разработка конвертера видео из 264 в avi для видеорегистратора QCM-08DL

2018-09-03 в 13:14, admin, рубрики: adpcm, avi, dvr, h264, winhex, звук, Работа с видео, реверс-инжинирингИсследование файловой системы HDD видеорегистратора модели QCM-08DL

2018-08-31 в 12:10, admin, рубрики: C, dvr, ext, h264 video, recovery data, видеотехника, Восстановление данных, обратная разработка, Работа с видео, реверс-инжиниринг

Данная статья посвящена изучению файловой структуры жёсткого диска восьмиканального видеорегистратора с целью массового извлечения файлов с видеозаписями. В конце статьи приводится реализация соответствующей программы на языке С.

Читать полностью »

«Вирусы» в расширениях на примере FastProxy

2018-08-30 в 11:41, admin, рубрики: javascript, расширение Firefox, расширения chrome, расширения браузеров, Расширения для браузеров, реверс-инжинирингВ этой статье я покажу насколько опасны могут быть расширения в хроме, и чем

расширения в фаерфоксе безопаснее.

Речь пойдёт о расширении FastProxy.

Ни в коем случае не ставьте его в чистом виде в хроме.

Проект wideNES — выходим на границы экрана NES

2018-08-30 в 7:53, admin, рубрики: Nes, Nintendo Entertainment System, Игры и игровые приставки, обратная разработка, реверс-инжиниринг, эмуляторы

В середине 1980-х Nintendo Entertainment System (NES) была обязательной к покупке консолью. Лучший звук, лучшая графика и лучшие игры среди всех консолей того времени — приставка расширяла границы возможного. До сих пор такие проекты, как Super Mario Bros., The Legend of Zelda и Metroid считаются одними из лучших игр всех времён.

Прошло более 30 лет после выпуска NES, а классические игры чувствуют себя прекрасно, чего нельзя сказать о железе, на котором они работали. Имея разрешение всего 256x240, консоль NES не могла предоставить играм достаточно пространства. Тем не менее, бесстрашным разработчикам удалось уместить в играх NES потрясающие, незабываемые миры: лабиринтоподобные подземелья The Legend of Zelda, обширные пространства планеты в Metroid, яркие уровни Super Mario Bros.. Однако из-за аппаратных ограничений NES игроки никогда не могли выйти за пределы разрешения 256x240…

До недавнего времени.

Представляю вашему вниманию проект wideNES — новый способ сыграть в классику NES!

Читать полностью »

Обзор и устройство современных счётчиков электроэнергии

2018-08-29 в 12:16, admin, рубрики: pic16, обратная разработка, Производство и разработка электроники, реверс-инжиниринг, счетчик электроэнергии

За последнее время на смену индукционным счётчикам электроэнергии пришли электронные. В данных счётчиках счётный механизм приводится во вращение не с помощью катушек напряжения и тока, а с помощью специализированной электроники. Кроме того, средством счёта и отображения показаний может являться микроконтроллер и цифровой дисплей соответственно. Всё это позволило сократить габаритные размеры приборов, а также, снизить их стоимость.

Читать полностью »

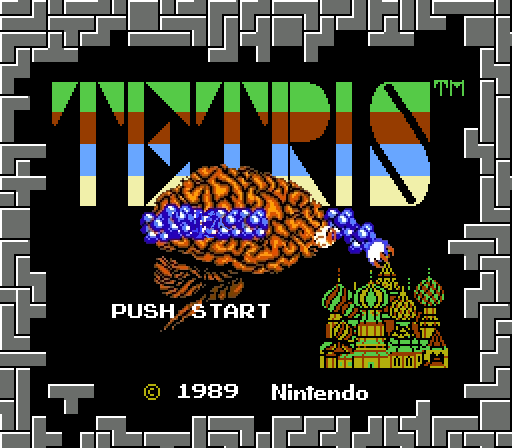

Как я научил ИИ играть в Tetris для NES. Часть 2: ИИ

2018-08-28 в 8:28, admin, рубрики: Nes, Nintendo Entertainment System, tetris, Игры и игровые приставки, искусственный интеллект, обратная разработка, реверс-инжиниринг, эмуляторы

Первая часть (анализ кода) находится здесь: https://habr.com/post/420725/.

Алгоритм

Описание

Алгоритм непрерывно выполняет следующие шаги:

- Ждёт, пока не создастся новое тетримино.

- Проверяет тип нового созданного тетримино, тип следующего тетримино (фигура в поле предпросмотра) и содержимое игрового поля.

- Исследует все возможные способы добавления двух тетримино на игровое поле и оценивает каждую вероятность.

- Перемещает новое созданное тетримино, чтобы оно совпадало с местом наилучшенней обнаруженной вероятности.

Каждый из этих этапов подробно описан ниже.

Поиск блокировки

Рассмотрим упрощённую версию Tetris, в которой фигуры не падают автоматически. Единственный способ спустить фигуру вниз — это мягкий спуск. Убрав из игры тайминги, мы можем полностью описать состояние активного тетримино его позицией и ориентацией. Фигура имеет известное место изначального создания, а для преобразования из одного состояния в другое используются следующие операции:

- Перемещение на один шаг вниз

- Перемещение на один шаг влево

- Перемещение на один шаг вправо

- Поворот на один шаг против часовой стрелки

- Поворот на один шаг по часовой стрелке

Исследование I-Q сигнала с SDR с помощью Adobe Audition

2018-08-27 в 12:13, admin, рубрики: adobe audition, SDR, звук, математика, реверс-инжиниринг, цос (dsp)Про SDR приёмники и трансиверы я узнал от радиолюбителей ещё очень давно, когда у меня ещё даже не было Интернета. Как ни странно, в этой технике толком мало кто понимал. Плотно занимаясь на то время обработкой аудио, я уловил идею и основной принцип работы SDR. Как я понимал на то время, SDR представляет собой обычный приёмник прямого преобразования, в состав которого в основном входит смеситель и опорный гетеродин фиксированной или перестраиваемой частоты. На входы смесителя заводится антенна и выход гетеродина, а выход смесителя подаётся на звуковую карту. В связи с тем, что станции имеют узкую полосу, а звуковая карта – гораздо шире, есть возможность каким-либо образом программно перестраиваться со станции на станцию внутри фиксированной широкой полосы частот. Кроме того, существует возможность заодно обрабатывать принимаемый сигнал с помощью DSP. С отдельными программами для DSP, которые обрабатывают сигнал с НЧ выхода радиоприёмника, я уже сталкивался (подавление шума, узкополосный фильтр и т.д.). Идея мне показалась довольно заманчивой, и я стал интересоваться этим вопросом глубже.

Читать полностью »

Как я реанимировал устройство (JTAG-эмулятор BH-USB-560v2) через U-Boot

2018-08-26 в 19:55, admin, рубрики: jtag, linux, u-boot, Восстановление данных, интерфейсы, реверс-инжинирингУ меня есть сомнения, что JTAG-эмулятор для отладки процессоров фирмы Texas Instruments — настолько распространённое устройство, чтобы его реанимация была бы кому-то интересна. Однако статья может быть полезна тем, кто пытается реанимировать что-нибудь на базе одноплатника с Linux, имея ограниченные ресурсы и информацию. Можно рассматривать это как некоторый практикум работы с U-Boot.

Наследник Zeus: чем опасен троян IcedID для клиентов банков

2018-08-24 в 12:29, admin, рубрики: icedid, zeus, Блог компании «Group-IB», информационная безопасность, реверс-инжиниринг, трояныЭксперты Group-IB проанализировали троян, атакующий клиентов банков США, и выложили в публичный доступ результаты глубокого разбора формата динамических конфигурационных данных с Python-скриптами и информацию по CnC-серверам.

В ноябре 2017 года команда исследователей из IBM X-Force опубликовала отчет по новому трояну — IcedID, который нацелен преимущественно на клиентов американских банков. Бот обладает многими возможностями печально известного вредоносного ПО Zeus, в том числе: загружает и запускает модули, собирает и передает на сервер аутентификационные данные, информацию о зараженном устройстве, осуществляет атаку man-in-the-browser (MITB). Несмотря на то, что по своим функциональным возможностям новый троян оказался похож на другие популярные банкеры — Trickbot, GOZI, Dridex, активно атакующие клиентов банков, IcedID использует нестандартный бинарный формат хранения конфигурационных данных. Другой отличительной особенностью этого вредоносного ПО является возможность развертывания прокси-сервера прямо на зараженной машине для проведения атаки MITB.Читать полностью »

Как я научил ИИ играть в Tetris для NES. Часть 1: анализ кода игры

2018-08-24 в 8:46, admin, рубрики: Nes, Nintendo Entertainment System, tetris, Игры и игровые приставки, искусственный интеллект, обратная разработка, реверс-инжиниринг, эмуляторыВ этой статье я исследую обманчиво простые механики Nintendo Tetris, а во второй части расскажу, как создал ИИ, эксплуатирующий эти механики.

Попробуйте сами

О проекте

Для тех, кому не хватает упорства, терпения и времени, необходимых для освоения Nintendo Tetris, я создал ИИ, способный играть самостоятельно. Вы наконец-то сможете добраться до уровня 30 и даже дальше. Вы увидите, как получить максимальное количество очков и понаблюдаете за бесконечным изменением счётчиков рядов, уровней и статистики. Узнаете, какие цвета появляются на уровнях, выше которых не мог забраться человек. Посмотрите, насколько далеко можно зайти.

Читать полностью »