Рубрика «реверс-инжиниринг» - 3

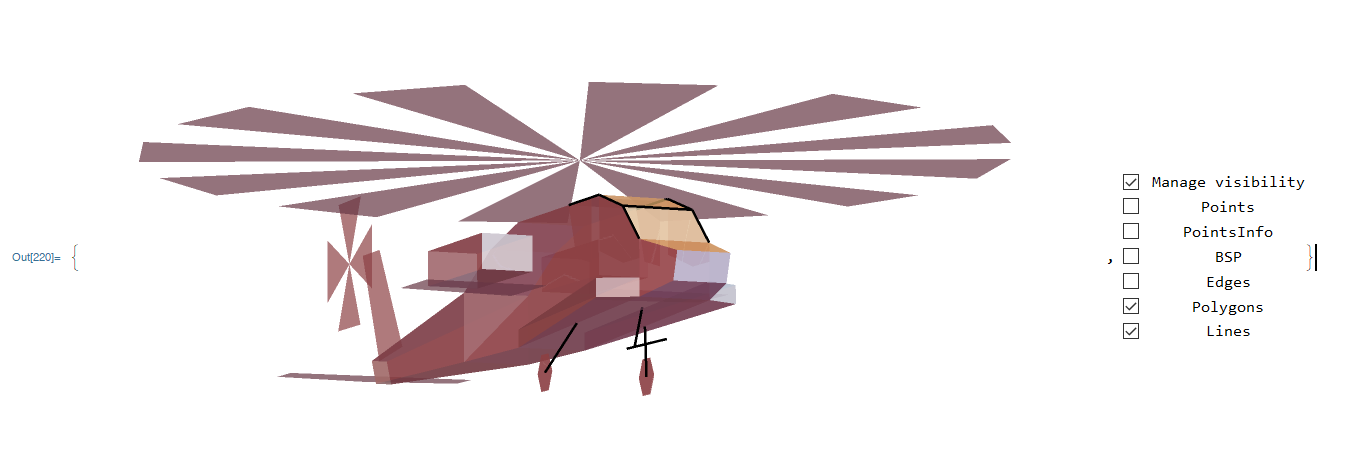

Реверс-инжиниринг ресурсов игры LHX. Часть 4

2024-09-20 в 11:09, admin, рубрики: C#, LHX, игры, икосаэдр вписанный в сферу, реверс-инжинирингРеверс-инжиниринг ресурсов игры LHX. Часть 3

2024-09-19 в 9:00, admin, рубрики: LHX, игры, очень сложно до свидания, реверс-инжиниринг

В предыдущих сериях

В прошлом посте я расписал то, как я нашел в экзешнике LHX.exe сначала всего лишь один байт, значение которого искал — и как я был этим горд. Ну и еще про то, как я изящно почти разобрался со структурой байт, которые окружают строки с названием моделек в игре.

Вот она, эта структура (еще раз):

-

какой‑то 1 байт

Реверс-инжиниринг ресурсов игры LHX. Часть 2

2024-09-18 в 10:14, admin, рубрики: LHX, игры, никто не читает теги, реверс-инжиниринг

Первый шаг в нужном направлении

Несколько лет спустя, после описанных в предыдущей частиЧитать полностью »

Реверс-инжиниринг ресурсов игры LHX. Часть 1

2024-09-17 в 11:23, admin, рубрики: LHX, игры, ну это же теги какие ключевые слова, реверс-инжиниринг

Интро

Про что здесь

В этом цикле статей я расскажу о том, как занимался реверсом данных из DOS-игры LHX Attack Chopper - симулятора боевых вертолетов от EA и одной из самых любимых игр моего детства (как оказалось, не я один такой - вот современный оммажЧитать полностью »

Просто о сложном: как я написал книгу по реверс-инжинирингу встраиваемых систем

2024-08-15 в 7:42, admin, рубрики: cybersecurity, взлом железа, Железо, книги, написать книгу, писатель, писательство, реверс-инжиниринг, реверс-инжиниринг для новичков, учебникиПривет всем читателям ! Этой статьей мы открываем серию публикаций о книгах наших авторов. Да-да, в Positive Technologies не только делают ресечи, расследуют деятельность хакерских группировок и разрабатывают технологии киберзащиты. Наши коллеги еще и пишут книги! И делают это весьма познавательно и увлекательно. Впрочем, пусть об этом они расскажут сами. Встречайте Алексея Усанова и его рассказ о своей книге «Реверс-инжиниринг встраиваемых систем».

Реверс-инжиниринг умных часов

2024-07-12 в 13:00, admin, рубрики: ruvds_перевод, ruvds_переводы, патчинг, прошивка, реверс-инжиниринг, умные часы

Недавно в моём распоряжении оказалась партия умных часов с поддержкой геолокации, которые после тестирования были отправлены в резерв. Мне было поручено найти применение для этих девайсов, с чего и началась история их реверс-инжиниринга, о которой я поведаю в этой статье.

Начну я с рассмотрения их внешних особенностей и схемы, после чего подробно расскажу о том, как перепрограммировал эти часы, в том числе пропатчив их под иные задачи.Читать полностью »

История о том, как Graphviz и бор взломали шифр от Sony

2024-07-03 в 21:47, admin, рубрики: GraphViz, homebrew, ppsspp, psp, python, trie, бор, реверс-инжиниринг

Мою первую статью я желаю посвятить истории о том, как я решил заняться исследованием часто встречающихся в модулях PlayStation Portable непонятных байтовых строк. Никакой документации в Homebrew коммьюнити найти не удалось, так что я взялся за дело сам.

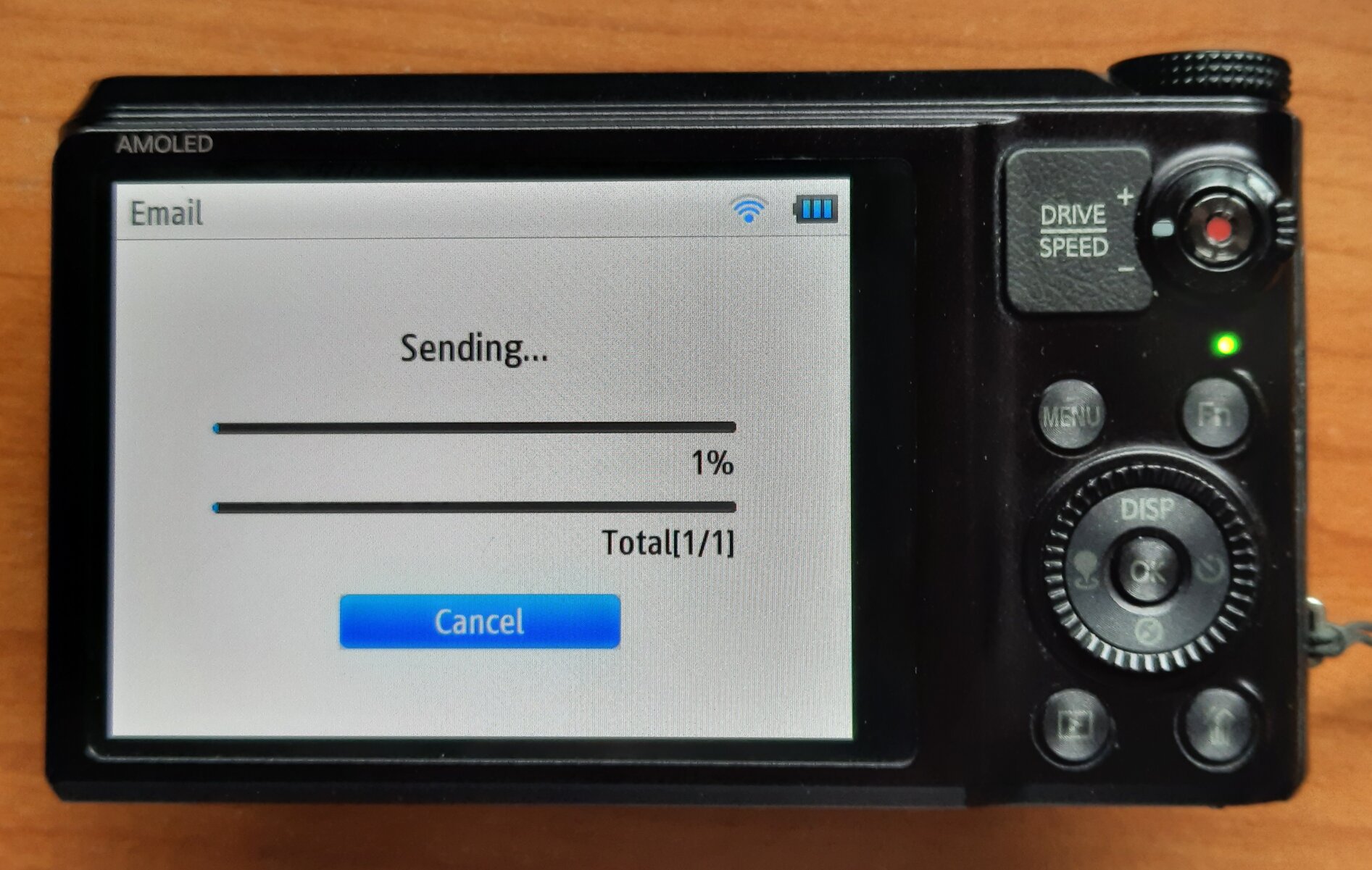

Реверс-инжиниринг прошивки Samsung WB850F

2024-05-31 в 13:00, admin, рубрики: ruvds_перевод, Samsung, samsung-nx-emailservice, wb850f, Программирование, реверс-инжиниринг, фотокамеры

Samsung WB850F стала первой камерой, объединившей в себе DRIMeIII SoC и WiFi. В ней, как и в модели EX2F, используется прошивка, в которую инженеры Samsung любезно включили файл partialImage.o.map с полным дампом компоновщика и именами всех символов из ZIP-архива. Этот их «подарок» мы используем для реверс-инжиниринга основной прошивки SoC, чтобы обеспечить прохождение проверки при обнаружении точек доступа WiFi и возможность использовать для загрузки изображений samsung-nx-emailservice.

Эта публикация продолжает тему статьи, посвящённой камерам Samsung с поддержкой WiFi, и является частью серии, освещающей линейку Samsung NX.Читать полностью »

Реверс-инжиниринг нативно скомпилированных .NET-приложений

2024-05-18 в 8:01, admin, рубрики: .net, .net 7, AOT, Binary Ninja, ecma, elf, Ghidra, hello world, mach-o, path, pe, timeweb_статьи_перевод, реверс-инжиниринг, С++

Изучение внутреннего устройства приложений, созданных с использованием нативной опережающей компиляции (AOT).

На платформе .NET 7 впервые была представлена новая модель развертывания: опережающая нативная компиляция. Когда приложение .NET компилируется нативно по методу AOT, оно превращается в автономный нативный исполняемый файл, оснащённый собственной минимальной средой исполнения для управления выполнением кода.Читать полностью »

Реверс-инжиниринг программ DOS как в старом добром 1990-м

2024-02-11 в 10:00, admin, рубрики: bochs, dos, dosbox, ruvds_перевод, SoftICE, реверс-инжиниринг, старое железо, эмуляторы dosНа видео выше я записал наглядную реализацию процесса, описанного в разделе «Сборка и установка».

Эта статья посвящена запуску SoftICE, популярного отладчика для DOS и Windows, в эмулированной среде MS-DOS, а также обходу недостатка Bochs, эмулятора IA-32 (x86) PC.

Весь процесс выполнялся из-под Linux. Не знаю, получится ли проделать то же самое в MacOS, не говоря уже о Windows.Читать полностью »