Конференция DEFCON 27. Извлечение пользы из хакерских продуктов для macOS. Часть 2

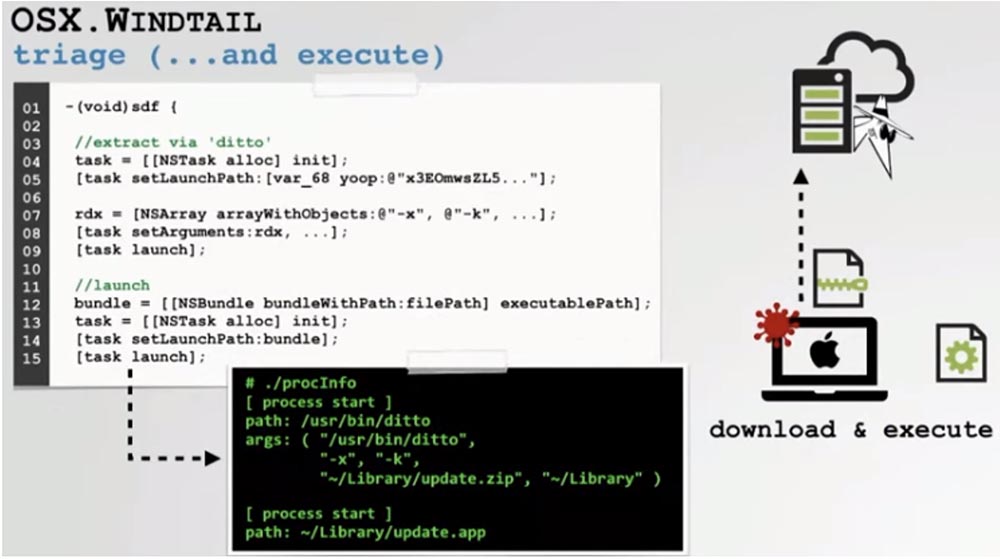

Получив с удаленного хакерского C&C-сервера файл с вредоносным кодом, эксплойт приступает к его исполнению. Здесь используется тот же SDF-метод, когда архив с вредоносным ПО распаковывается при помощи встроенной команды ditto и затем выполняется через NS API. Таким образом, Windtall использует стандартный встроенный загрузчик.

Кроме этого, бэкдор снабжен логикой самоликвидации, так что каждый раз, когда вредоносное ПО стартует, оно связывается с хакерским сервером и спрашивает, не должно ли оно деинсталлироваться. Если C&C-сервер отвечает кодом «1», программа сама себя удаляет, тем самым прекращая шпионскую деятельность.Читать полностью »