Попался мне недавно вредоносный doc файл, который рассылали с фишинговыми письмами. Я решил, что это неплохой повод поупражняться в реверс-инжиниринге и написать что-то новое на Хабр. Под катом — пример разбора вредоносного макроса-дроппера и не менее вредоносных dll.

Попался мне недавно вредоносный doc файл, который рассылали с фишинговыми письмами. Я решил, что это неплохой повод поупражняться в реверс-инжиниринге и написать что-то новое на Хабр. Под катом — пример разбора вредоносного макроса-дроппера и не менее вредоносных dll.

Читать полностью »

Рубрика «реверс-инжиниринг» - 20

Исследование одного вредоноса

2020-02-20 в 19:39, admin, рубрики: Malware, malware analysis, malware reversing, trojan, вредоносное ПО, информационная безопасность, реверс-инжиниринг, троянОткрытое письмо компании Mail.ru об игре «Аллоды II: Повелитель душ»

2020-02-16 в 18:39, admin, рубрики: mail.ru, mail.ru group, nival, open source, аллоды, аллоды 2, геймдев, разработка игр, реверс-инжиниринг

Уважаемые сотрудники Mail.ru Group!

К вам обращается сообщество игры «Аллоды 2: Повелитель Душ». Это гениальная RPG-игра, которую в 1999 году создала команда Nival; несколько лет назад Аллоды перешли под крыло Mail.ru Group.

Аллоды 2 — это RPG игра, являющаяся хрестоматийным примером интереснейшего самобытного геймплея. Помимо шедевральной одиночной кампании, сетевой режим в Аллодах 2 сравним по своей феноменальности с Ultima Online и World of Warcraft, обладая поистине уникальными механиками, сеттингом и духом. Неслучайно эта игра несмотря на свой солидный возраст вызывает интерес не только в русскоязычной среде, но и в международном сообществе — в нее до сих играют люди с самых разных сторон света.

Недавно Аллодам 2 исполнилось 20 лет…

Читать полностью »

Бесконечный цикл, которого не было: история бага Святого Грааля

2020-02-15 в 6:59, admin, рубрики: gameboy advance, gba, mgba, выполнение произвольного кода, Игры и игровые приставки, обратная разработка, отладка, реверс-инжиниринг, эмуляторыКогда-то давным-давно жила игра для GBA под названием Hello Kitty Collection: Miracle Fashion Maker. Это была милая игра, основанная на знаменитой франшизе Sanrio Hello Kitty и разработанная компанией Imagineer. Но под маской кажущегося невинным названия скрывалась коварная проблема. По каким-то причинам эта простая игра не запускалась ни на одном эмуляторе GBA. Но одного этого было бы недостаточно, чтобы назвать проблему багом Святого Грааля. Как и все баги Святого Грааля, сам этот баг совершенно сбивал с толку. Объяснение было простым: на каком-то этапе последовательности запуска игры она попадала в цикл, из которого никогда не выходила, ожидая чтения определённого значения из памяти, которой не сущесвтует. Хотя подобные баги есть во многих играх, например, в интро популярной The Legend of Zelda: The Minish Cap, они полагаются на особое поведение, вызываемое чтением недействительных адресов памяти. Но этот цикл, казалось, нарушал подобное поведение. Тем не менее, на реальном оборудовании всё-таки игра работала. Более того, точно такой же баг возникал и при загрузке сохранения в Sonic Pinball Party после холодной перезагрузки. Могло ли ожидание этих недействительных адресов памяти быть каким-то образом ошибочным? Но если да, то как?

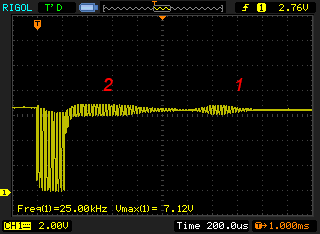

Как работает парктроник и как его обмануть

2020-02-09 в 9:33, admin, рубрики: автомобили автоэлектроника, Автомобильные гаджеты, парктроник, реверс-инжиниринг В один прекрасный день… Зачем я вру? Не настолько прекрасен был день, когда у меня сдох отечественно-китайский парктроник, установленный еще прежним владельцем. Надо что-то делать, но что? Купить на любой онлайн площадке очередное готовое изделие? Неинтересно. В сети, да и на хабре, есть достаточное количество материалов о реверсе протокола общения блока с индикатором или о создании своего парткроника на Arduino. И можно пойти по одному из этих путей. Но это все не то, чего желала душа. А желала она чего-то более штатного, приближенного по исполнению к автомобильной электронике.

В один прекрасный день… Зачем я вру? Не настолько прекрасен был день, когда у меня сдох отечественно-китайский парктроник, установленный еще прежним владельцем. Надо что-то делать, но что? Купить на любой онлайн площадке очередное готовое изделие? Неинтересно. В сети, да и на хабре, есть достаточное количество материалов о реверсе протокола общения блока с индикатором или о создании своего парткроника на Arduino. И можно пойти по одному из этих путей. Но это все не то, чего желала душа. А желала она чего-то более штатного, приближенного по исполнению к автомобильной электронике.

Читать полностью »

Реверс-инжиниринг домашнего роутера с помощью binwalk. Доверяете софту своего роутера?

2020-02-07 в 12:03, admin, рубрики: devops, wifi, реверс-инжиниринг, роутеры, Сетевое оборудование, Сетевые технологии

Несколько дней назад, я решил провести реверс-инжиниринг прошивки своего роутера используя binwalk.

Я купил себе TP-Link Archer C7 home router. Не самый лучший роутер, но для моих нужд вполне хватает.

Каждый раз когда я покупаю новый роутер, я устанавливаю OpenWRT. Зачем? Как правило производители не сильно заботятся о поддержке своих роутеров и со временем софт устаревает, появляются уязвимости и так далее, в общем вы поняли. Поэтому я предпочитаю хорошо поддерживаемую сообществом open-source прошивку OpenWRT.

Скачав себе OpenWRT, я так же скачал последний образ прошивки под мой новый Archer C7 с официального сайта и решил проанализировать его. Чисто ради фана и рассказать о binwalk.

Защита ПО процессора S805-B (secured boot)

2020-02-05 в 11:20, admin, рубрики: comigo quattro, s805-b, Процессоры, реверс-инжинирингРечь пойдёт о способе защиты програмного обеспечения, который реализован в самом процессоре. В качества экспериментов я выбрал мультимедиа приставку Comigo Quattro. Цель — запустить своё ядро линукс.

Краткий обзор

На первый взгляд ПО приставки является клоном Android. Доступ по ssh закрыт. Работает только с действующим абонементом от дистрибьютора. Стоковая прошивка полностью шифрована. Всё глухо, как в танке.

Подготовка

Первым делом я подробно ознакомился с техническим описанием процессора. Порадовали меня две вещи: у процессора был интерфейс UART и он поддерживал загрузку системы с разных источников (USB, SD и т.д.), которая могла настраиваться с наружи при помощи конфигурационного регистра. На борту приставки также имелось место для mSD карты, но разьём был не припаян. Для того, чтобы найти пятачки конфигурационного регистра и пины UART мне пришлось спаять процессор и прозвонить дорожки. Когда все контакты были найдены я подключил адаптер UART и запустил приставку. На экрана высветился U-Boot. Загрузка системы прерывалась нажатием клавиш и U-Boot выходил в режим ввода, но ни на какие клавиши, кроме enter никак не реагировал. И эта лазейка тоже была закрыта.

Читать полностью »

Full disclosure: 0day vulnerability (backdoor) in firmware for HiSilicon-based DVRs, NVRs and IP cameras

2020-02-04 в 13:48, admin, рубрики: 0day, 0day-vulnerability, backdoor, dvr, hisilicon, ip camera, NVR, telnet, vulnerability, видеотехника, информационная безопасность, криптография, реверс-инжиниринг

This is a full disclosure of recent backdoor integrated into DVR/NVR devices built on top of HiSilicon SoC. Described vulnerability allows attacker to gain root shell access and full control of device. Full disclosure format for this report has been chosen due to lack of trust to vendor. Proof of concept code is presented below.

Читать полностью »

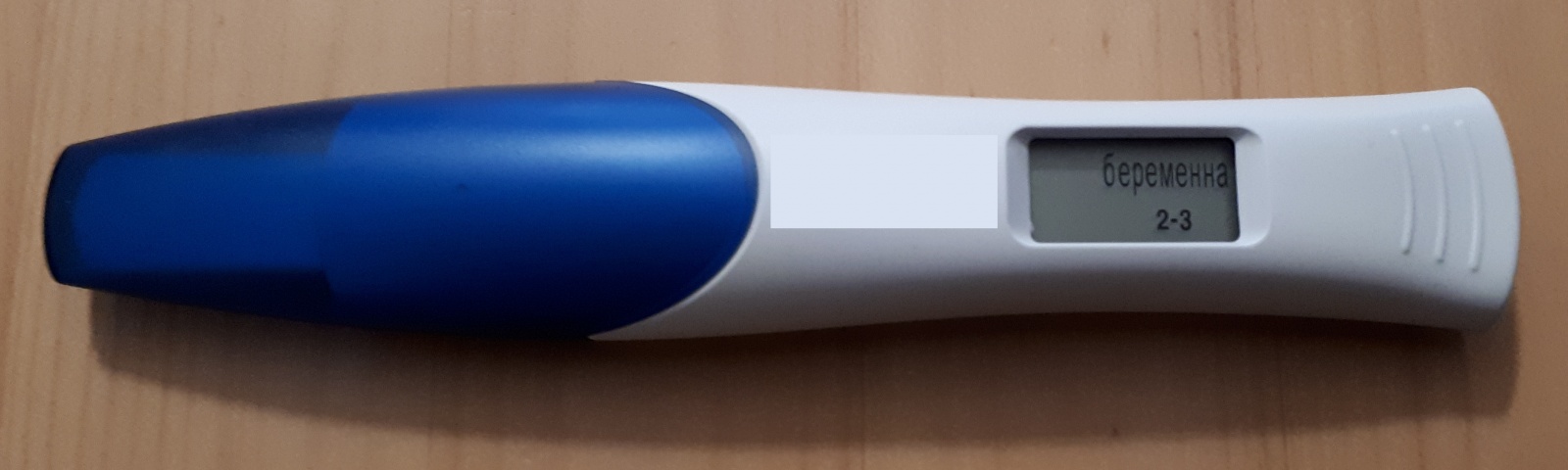

Электронный тест беременности из аптеки: как это работает

2020-02-03 в 16:24, admin, рубрики: беременность, Биотехнологии, Медгаджеты, медицинские гаджеты, реверс-инжиниринг, тестПро загадочные полоски слышали наверное все. Для кого-то это шок, а для кого-то — долгожданная новость. Не поддаваясь на эмоции и не останавливаясь на том где я взял и на ком испытывал этот девайс, обратимся к сути процесса. Но вначале — немного химии.

Традиционный тест

При беременности в организме женщины вырабатывается гормон под сокращенным названием ХГЧ. Если сделать пи-пи на полоску с соответствующим реагентом (экскюзе муа, леди и джентльмены), то наличие гормона будет отображено как цветная полоска. Чем больше срок, тем выше уровень гормона и ярче полоска.

Не буду смущать вас дальнейшими физиологическими подробностями и перейду к тому, что меня заинтриговало в этом устройстве, а именно то что оно электронное.

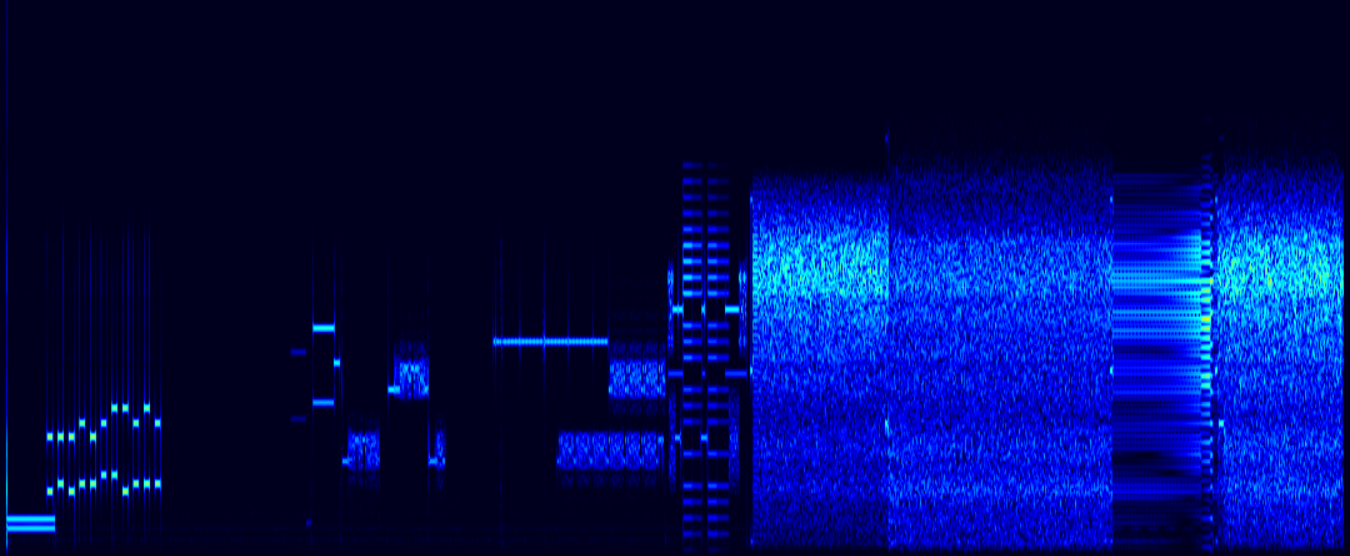

Разбираем звук Dial-up модема

2020-02-01 в 11:59, admin, рубрики: анализ сигналов, гаджеты, модем, Научно-популярное, Разработка систем связи, реверс-инжиниринг, спектр, старое железоПривет.

Как-то случайно вспомнив про модемный интернет и про «тот самый» звук коннекта, я задумался, а что собственно там было внутри.

Я нашел на просторах сети звук модема в WAV и программу Signals Analyzer. Попробуем разобраться.

Читать полностью »

checkm8 для Lightning-видеоадаптеров Apple

2020-01-30 в 9:18, admin, рубрики: apple, exploit, vulnerability, информационная безопасность, реверс-инжиниринг, уязвимость

Появление эксплойта checkm8 можно назвать одним из важнейших событий прошедшего года для исследователей продукции Apple. Ранее мы уже опубликовали технический анализ этого эксплойта. Сейчас сообщество активно развивает джейлбрейк checkra1n на основе checkm8, поддерживающий линейку устройств iPhone от 5s до X и позволяющий установить на iOS пакетный менеджер Cydia и с его помощью устанавливать различные пакеты и твики.

checkm8 в значительной степени опирается на смещения различных функций в SecureROM и данных в SRAM. В связи с этим могут возникнуть вопросы: как изначально был извлечен SecureROM конкретного устройства? Был ли он извлечен с помощью уязвимостей, лежащих в основе checkm8, или каким-то другим образом?

Наверное, ответить на эти вопросы могут лишь сами исследователи, принимавшие участие в разработке checkm8. Однако, в этой статье мы расскажем об одном из подходов к извлечению SecureROM, основанном на уязвимостях, используемых в checkm8, и требующем минимальных знаний о структуре памяти устройства. Описанный метод не является универсальным и будет работать только на устройствах без технологии безопасности W^X. В качестве примера мы рассмотрим Lightning-видеоадаптер Apple (да, в этом адаптере есть свой SoC с SecureROM) и продемонстрируем не только извлечение SecureROM, но и полную реализацию функциональности checkm8 для этого адаптера.