Привет! В этом материале мы, команда LLaMaстеры — студенты 1 курса магистратуры ИТМО AI Talent Hub, представляем фреймворк LLaMator, победивший на хакатоне AI Product Hack в кейсе от компании Raft. Наша задача — создать инструмент для тестирования уязвимостей интеллектуальных систем, например, чат-бота для консультирования клиентов автосалона, на базе больших языковых моделей (LLM).

Рубрика «red teaming»

LLaMator: Red Teaming фреймворк для тестирования уязвимостей LLM

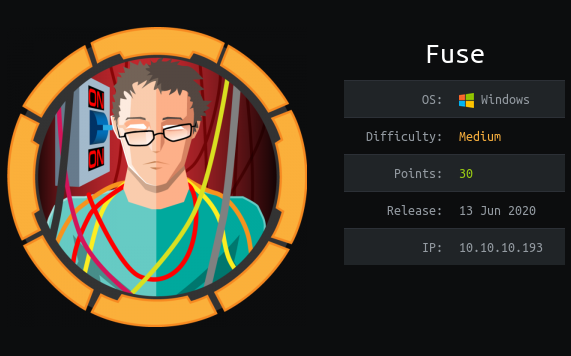

2024-10-18 в 10:16, admin, рубрики: framework, llm, red teaming, джейлбрейкинг, Промт-инъекции, Уязвимости LLM, Чат-ботыHack The Box. Прохождение Fuse. RPC, принтеры и опасная привилегия SeLoadDriverPrivilege

2020-10-31 в 15:03, admin, рубрики: C, ctf, HTB, pentest, pentesting, ralf_rt, red team, red teaming, информационная безопасность

Продолжаю публикацию решений, отправленных на дорешивание машин с площадки HackTheBox.

В данной статье создадим словарик паролей из косвенной информации о пользователях, посмотрим на информацию о принтерах с точки зрения RPC и повышаем привилегии благодаря SeLoadDriverPrivilege.

Читать полностью »

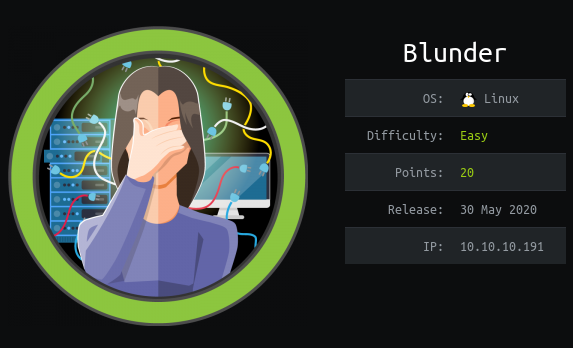

Hack The Box. Прохождение Blunder. Ломаем Bludit CMS

2020-10-17 в 15:01, admin, рубрики: ctf, HTB, pentest, pentesting, ralf_rt, red team, red teaming, информационная безопасность

Продолжаю публикацию решений, отправленных на дорешивание машин с площадки HackTheBox.

Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где имеются важные для вас данные, так как Вы попадаете в частную сеть с людьми, которые что-то да умеют в области ИБ.

Читать полностью »

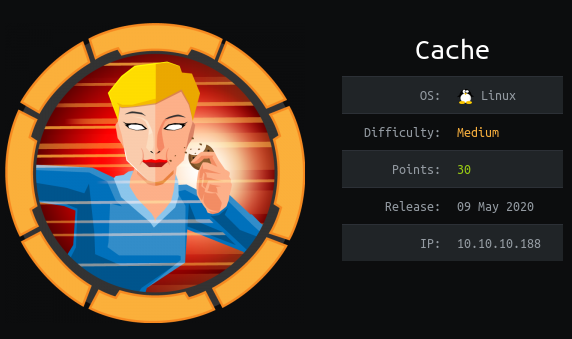

Hack The Box. Прохождение Cache. RCE в OpenEMR, memcached и docker

2020-10-10 в 14:55, admin, рубрики: ctf, HTB, pentest, pentesting, ralf_rt, red team, red teaming, информационная безопасность

Продолжаю публикацию решений, отправленных на дорешивание машин с площадки HackTheBox.

В данной статье эксплуатируем уязвимости в CMS OpenEMR, работаем с memcached и docker.

Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где имеются важные для вас данные, так как Вы попадаете в частную сеть с людьми, которые что-то да умеют в области ИБ.

Читать полностью »

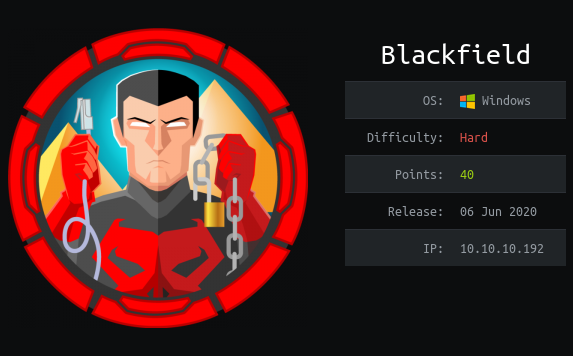

HackTheBox. Прохождение Blackfield. Захват контроллера домена через SMB и RPC, LPE через теневую копию

2020-10-03 в 14:50, admin, рубрики: ctf, HTB, pentest, pentesting, ralf_rt, red team, red teaming, информационная безопасность

Продолжаю публикацию решений, отправленных на дорешивание машин с площадки HackTheBox.

В данной статье использую ASRep Roasting для определения пользователей, RPC для смены пароля и захвата учетной записи, а потом повысим свои привилегии благодаря теневой копии NTDS.DIT.

Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где имеются важные для вас данные, так как Вы попадаете в частную сеть с людьми, которые что-то да умеют в области ИБ.

Читать полностью »

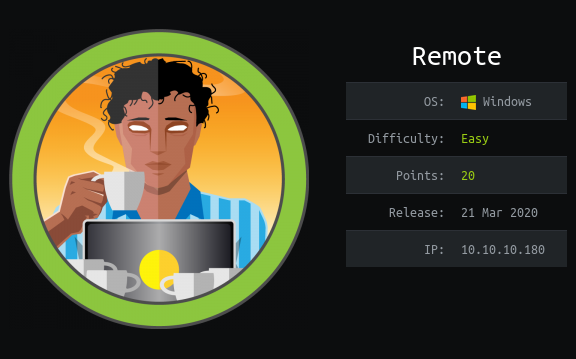

HackTheBox. Прохождение Remote. NFS, RCE в CMS Umbraco и LPE через UsoSvc

2020-09-05 в 15:01, admin, рубрики: ctf, HTB, pentest, pentesting, ralf_rt, red team, red teaming, информационная безопасность

Продолжаю публикацию решений, отправленных на дорешивание машин с площадки HackTheBox.

В данной статье копаемся в NFS ресурсе, разбираемся с RCE эксплоитом для CMS Umbraco и находим вектор LPE через UsoSvc с помощью PowerUp.

Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где имеются важные для вас данные, так как Вы попадаете в частную сеть с людьми, которые что-то да умеют в области ИБ.

Читать полностью »

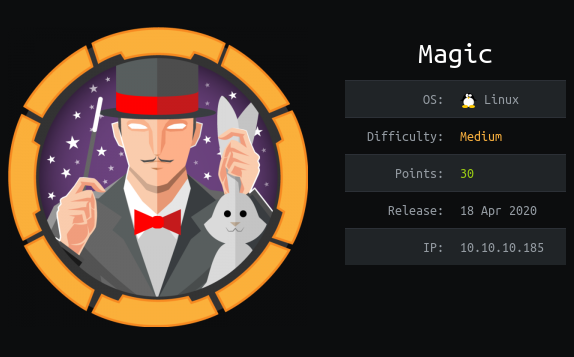

HackTheBox. Прохождение Magic. Password spraying. Mysqldump и LPE через sysinfo

2020-08-22 в 15:05, admin, рубрики: ctf, HTB, pentest, pentesting, ralf_rt, red team, red teaming, информационная безопасность

Продолжаю публикацию решений, отправленных на дорешивание машин с площадки HackTheBox.

В данной статье кидаем шелл в картинке, ищем учетные данные с помощью mysqldump и повышаем привилегии через sysinfo.

Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где имеются важные для вас данные, так как Вы попадаете в частную сеть с людьми, которые что-то да умеют в области ИБ.

Читать полностью »

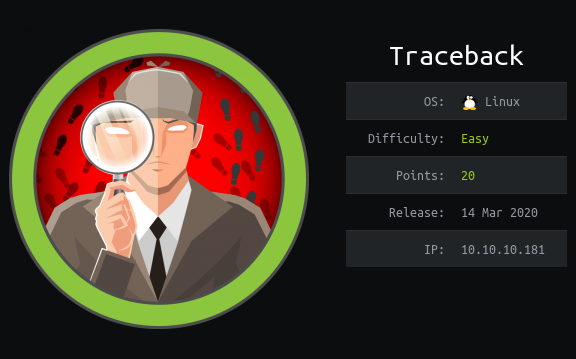

HackTheBox. Прохождение Traceback. Бэкдор, LUA, SSH

2020-08-15 в 14:57, admin, рубрики: ctf, HTB, Lua, pentest, pentesting, ralf_rt, red team, red teaming, информационная безопасность

Продолжаю публикацию решений, отправленных на дорешивание машин с площадки HackTheBox.

В данной статье эксплуатируем чей-то бэкдор, получаем шелл через Luvit и возимся с SSH для LPE.

Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где имеются важные для вас данные, так как Вы попадаете в частную сеть с людьми, которые что-то да умеют в области ИБ.

Читать полностью »

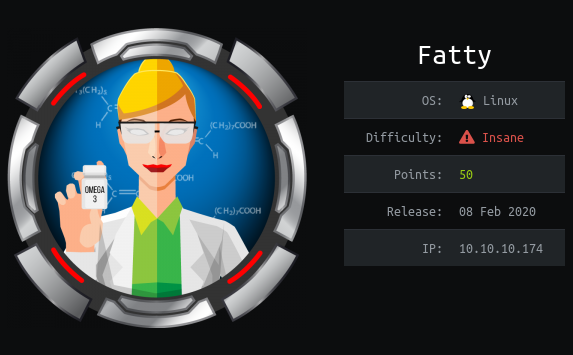

HackTheBox. Прохождение Fatty. Реверс и рекомпиляция клиент-серверного приложения. Java десериализация

2020-08-08 в 14:55, admin, рубрики: ctf, HTB, java, pentest, pentesting, ralf_rt, red team, red teaming, информационная безопасность, реверс-инжиниринг

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox.

В данной статье реверсим два Java приложения, при этом изменяем и рекомпилируем клиент, для эксплуатации SQL инъекции при авторизации и выполнения команд на сервере благодаря уязвимости в десериализации Java объекта.

Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где имеются важные для вас данные, так как Вы попадаете в частную сеть с людьми, которые что-то да умеют в области ИБ.

Читать полностью »

HackTheBox. Прохождение Sauna. LDAP, AS-REP Roasting, AutoLogon, DCSync атака

2020-07-18 в 14:59, admin, рубрики: ctf, HTB, pentest, pentesting, ralf_rt, red team, red teaming, информационная безопасность

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox.

В данной статье находим действующего пользователя с помощью LDAP, работаем с данными автологина, а также выполняем атаки AS-REP Roasting и DCSync, направленные на получение учетных данных.

Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где имеются важные для вас данные, так как Вы попадаете в частную сеть с людьми, которые что-то да умеют в области ИБ.

Читать полностью »