Стало известно об опасной уязвимости в протоколе RDP: корпорация Microsoft подготовила экстренный патч для уязвимости с идентификатором CVE-2019-0708, позволяющей выполнить произвольный код на целевой системе.Читать полностью »

Стало известно об опасной уязвимости в протоколе RDP: корпорация Microsoft подготовила экстренный патч для уязвимости с идентификатором CVE-2019-0708, позволяющей выполнить произвольный код на целевой системе.Читать полностью »

В прошлом году мы выпустили первый релиз Nemesida WAF, построенного на базе машинного обучения. Мы перепробовали несколько вариантов и остановились на алгоритме обучения «Случайный лес». Основными преимуществами машинного обучения по сравнению с сигнатурным анализом являются повышенная точность определения атак, а также снижение количества ложных срабатываний. С другой стороны, использование модуля машинного обучения требует дополнительных аппаратных ресурсов. Для обеспечения базовой защиты веб-приложения при минимальных аппаратных ресурсах мы выпустили Nemesida WAF Free — бесплатную версию Nemesida WAF, выявляющую атаки на основе их сигнатур.

Читать полностью »

Участник проекта Zero Day Initiative Lucas Leong (Trend Micro) раскрыл подробности о наличии критической уязвимости в Windows, позволяющей удаленно выполнить произвольный код в контексте текущего процесса. Для успешной эксплуатации проблемы потребуется участие пользователя, который должен открыть вредоносный файл или перейти по ссылке.

Читать полностью »

Кратко: если у вас на сайте есть загрузка изображений и вы обрабатываете их при помощи популярной библиотеки ImageMagick, то загрузив картинку можно выполнить shell-команду с правами юзера веб-сервера (например: загрузить RAT, майнер, слить исходники, получить доступ к базе, вызвать отказ и т.п.)

Странно, что мимо хабросообщества прошла стороной новость (оригинал) о новых дырах в библиотеке GhostScript и как следствие множестве других библиотек, использующих её под капотом. Итак, что мы имеем?

Читать полностью »

Друзья, добрый день!

7–8 сентября в СМИ и блогах стали появляться сообщения о взломе одного из крупнейших бюро кредитных историй Equifax. Представители американской компании сообщили, что «утекли» данные 143 миллионов человек: имена, адреса, номера социального страхования и в некоторых случаях номера кредитных карт. Те, кто знает, какое число сервисов в США работают с этими идентификаторами, могут предположить потенциальным масштаб будущих краж личности.

Сама утечка произошла в мае 2017, стало известно о ней только в конце июня. И более месяца факт утечки не предавался огласке. Из-за этого и из-за странного поведения топ-менеджмента (они, возможно, слили свои доли в компании за несколько дней до обнародования проблем) акции Equifax сделали так:

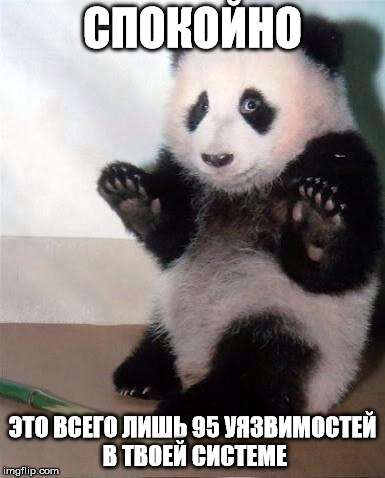

Этот вторник патчей – просто праздник какой-то! Microsoft решила порадовать админов и выпустила 95 фиксов для Windows всех поддерживаемых версий, Office, Skype, Internet Explorer и Edge. 18 из них – для критических уязвимостей, включая три RCE. Кто не знает, это дыры, позволяющие удаленно запускать код без аутентификации, то есть самые опасные из всех. Первые две, согласно Microsoft, уже под атакой.

Этот вторник патчей – просто праздник какой-то! Microsoft решила порадовать админов и выпустила 95 фиксов для Windows всех поддерживаемых версий, Office, Skype, Internet Explorer и Edge. 18 из них – для критических уязвимостей, включая три RCE. Кто не знает, это дыры, позволяющие удаленно запускать код без аутентификации, то есть самые опасные из всех. Первые две, согласно Microsoft, уже под атакой.

CVE-2017-8543 содержится в поисковом движке Windows Search Service (WSS). Сервис удобный, но, как оказалось, с дырой. Хакер, подключившись по SMB, может тотально поработить системы, например, изменять, удалять файлы, создавать новые учетные записи. Проблема имеется как в актуальных версиях Windows, так и в Windows XP и Server 2003. Для ее решения Microsoft снова выпустила отдельные патчи к неподдерживаемым системам. Похоже, это входит у компании в привычку. Вот все бы вендоры так делали!

Читать полностью »

Всем привет! Да, это я 2 года 11 месяцев и 6 дней назад обещал рассказать про новые уязвимости. Но со временем стало понятно, что, либо они не интересные, либо рассказывать о них пришлось бы с помощью скриншотов больше похожих на рассекреченные документы спецслужб — пара бессмысленных слов и куча чёрных прямоугольников. Но — время пришло.

Я уверен, что все вы слышали про ImageMagick и его «Трагедию». Эта уязвимость была найдена в конце апреля 2016 года и в следствии того, что многие плагины, обрабатывающие изображения, использовали библиотеку ImageMagick, данная проблема охватывала большое количество систем. Так как были свидетельства о том, что информация о данной уязвимости была доступна не только исследователям, которые её обнаружили, и разработчикам ImageMagick'а, но и третьим лицам, 3 мая 2016 года информация о уязвимости (без PoC) была раскрыта для всего мира. Многие исследователи воспользовались данной информацией и нашли уязвимости в приложениях, которые не были обновлены вовремя. К сожалению, я не был среди этих счастливчиков. Но это было в мае:)

Читать полностью »

Между тем уютным секьюрити дайджестам исполнился годик. Как быстро летит время! В выпуске за 32-ю неделю прошлого года я писал о дыре в Android, уязвимости в автомобилях концерна Fiat Chrysler и концепции Do Not Track 2.0. Что изменилось? Недостатка в новостях о безопасности я по-прежнему не испытываю, даже наоборот. Изменения к лучшему есть, но не везде, что как раз можно увидеть на примере этих трех давних сообщений.

Между тем уютным секьюрити дайджестам исполнился годик. Как быстро летит время! В выпуске за 32-ю неделю прошлого года я писал о дыре в Android, уязвимости в автомобилях концерна Fiat Chrysler и концепции Do Not Track 2.0. Что изменилось? Недостатка в новостях о безопасности я по-прежнему не испытываю, даже наоборот. Изменения к лучшему есть, но не везде, что как раз можно увидеть на примере этих трех давних сообщений.

Stagefright. С момента обнаружения уязвимости было выявлено еще несколько связанных с обработкой медиа, а недавно к ним добавились серьезные дыры, затрагивающие в основном устройства на платформе Qualcomm. Такая большая работа над ошибками — хороший знак, тем более что в течение года начала решаться проблема доставкой патчей. Не на все устройства, и с переменным успехом у разных вендоров, но положительные сдвиги имеются.

Автобезопасность остается сложной темой. С одной стороны откровений уровня прошлогодней новости о беспроводном взломе авто не появилось, с другой — отсутствие громких разоблачений не говорит о безопасности. Скорее причина в закрытости автоиндустрии по отношению к независимым исследователям. Хорошая история по теме произошла на этой неделе: исследователи из университета Бирмингема раскрыли детали уязвимости штатной противоугонной системы, которая устанавливается на автомобили концерна Volkswagen аж с 1995 года. Перехватывать сигналы с беспроводного брелка такой системы оказалось весьма просто. Важно, что все данные были на руках у исследователей уже в 2013 году, но VW притормозил публикацию отчета судебным иском. Их тоже можно понять, но судя по косвенным данным, об уязвимости сигнализации не знала только общественность, а вот преступники пользуются ей уже давно. В таком раскладе владельцу авто лучше все-таки знать о потенциальной небезопасности штатной системы.

Читать полностью »

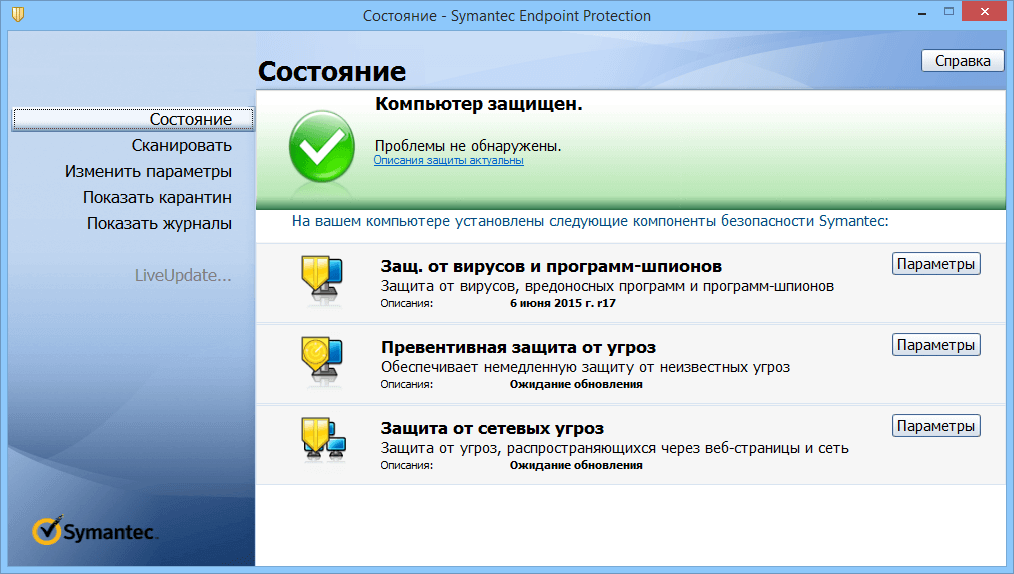

Вчера Тэвис Орманди (Tavis Ormandy) из хакерского подразделения Project Zero компании Google выложил в открытый доступ информацию о многочисленных уязвимостях в антивирусных программах Symantec, в том числе уязвимостях с удалённым исполнением кода.

Некоторые специалисты говорят, что установленная на компьютере антивирусная программа, учитывая её максимальный уровень привилегий в системе, может стать дополнительным вектором атаки, то есть дополнительной брешью в общей безопасности системы. Пример Symantec демонстрирует это настолько явно, насколько такое возможно. В некоторых случаях под Windows вредоносный код загружается прямо в ядро операционной системы, что ведёт к повреждению памяти ядра.

Читать полностью »

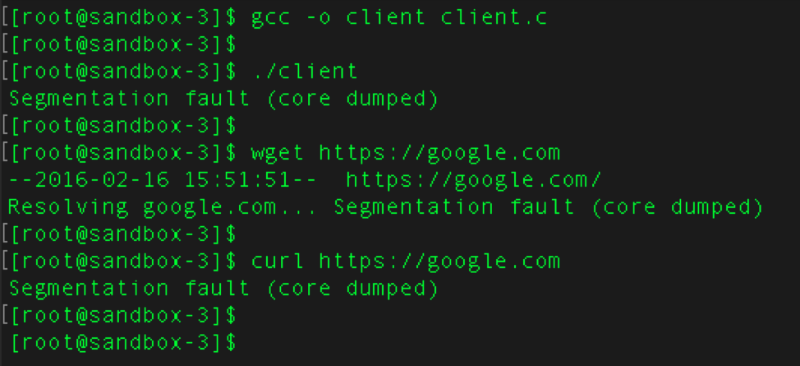

Исследователи Google обнаружили критическую уязвимость в библиотеке glibc (GNU C Library). В функции getaddrinfo(), которая отвечает за разбор доменных имен, происходит переполнение буфера — ошибка позволяет злоумышленникам осуществлять удаленное выполнение кода.

Эксплуатация уязвимости, получившей обозначение CVE-2015-7547, возможна в случаях, когда уязвимые устройства или приложения отправляют запросы контролируем хакерами доменам и серверам, а также в случае проведения атаки типа man-in-the-middle. Читать полностью »