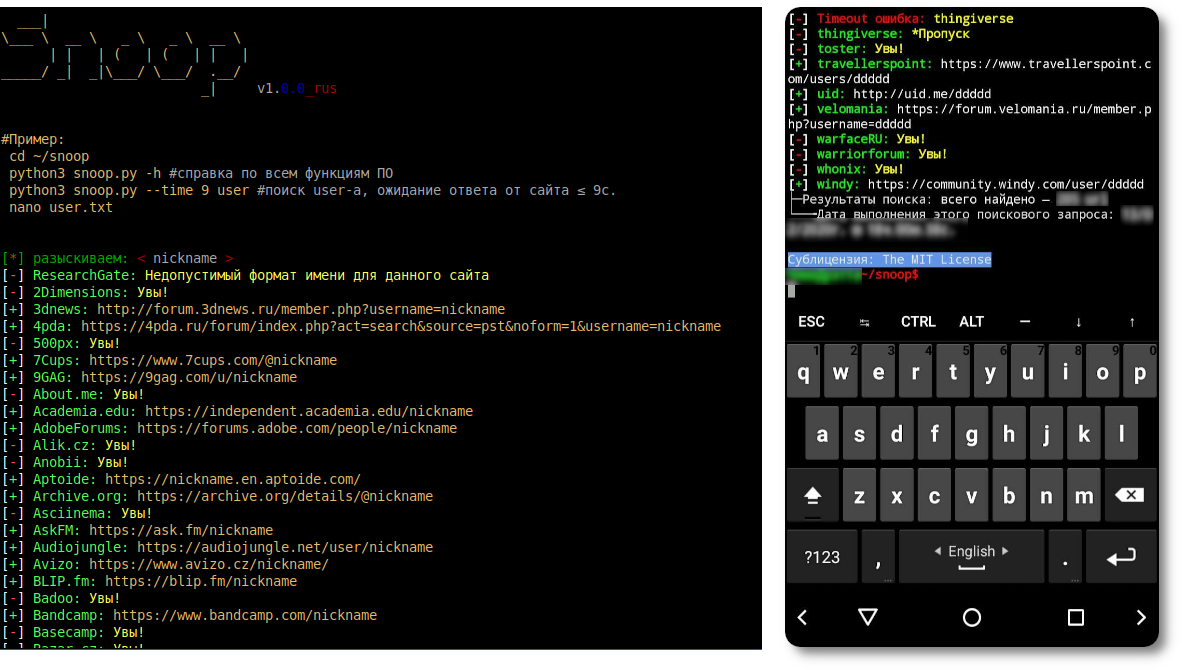

Кто бы мог подумать. С помощью приложения Untappd (пользователи выставляют рейтинг пива) можно отследить историю перемещения военнослужащих. Эта социальная сеть насчитывает более восьми миллионов пользователей — в основном из Европы и Северной Америки. Её функции позволяют раскрывать конфиденциальную информацию о пользователях, служащих в военных и разведывательных подразделениях по всему миру.

Готовность пропустить бокал-другой военнослужащим или использование им социальных сетей — само по себе это вряд ли кому интересно. Однако пользователи Untappd регистрируют сотни, зачастую тысячи географических меток с указанием времени, когда они там были. Эти места аккуратно отсортированы по более чем 900 категориям, столь же разнообразными сколь и конкретизирующими, например, «Ботанический сад», «Стриптиз-клуб», «Гей-бар», «Ресторан западноукраинской кухни» или «Зал ожидания в аэропорту». В результате чего приложение позволяет любому отслеживать перемещение других пользователей между интересными местами — а также их любимыми барами, отелями, ресторанами, районами, а иногда даже частными домами.

Среди примеров пользователей, которых можно отследить таким образом: диспетчер американских беспилотников (а также вычисляется список посещённых им военных баз, как в США так и за их пределами); военно-морской офицер (отметившийся в приложении, находясь на пляже рядом с тюрьмой Гуантанамо, а также нескольких раз поблизости от Пентагона); старший офицер разведки (активность в приложении зафиксирована более 7 тысяч раз, как в США так и за рубежом). Есть там и старшие должностные лица в Министерстве обороны США и ВВС США.Читать полностью »