Вымогатели представляют из себя основную угрозу для пользователей ПК, активность которой растет с течением времени. Согласно недавнему полугодовому отчету Cisco, вымогатели доминируют на рынке вредоносных программ и являются самым прибыльным типом вредоносного ПО для злоумышленников за всю историю. О вымогателях уже было написано достаточно много и большинство людей понимает, что они из себя представляют. Вымогатели используют различные приемы для блокирования доступа к компьютеру жертвы или ее файлам, после чего требуют выкуп за восстановление к ним доступа. В последнее время мы наблюдаем существенное увеличение активности вымогателей-шифровальщиков, которые специализируются на шифровании файлов пользователя. Рассмотрим используемые ими методы шифрования.

Вымогатели представляют из себя основную угрозу для пользователей ПК, активность которой растет с течением времени. Согласно недавнему полугодовому отчету Cisco, вымогатели доминируют на рынке вредоносных программ и являются самым прибыльным типом вредоносного ПО для злоумышленников за всю историю. О вымогателях уже было написано достаточно много и большинство людей понимает, что они из себя представляют. Вымогатели используют различные приемы для блокирования доступа к компьютеру жертвы или ее файлам, после чего требуют выкуп за восстановление к ним доступа. В последнее время мы наблюдаем существенное увеличение активности вымогателей-шифровальщиков, которые специализируются на шифровании файлов пользователя. Рассмотрим используемые ими методы шифрования.

Читать полностью »

Рубрика «ransomware» - 5

Механизмы шифрования в современных вымогателях

2016-09-20 в 14:07, admin, рубрики: Malware, ransomware, антивирусная защита, Блог компании ESET NOD32Security Week 36: уязвимость в Nexus 5X, криптолокер постит картинки, атака на Linux-серверы через Redis

2016-09-09 в 7:31, admin, рубрики: Imgur, klsw, nexus, nexus 5x, ransomware, redis, Блог компании «Лаборатория Касперского», информационная безопасность Комбинация стандартных инструментов разработчика и пары недокументированных возможностей позволяет взломать телефоны Nexus 5X — работающие на «чистом» Android смартфоны, выпускаемые компанией LG. Об этом сообщает лаборатория X-Force компании IBM (новость, исследование), естественно уже после того, как Google закрыла уязвимость патчем на этой неделе.

Комбинация стандартных инструментов разработчика и пары недокументированных возможностей позволяет взломать телефоны Nexus 5X — работающие на «чистом» Android смартфоны, выпускаемые компанией LG. Об этом сообщает лаборатория X-Force компании IBM (новость, исследование), естественно уже после того, как Google закрыла уязвимость патчем на этой неделе.

Судя по всему уязвимость возможно было эксплуатировать с уникальной комбинацией прошивки и загрузчика. Для эксплуатации требуется физический доступ к смартфону, либо довольно хитрая и непрактичная манипуляция компьютером, к которому подключается Nexus. Если завладеть телефоном, все просто и надежно. Заходите в меню загрузчика в режиме fastboot, подключаетесь по USB. Далее через интерфейс adb отдаете команду fastboot oem panic — а это приводит к сохранению полного дампа памяти. Этот дамп также можно вытащить с устройства, а в нем, в свою очередь, открытым текстом хранится пароль доступа к телефону.

Все, можно перезагружаться, вводить украденный пароль и дальше делать все, что душе угодно. Интересен еще один потенциальный вектор атаки: через «вредоносный» USB-зарядник, правда на практике это возможно не во всех случаях. В IBM не наблюдают примеров эксплуатации атаки, так что дыру закрыли раньше, чем ей могли бы воспользоваться. Но сценарий использования здесь хорошо укладывается в каноны какого-нибудь шпионского сериала: под покровом темноты меняем штатную зарядку на подготовленную и получаем полный доступ к устройству. Вопрос в том, сколько еще открытий чудных готовят нам современные устройства. Это вам не разъем для наушников, тут все серьезно.

Все выпуски сериала доступны по тегу.

Читать полностью »

Специалисты ESET выпустили инструмент для расшифровки файлов TeslaCrypt

2016-05-31 в 10:40, admin, рубрики: ransomware, TeslaCrypt, Блог компании ESET NOD32Наши специалисты выпустили специальный служебный инструмент — расшифровщик (декриптор) зашифрованных вымогателем TeslaCrypt файлов. Приложение TeslaCryptDecryptor поможет расшифровать файлы тем пользователям, которые пострадали от деятельности вредоносной программы TeslaCrypt новых версий v3 и v4. Создание инструмента стало возможным после того, как киберпреступники, стоящие за его разработкой, закрыли проект, а одному из наших аналитиков удалось получить универсальный ключ для расшифровки файлов.

Один из наших антивирусных экспертов — Igor Kabina, который отслеживал деятельность этой вредоносной программы, а также связанные с ней изменения, является автором этого инструмента. Мы заметили снижение активности TeslaCrypt уже несколько недель назад, когда стало очевидно, что авторы собираются отказываться от поддержки своего «продукта». В то же время, другие киберпреступники, которые зарабатывали на распространении TeslaCrypt, стали переключаться на другой вымогатель CryptProjectXXX.

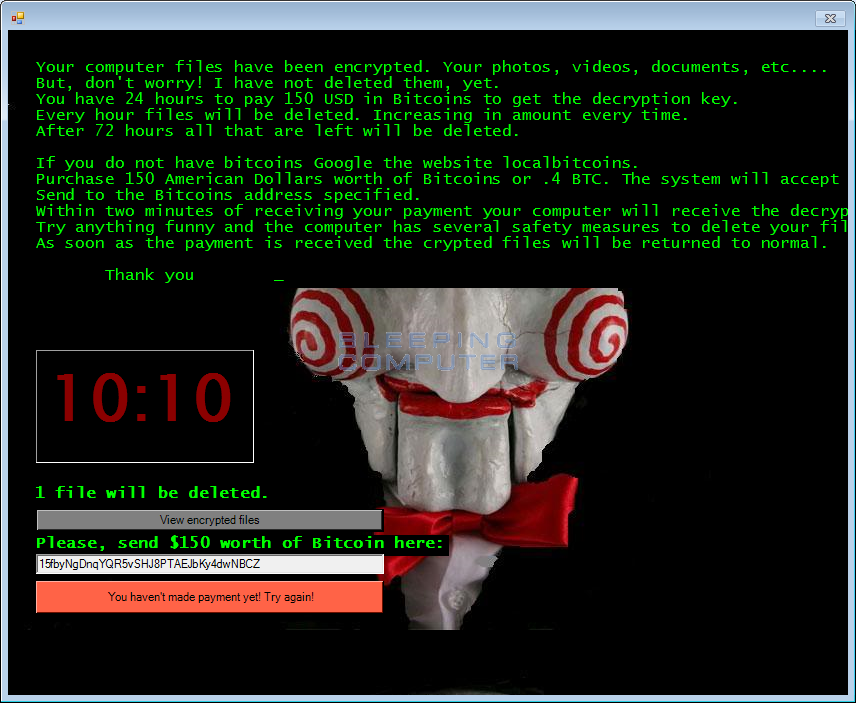

Криптовымогатель Jigsaw играет с пользователем, как персонаж фильма «Пила» (+ инструкция по обезвреживанию)

2016-04-13 в 10:07, admin, рубрики: diy или сделай сам, Jigsaw, ransomware, информационная безопасность, криптовымогатель, Софт, метки: JigsawЗловред удаляет файлы раз в час и при попытках перезагрузить ПК

Зловредных программ, угрожающих сохранности данных пользователя, становится все больше. Не успели решить проблему с криптовымогателем Petya, шифрующим жесткий диск пользователя вместо отдельных файлов, как появилось еще одно ransomware — криптовымогатель Jigsaw. Это ПО не просто шифрует файлы пользователя и требует выкуп за их дешифровку. Каждые 60 минут удаляется один файл пользователя, также данные уничтожаются вымогателем и при попытке перезагрузить ПК. Через некоторое время ежечасная «экзекуция» затрагивает уже не один, а больше файлов. При перезагрузке же удаляется не один и не два файла, а сразу тысяча.

Все это очень сильно действует на пользователя, и тот, в большинстве случаев, предпочитает заплатить. При этом на экране выдается инструкция о том, сколько нужно заплатить (биткоин-эквивалент $150) и где можно взять биткоины для оплаты «выкупа». Уже страшно? В общем-то, все это может подействовать и на технически подготовленного пользователя… Но выход есть — как и в случае с Petya, нашлись пользователи, которые научились обезвреживать ransomware. Теперь эти пользователи делятся опытом с другими.

Читать полностью »

Криптовымогатель Petya денег не получит: генерируем ключ разлочки жесткого диска сами

2016-04-11 в 9:02, admin, рубрики: diy или сделай сам, Petya, ransomware, информационная безопасность, криптовымогатель, помогаем себе сами, Софт

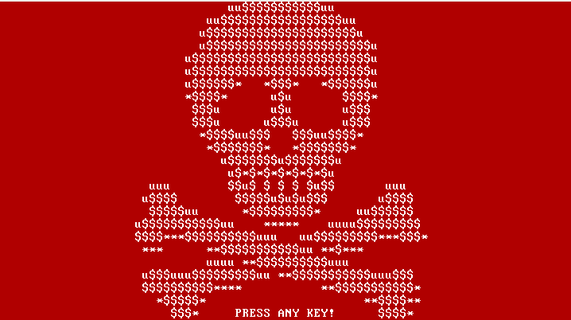

3 апреля на Habrahabr появилась информация по обнаружению нового криптовымогателя, который шифрует не отдельные файлы, а весь раздел диска (том). Программа получила название Petya, а ее целью является таблица размещения файлов NTFS. Ransomware работает с диском на низком уровне, с полной потерей доступа к файлам тома для пользователя.

У Petya обнаружена также специальная схема маскировки для скрытия активности. Изначально криптовымогатель запрашивает у пользователя активацию UAC, маскируясь под легальные приложения. Как только расширенные привилегии получены, зловредное ПО начинает действовать. Как только том зашифрован, криптовымогатель начинает требовать у пользователя деньги, причем на выплату «выкупа» дается определенный срок. Если пользователь не выплачивает средства за это время, сумма удваивается. «Поле чудес», да и только.

Читать полностью »

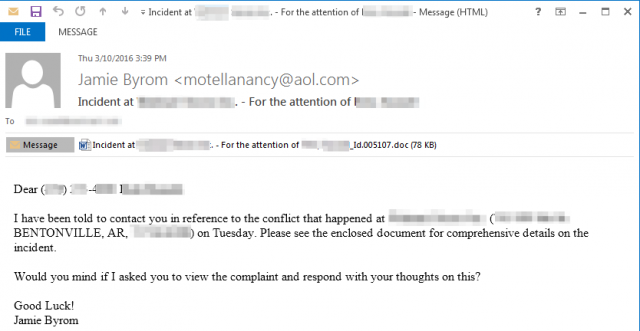

Не называй меня по имени: криптовымогатель распространяется в e-mail с точными данными получателя

2016-04-06 в 16:41, admin, рубрики: ransomware, информационная безопасность, криптовымогатель, персонализация, Софт, фишингСтепень доверия к таким сообщениям и вложениям к ним гораздо выше, чем к обычному вредоносному спаму

Фишинг существует уже много лет, это один из наиболее популярных приемов, который используют злоумышленники для получения каких-либо данных пользователей Сети. Существует интересная разновидность технологии — целевой фишинг (spear phishing). Атаки такого рода ограничены по масштабу, поскольку обычно данные пользователя, которые можно использовать для целевого фишинга, достать не так просто (если речь идет о топ-менеджерах, высокопоставленных чиновниках и т.п.). В течение многих лет целевой фишинг применялся только в случае, если овчинка стоила выделки — то есть выгода от получения определенной информации была выше трудовых и финансовых затрат злоумышленников по получению личных данных пользователей. Но теперь ситуация изменилась.

С начала года разные пользователи из многих организаций различных стран стали получать письма с malware-вложениями, где адрес, тема, обращение — все было целевым. Человек видит свое имя в заголовке (не ник из почтового адреса, а настоящее имя), номер телефона, должность. В большинстве случаев к таким сообщениям доверие выше, чем к обычным «Дорогой друг, смотри вложение — там мои фотки на пляже». Сейчас именно в таких, персонифицированных, письмах стал распространяться криптовымогатель TA530. Его создатели явно рассчитывают на атаки банковских служащих, инженеров различных мастей и пользователей других категорий, для которых личные данные, порой, важнее любых денег.

Читать полностью »

Немецкая фирма обнаружила новый тип вымогателя

2016-04-03 в 13:56, admin, рубрики: ransomware, Блог компании ESET NOD32Немецкая фирма heise Security обнаружила новый тип crypto-вымогателя, причем главная плохая новость заключается в том, что в таком случае пользователь теряет доступ не к отдельным файлам, а к разделу диска (тому) как таковому. Вредоносная программа Petya выбрала в качестве мишени не отдельные файлы, а таблицу размещения файлов NTFS, известную как MFT. В таком случае для операций шифрования используется работа с диском на низком посекторном уровне, таким образом полностью теряется доступ ко всем файлам на томе.

Другая плохая новость заключается в том, что дроппер Petya использует специальную маскировку для сокрытия своей вредоносной активности. Так как для взаимодействия с диском на низком уровне вымогателю нужны расширенные привилегии, он с использованием своего фишингового значка предупреждает пользователя о необходимости активировать UAC, когда тот запросит у пользователя предоставление расширенных привилегий дроппера в системе. Антивирусные продукты ESET обнаруживает Petya как Win32/Diskcoder.Petya.

Вымогатель KeRanger для OS X: наш анализ

2016-03-07 в 23:15, admin, рубрики: KeRanger, Malware, OS X, ransomware, security, Блог компании ESET NOD32, метки: kerangerВ нашем предыдущем посте корпоративного блога мы представили информацию о вымогателе для OS X под названием KeRanger. Данные о KeRanger были взяты из отчета компании Palo Alto Networks, специалисты которой представили информацию об этой угроз первыми. Наш аналитик Антон Черепанов также занимался анализом KeRanger, однако, он не успел опубликовать эти данные до вышеупомянутых специалистов.

В этом посте мы представим информацию из собственного исследования первого вымогателя для OS X, а также расскажем об особенностях обнаружения KeRanger с использованием наших антивирусных продуктов. Так как авторы Transmission выпустили новую версию своего приложения с идентификатором 2.91, мы рекомендуем всем пользователям данного ПО обновиться до этой версии.

Для Apple OS X обнаружен первый вымогатель

2016-03-07 в 10:10, admin, рубрики: KeRanger, Malware, OS X, ransomware, security, Блог компании ESET NOD32, информационная безопасностьСпециалисты компании Palo Alto Networks обнаружили первый настоящий вымогатель (ransomware) для Apple OS X. Вредоносная программа получила название KeRanger и обнаруживается нашими антивирусными продуктами как OSX/Filecoder.KeRanger.A. KeRanger относится к типу crypto-ransomware или filecoder и специализируется на шифровании файлов пользователя с дальнейшим требованием выкупа за расшифровку.

Для распространения вредоносной программы злоумышленники выбрали эффективный способ компрометации дистрибутивов ПО под названием Transmission для OS X. Эта программа представляет из себя простой свободно распространяемый клиент BitTorrent. Несколько дней назад два дистрибутива Transmission v2.90 были скомпрометированы KeRanger и распространялись на официальном веб-сайте клиента. Так как Transmission является свободным ПО, злоумышленники могли просто скомпилировать специальную backdoored-версию и заменить ее на сервере разработчиков. Кроме этого, скомпрометированный дистрибутив был подписан легитимным цифровым сертификатом разработчика для Mac.