Acronis True Image — это надежное решение в области защиты данных пользователей. В Acronis True Image 2017 и Acronis True Image 2017 New Generation мы задали очень высокую планку во всем, что касается надежности, простоты и удобства работы. В эти продукты были внедрены резервное копирование и восстановление данных профилей социальной сети Facebook, система проактивной защиты от программ-вымогателей Acronis Active Protection, основанная на технологии Blockchain функция нотаризации данных Acronis Notary и цифровая подпись электронных документов с помощью Acronis ASign. Кроме того, в версию программы для macOS мы добавили поддержку NAS и возможность беспроводного резервного копирования мобильных устройств.

Рубрика «ransomware» - 3

Искусственный интеллект спасёт от ransomware

2017-09-05 в 7:04, admin, рубрики: acronis, ransomware, true image, Блог компании Acronis, Inc, информационная безопасностьКак защитить корпоративное хранилище от вирусов-шифровальщиков снэпшотами

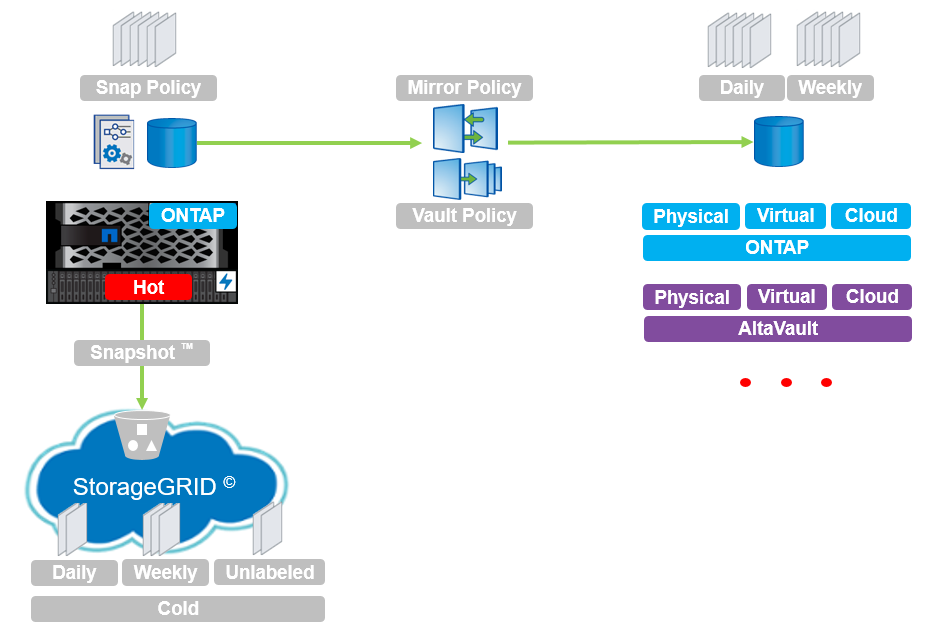

2017-07-02 в 9:44, admin, рубрики: Cleondis, Cleondis SnapGuard, NAS, NetApp, ONTAP, Petya, Petya.A, petyaa, PetyaCry, ransomware, SAN, SnapGuard, snapshot, Veeam, veeam backup and replication, wafl, WannaCry, WannaCrypt, системное администрирование, хранение данных, хранилища данныхВирусы-шифровальщики уже не первый год сотрясают ИТ-рынок последствиями своей подпольной работы. Скрываясь за ссылкой в email или в JavaScript коде на странице веб сайта, они молчаливо инсталлируются на рабочие компьютеры или сервера и начинают тихо зашифровывать всю информацию. После окончания шифрования, одни просто удаляют ключ шифрования, другие требуют выкуп, но далеко не все пользователи, заплатившие его получают ключ шифрования. Как же с ними можно бороться? Самое главное средство борьбы – быть подготовленным к наихудшему.

Пытаться защититься от вирусов и других хакерских атак только средствами антивирусов и межсетевых экранов, это все равно что навесить замков на двери, поставить сигнализациювидеонаблюдение и рассчитывать на то, что не найдется кто-то, кто это сможет обойти. Как показывает практика, даже самые сложные замки, самые умные системы защиты можно обойти. Нужно иметь «План Б» и быть готовым к наихудшему. Единственный выход — иметь возможность быстро и гарантированно восстановить данные. На примере решений NetApp рассмотрим такие возможности.

Сказ про НеПетю, а точнее не про Петю

2017-06-29 в 23:08, admin, рубрики: Cisco, neytya, Petya, ransomware, WannaCry, Блог компании Cisco, вымогатели, информационная безопасность, шифровальщикЯ не хотел писать заметку про Petya/Nyetya/NePetya и другие названия вредоносного кода, который в начале недели в очередной раз заставил содрогнуться мир по версии многих СМИ. Мое нежелание было продиктовано двумя причинами. Во-первых, именно нас, то есть компанию Cisco и ее подразделение Talos (про него я уже упоминал тут, но, видимо, придется рассказать чуть больше, что это за подразделение), пригласили участвовать в официальном расследовании происходящего в Украине, а писать о результатах следствия до его окончания мы, понятно, что не имеем возможности. Да и после окончания следствия не все его результаты будут опубликованы. Во-вторых, надо признаться, что я не разделяю того ажиотажа вокруг вредоносного кода, названного нами Nyetya, который последние дни только подогревается разными публикациями и заявлениями.

Что в нем такого уникального, что его отличает от других вредоносных программ и от того же WannaCry? Почему никто так много не пишет про Jaff или BitKangoroo, которые распространялись в то же время, что и WannaCry и использовали схожие методы? Почему никто не снимает репортажей и не обсуждает Untukmu, Shifu, Blackshades или тот же Locky, который заразил больше компьютеров чем WannaCry, Petya, Misha и Nyetya вместе взятые? Почему специалисты по ИБ с серьезным лицом обсуждают, кто раньше из них отреверсил “Петю” и кто быстрее всех распространил индикаторы компрометации? Кто-то называет 30 минут, кто-то 37 минут, кто-то “проснулся” только через несколько часов…

Криптовымогатель Petya на самом деле уничтожает данные пользователя, слать деньги бессмысленно

2017-06-29 в 18:22, admin, рубрики: expetr, Petya, ransomware, вайпер, вирусы, информационная безопасность, Софт, шифровальщики, метки: вайпер

О ransomware, получившем название Petya/PetrWrap, сейчас пишут многие. И в этом нет ничего удивительного, ведь именно он является центральным элементом мощнейшей кибератаки, которая затронула компьютеры и компьютерные сети коммерческих компаний, правительственных организаций и частных лиц Украины, России, Беларуси и многих европейских стран. Внешне Petya выглядит, как обычный криптовымогатель, авторы которого обещают расшифровать данные пользователя, если тот пришлет выкуп.

Но реальность несколько иная. Дело в том, что под личиной криптовымогателя прячется вирус-вайпер (т.е. «стиратель), создатели которого преследуют лишь одну цель — уничтожение данных компьютера жертвы. Да, все это маскируется требованием прислать денег, но платить все же не стоит. И не только потому, что электронную почту, на которую нужно отправлять информацию о платеже, заблокировал оператор. Но и потому, что это все равно бессмысленно, функция расшифровки данных здесь просто не предусмотрена.

Читать полностью »

PETYA malware. Recovery is possible

2017-06-28 в 14:23, admin, рубрики: bizone, Petya, ransomware, Блог компании BI.ZONE, информационная безопасность

27 июня в сети начали появляться сообщения о быстром распространении вредоносной программы – шифровальщика Petya, выполняющей шифрование данных на компьютере жертвы. Атаке подверглись крупные корпорации России, Украины, ЕС, США и ряда других стран. Специалисты компании BiZone провели подробный анализ работы вредоноса. Ниже приведены результаты исследования, а также рекомендации по его удалению с компьютера жертвы и восстановлению данных.

Читать полностью »

Как защитить корпоративный NAS от вирусов RansomWare

2017-06-28 в 5:54, admin, рубрики: Cleondis, Cleondis SnapGuard, NAS, NetApp, ONTAP, Petya, Petya.A, petyaa, PetyaCry, ransomware, SAN, SnapGuard, snapshot, wafl, WannaCry, WannaCrypt, хранение данных, хранилища данныхВирусы шифровальщики не первый год сотрясают ИТ общественность последствиями своей подпольной работы. Скрываясь за ссылкой в email или в JavaScript коде на странице веб сайта, они молчаливо инсталлируются на рабочие компьютеры или сервера и начинают тихо зашифровывать всю информацию. После окончания шифрования, некоторые просто удаляют ключ шифрования, а не которые требуют выкуп, но далеко не все заплатившие выкуп получают ключ шифрования. Как же с ними можно бороться? Самое главное средство борьбы – быть подготовленным к борьбе.

Petya.A, Petya.C, PetrWrap или PetyaCry? Новая вирусная угроза для компаний России и Украины

2017-06-27 в 17:06, admin, рубрики: PetrWrap, Petya, Petya.A, Petya.C, PetyaCry, ransomware, антивирусная защита, Блог компании Информзащита, информационная безопасность, направленные атакиНе так давно мы выпустили статью по комплексной проактивной защите от направленных атак и вирусов-шифровальщиков, которая содержала в том числе последние крупные вирусные заражения вредоносным ПО типа Ransomware, в копилку можно добавить еще один пример.

Сегодня, 27 июня 2017 г., зарегистрирована масштабная хакерская атака на серверы и рабочие станции сетей крупных российских, украинских компаний, к которым относятся:

- «Роснефть»

- НПЗ «Роснефть» Рязань

- «Башнефть»

- НПЗ «Башнефть»

- «Башнефть — добыча»

- Хоум кредит

- Damco (российские и европейские подразделения)

- Аэропорт «Борисполь»

- Запорожьеоблэнерго

- Днепроэнерго

- Днепровская электроэнергетическая система

- ХарьковГаз

- Ощадбанк

- ПриватБанк

- Новая Почта

- Киевский метрополитен

- Чернобыльская АЭС

- Ашан

- Киевстар

- LifeCell

- УкрТелеКом

- Nivea

- Mars

- Mondelēz International

- Maersk

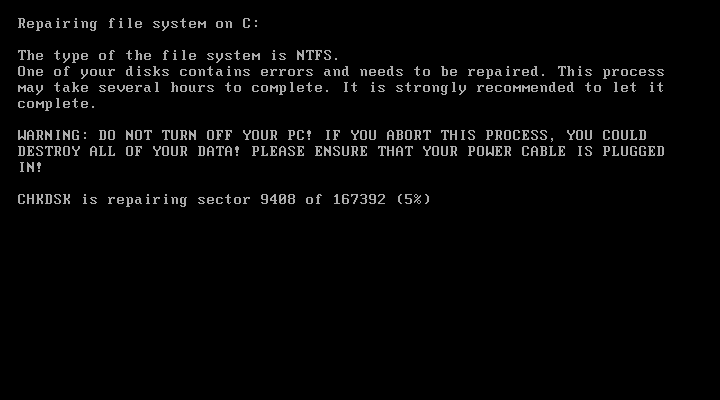

Этот перечень пополняется непрерывно, в соцсетях появляется все больше подобных фотографий:

Вирусом является модификация нашумевшего в 2016 году шифровальщика-вымогателя Petya.A/Petya.C. Распространяется новый вирус Petya.C несколькими способами:

- путем эксплуатации уязвимости в SMB MS17-010 (аналогично майскому Wanna Cry);

- путем направленной отправки вредоносного ПО по электронной почте

- использующаяся уязвимость для исполнения вредоносного кода: CVE-2017-0199 (https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0199)

- использующаяся уязвимость для распространения и заражения: CVE-2017-0144, он же EternalBlue (https://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0144)

Украина подверглась самой крупной в истории кибератаке вирусом Petya

2017-06-27 в 13:29, admin, рубрики: misha, Petya, petyaa, ransomware, информационная безопасность, метки: petya, petyaa

Сегодня утром ко мне обратились мои клиенты с паническим криком «Никита, у нас все зашифровано. Как это произошло?». Это была крупная компания 1000+ машин, с последними обновлениями лицензионного Windows, настроенным файрволом, порезанными правами для юзеров и антифишинг фильтрами для почтовиков.

Спустя час позвонили представители другой крупной компании, у них тоже все зашифровано, под 2000 машин. Атака началась с крупных бизнес структур и уже час или два спустя я узнал, что «Ощадбанк», «УкрПочта», «ТАСКомерцбанк», «ОТР банк» под атакой (полный список в UPD5).

Что случилось? И о развитии ситуации под катом.

Читать полностью »

Комплексный подход по защите от направленных атак и вымогательского ПО типа Ransomware

2017-06-26 в 14:28, admin, рубрики: ransomware, антивирусная защита, Блог компании Информзащита, защита информации, информационная безопасность, комплексная защита информации, направленные атаки, Сетевые технологииАннотация

Последние несколько лет на рынке информационной безопасности остро встал вопрос защиты от автоматизированных направленных атак, однако в общем понимании направленная атака в первое время представлялась как результат продолжительной и профессиональной работы организованной группой киберпреступников с целью получения дорогостоящих критичных данных. В настоящее время на фоне развития технологий, популяризации open-source форумов (напр. Github, Reddit) и Darknet, предоставляющих исходные коды вредоносного ПО и пошагово описывающих действия по его модификации (для невозможности его детектирования сигнатурным анализом) и заражению хостов, реализация кибератак значительно упростилась. Для реализации успешной атаки, сопровождающейся пагубными последствиями для владельцев автоматизированных и информационных систем, достаточно неквалифицированного пользователя и энтузиазма в разборе предоставленного в сети Интернет / Darknet материала.

Мотивом для осуществления подобной преступной деятельности является получение прибыли. Самым простым, и поэтому самым распространенным способом является заражение сетевых хостов вредоносным ПО типа Ransomware. За последние 2 года его популярность стремительно растет:

Читать полностью »

Южнокорейская хостинг-компания заплатила $1 млн разработчикам Linux-версии криптовымогателя Erebus

2017-06-20 в 14:09, admin, рубрики: erebus, linux, ransomware, зловредное ПО, информационная безопасность, киберпреступники, финансы, метки: erebus, зловредное ПО

Провайдер хостинг-услуг из Южной Кореи на днях выплатил разработчикам программы криптовымогателя около $1 млн в криптовалюте. Почему так много? Дело в том, что ransomware заразило 153 сервера, работающих на Linux. На этих серверах размещается 3400 сайтов клиентов компании.

Изначально разработчики зловреда хотели получить около $4,4 млн. Компания заявила, что это слишком много, и она не в состоянии выплатить такую сумму. После этого киберпреступники согласились умерить аппетиты, удовольствовавшись «всего» $1 млн. Сейчас сотрудники компании занимаются восстановлением данных. Это не такой и быстрый процесс, поэтому клиентам придется подождать, пока все их сайты и сервисы снова начнут работать.

Читать полностью »