Baikal Electronics работает в отрасли, появившейся благодаря основателям компании Intel, поэтому мы с интересом следим за новостями о полупроводниковом гиганте. Поэтому мы заметили, что подробная статья про истоки глубокого кризиса пионера микроэлектроники, опубликованная 9 декабря 2024 за авторством Дилана Пателя и коллег, переведена на русский язык в сокращённом или переработанном виде. Поэтому было решено перевести статью, передав все смыслы максимально близко к авторским. Приятного чтения!

Рубрика «процессоры intel»

Intel на грани краха: культурный упадок и ошибочная стратегия

2025-03-18 в 10:49, admin, рубрики: amd, chip, Nvidia, SoC, TSMC, x86, Процессоры, процессоры intelДва потока, одно ядро: как устроена одновременная многопоточность

2024-08-19 в 13:00, admin, рубрики: cpu, hyperthreading, intel, ruvds_перевод, smt, многопоточность, параллельные вычисления, процессоры intel

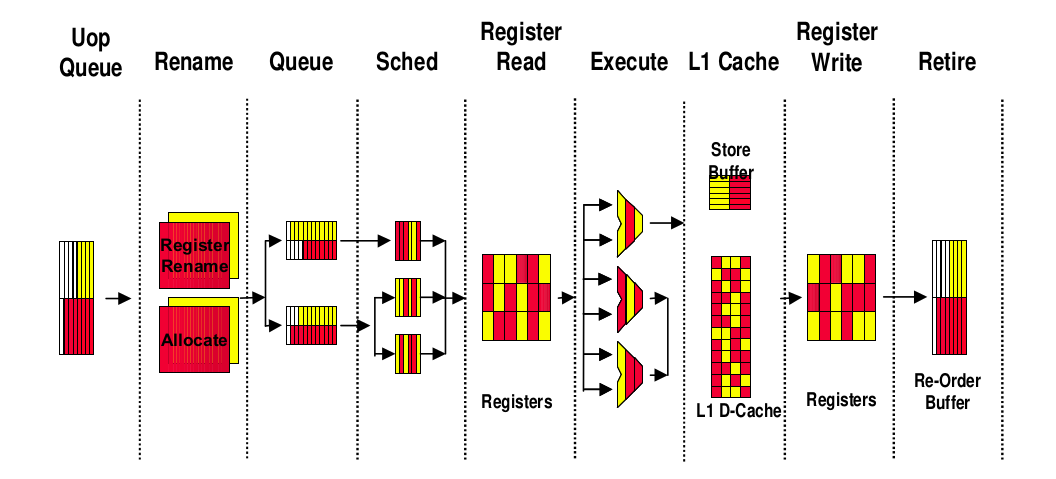

Одновременная многопоточность (Simultaneous multithreading, SMT) — это функция, позволяющая процессору одновременно обрабатывать команды из двух разных потоков. Но задавались ли вы когда-нибудь вопросом, как это работает? Как процессор отслеживает два потока и распределяет ресурсы между ними?

В статье я объясню, как устроена эта функция. Понимание внутреннего устройства SMT поможет вам решить, подходит ли она для ваших продакшен-серверов. Иногда SMT способна резко повысить производительность системы, но в некоторых случаях она приводит к замедлению. Знание подробностей позволит вам сделать правильный выбор.

Примечание: основная часть изложенного в статье относится к реализации SMT компании Intel, также называемой гипертредингом (hyper-threading). Она основана на научной статье компании, опубликованной в 2002 году.

Толстые слои легаси: как запускаются современные процессоры Intel

2023-04-20 в 8:16, admin, рубрики: 80386, 8086, x86, x86-64, Компьютерное железо, легаси, микрокод, Настольные компьютеры, Процессоры, процессоры intel

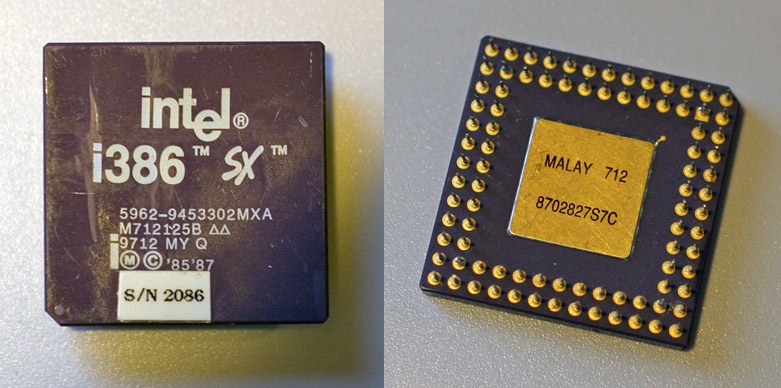

Центральные процессоры (CPU) не могут ничего сделать, пока им не скажут, что делать. Возникает очевидная проблема — как вообще заставить CPU что-то делать? Во многих CPU эта задача решается при помощи вектора сброса — жёстко прописанного в CPU адреса, из которого нужно начинать считывать команды при подаче питания. Адрес, на который указывает вектор сброса, обычно представляет собой какую-нибудь ROM или флэш-память, которую CPU может считать, даже если никакое другое оборудование ещё не сконфигурировано. Это позволяет производителю системы создавать код, который будет исполнен сразу же после включения питания, сконфигурирует всё остальное оборудование и постепенно переведёт систему в состояние, при котором она сможет выполнять пользовательский код.

Конкретная реализация вектора сброса в системах x86 со временем менялась, но, по сути, это всегда были 16 байтов ниже верхушки адресного пространства, то есть 0xffff0 на 20-битном 8086, 0xfffff0 на 24-битном 80286 и 0xfffffff0 на 32-битном 80386. По стандарту в системах x86 ОЗУ начинается с адреса 0, поэтому верхушку адресного пространства можно использовать для размещения вектора сброса с минимальной вероятностью конфликта с ОЗУ.

Читать полностью »

Intel наносит ответный удар

2020-10-04 в 18:51, admin, рубрики: 10-нм техпроцесс, intel, Компьютерное железо, Производство и разработка электроники, Процессоры, процессоры intel

После более чем десятилетнего превосходства Intel уступила своему главному конкуренту, AMD. Джереми Лэрд пытался разобраться, где Intel встала на ложный путь и чем ответит противнику.

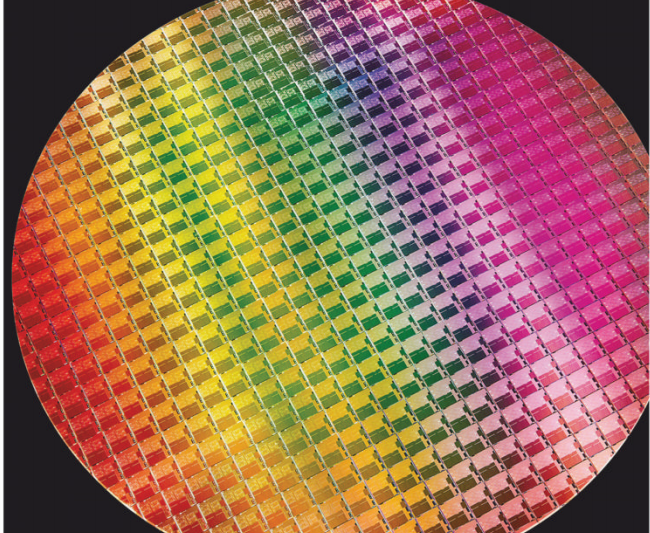

Так что же именно случилось с Intel? Когда-то безусловный лидер в производстве процессоров и микросхем сейчас уступает соперникам почти по всем возможным показателям. CPU от AMD оказались более продуманными, а технология производства от TSMC – эффективнее. Похоже, что Intel окончательно сбилась с пути.

Даже на рынке мобильных ПК, где производитель был абсолютным лидером не одно десятилетие, процессоры Intel уступили новым гибридным Renoir от AMD.

Дела обстоят настолько плохо, что Apple сообщила о планах разорвать отношения с производителем и начать выпускать собственные чипы на базе ARM. Хуже того, поговаривают, что сама Intel задумывается о партнёрстве с TSMC для выпуска отдельных видов продукции в будущем, в том числе и первой пользовательской видеокарты. В сущности, это может стать для корпорации полным унижением.Читать полностью »

В процессорах Intel нашли уже третью за год уязвимость ZombieLoad

2020-01-28 в 13:44, admin, рубрики: intel, атаки, информационная безопасность, Процессоры, процессоры intel, Софт, уязвимости

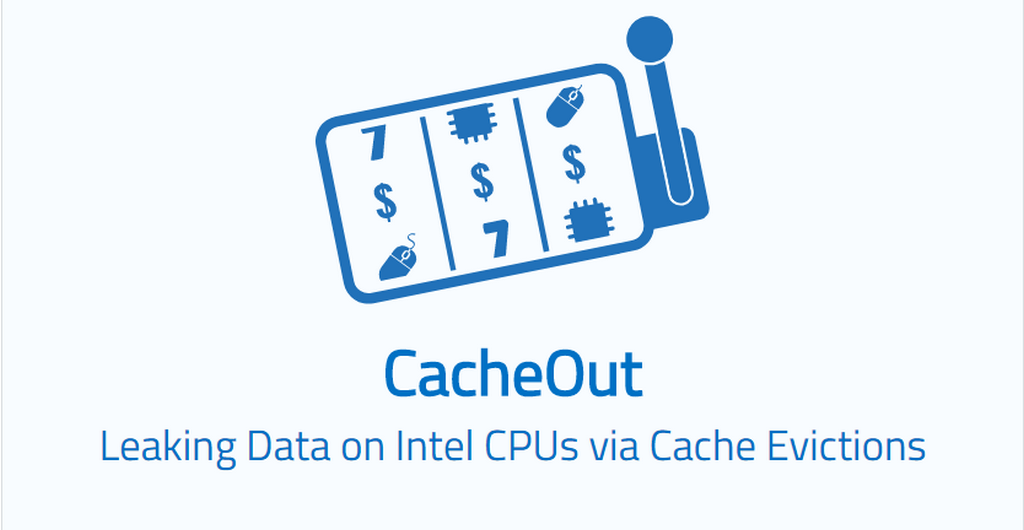

Сотрудники университетов Мичигана и Аделаиды выявили тотальную уязвимость процессоров Intel к атакам под условным названием CacheOut. Уязвимость же обозначили как CVE-2020-0549. Это уже третья по счету «дыра» подобного рода, которую нашли в процессорах компании за прошедший год.

Исследователи безопасности предполагают, что эта уязвимость присутствует во всех процессорах выпуска вплоть до четвертого квартала 2018 года. Более новые процессоры могут быть устойчивы к атакам CacheOut из-за более раннего патча Intel относительно похожей уязвимости. Атакам могут быть подвержены процессоры IBM и ARM. Читать полностью »

Процессоры Intel выплёвывают приватный ключ, если поиграть с напряжением

2019-12-16 в 11:56, admin, рубрики: aes-ni, CVE-2019-11157, Intel SGX, miran, Plundervolt, RSA-CRT, анклав, Блог компании Дата-центр «Миран», информационная безопасность, криптография, обновление BIOS, Производство и разработка электроники, Процессоры, процессоры intel Исследователи из трёх европейских университетов раскрыли детали первой известной атаки на SGX.

Исследователи из трёх европейских университетов раскрыли детали первой известной атаки на SGX.

Набор инструкций SGX (Software Guard eXtensions) позволяет приложению создавать анклавы — области в виртуальном адресном пространстве, защищённые от чтения и записи извне этой области другими процессами, включая ядро операционной системы. Анклавы изолированы на аппаратном и программном уровне: эта память физически отделена от остальной памяти процессора и зашифрована.

Атака Plundervolt (CVE-2019-11157) использует интерфейс ОС для управления напряжением и частотой процессора Intel — тот же интерфейс, который используется для разгона CPU при оверклокинге. Изменяя напряжение CPU, она за несколько минут извлекает данные из анклава, в том числе ключи шифрования.

Код демонстрационного эксплоита опубликован на GitHub. Уязвимые процессоры:

- Intel Core 6, 7, 8, 9 и 10 поколений

- Intel Xeon E3 v5 и v6

- Intel Xeon E-2100 и E-2200

Вдвое мощней за те же деньги! Intel Xeon E5 против E3-серии

2018-03-16 в 5:33, admin, рубрики: 1230v6, 1650v2, 2650v2, 2680v2, 3dmark, 7-zip, avx, cinebench, ddr3, ddr4, EX120.3-008LF, EX127.3-008LH, EX140.3-008LH, intel, MBD-X11SSH-F, MBD-X9SRL-F, PerformanceTest, sse, STSS Flagman, stss.ru, xeon, xeon e3, xeon e5, Блог компании STSS, бюджетный сервер, высокая производительность, купить сервер, производительность процессоров, процессоры intel, сервер, Серверная оптимизация, Системы Флагман, сравнение производительности, Тестирование IT-систем, тестирование процессоров Не так давно мы публиковали статью Сравнение производительности процессоров Intel разных поколений, в которой представлены результаты тестирования 8-ядерных процессоров Intel Xeon E5. С тех пор, по акции, было продано несколько сотен серверов на базе процессоров V1/V2, которые стали достойным аналогом E5-2620V4/2630V3 в таких задачах как: сервер баз данных, терминальный сервер, видеонаблюдение и пр. Но, к сожалению, модельный ряд был ограничен только 2-процессорными платформами, что накладывало дополнительную финансовую нагрузку при использовании 1-процессорных конфигураций. Большое количество запросов побудило нас разработать бюджетную модель 1-процессорного сервера/рабочей станции, которая должна существенно выигрывать по производительности у платформ на базе Xeon E3/Core i7, и при этом конкурировать с ними по цене.

Не так давно мы публиковали статью Сравнение производительности процессоров Intel разных поколений, в которой представлены результаты тестирования 8-ядерных процессоров Intel Xeon E5. С тех пор, по акции, было продано несколько сотен серверов на базе процессоров V1/V2, которые стали достойным аналогом E5-2620V4/2630V3 в таких задачах как: сервер баз данных, терминальный сервер, видеонаблюдение и пр. Но, к сожалению, модельный ряд был ограничен только 2-процессорными платформами, что накладывало дополнительную финансовую нагрузку при использовании 1-процессорных конфигураций. Большое количество запросов побудило нас разработать бюджетную модель 1-процессорного сервера/рабочей станции, которая должна существенно выигрывать по производительности у платформ на базе Xeon E3/Core i7, и при этом конкурировать с ними по цене.

Читать полностью »