Привет! Меня зовут Илья. Два года назад я присоединился к работе над мобильным клиентом IMAP. Ранние версии приложения долго загружали список писем и тратили большое количество трафика для обновления ящика. Встал вопрос об оптимизации работы с протоколом и о возможностях этого протокола вообще. О протоколе я не знал ничего и погрузился в чтение документации. Оказывается, все это время клиент использовал протокол напролом и совсем не учитывал особенности реализации. Эти особенности помогли ускорить загрузку почты в 2 — 3 раза. О том что такое IMAP и какие есть фишки для его оптимизации дальше в моей статье.Читать полностью »

Рубрика «протоколы» - 2

Gotta go fast. Быстрая синхронизация писем по IMAP

2020-03-19 в 12:46, admin, рубрики: imap, IT-стандарты, rfc, оптимизация, почта, протоколыТрёхпроходные протоколы

2019-11-14 в 15:07, admin, рубрики: защита информации, информационная безопасность, криптографические протоколы, криптография, протоколы, учебник, учебное пособиеДанный текст будет являться одной из переписанных глав для учебного пособия по защите информации кафедры радиотехники и систем управления, а также, с этого учебного кода, кафедры защиты информации МФТИ (ГУ). Полностью учебник доступен на github (см. также draft releases). На Хабре планирую выкладывать новые «большие» куски, во-первых, чтобы собрать полезные комментарии и замечания, во-вторых, дать сообществу больше обзорного материала по полезным и интересным темам.

Предыдущие темы:

- Криптографические протоколы: определения, запись, свойства, классификация, атаки

- Протоколы распространения ключей на симметричных шифрах

Если между Алисой и Бобом существует канал связи, недоступный для модификации злоумышленником (то есть когда применима модель только пассивного криптоаналитика), то даже без предварительного обмена секретными ключами или другой информацией можно воспользоваться идеями, использованными ранее в криптографии на открытых ключах. После описания RSA в 1978 году, в 1980 Ади Шамир предложил использовать криптосистемы, основанные на коммутативных операциях, для передачи информации без предварительного обмена секретными ключами. Если предположить, что передаваемой информацией является выработанный одной из сторон секретный сеансовый ключ, то в общем виде мы получаем следующий трёхпроходной протокол.

Читать полностью »

Dat — что это за протокол, и кто его использует

2019-08-03 в 10:06, admin, рубрики: Dat, IT-стандарты, vas experts, Блог компании VAS Experts, обмен данными, протоколы, хранение данныхГоворим о принципах работы этого P2P-протокола и проектах, построенных на его основе.

Пользователи Google перешагнули 25% рубеж по количеству IPv6-соединений

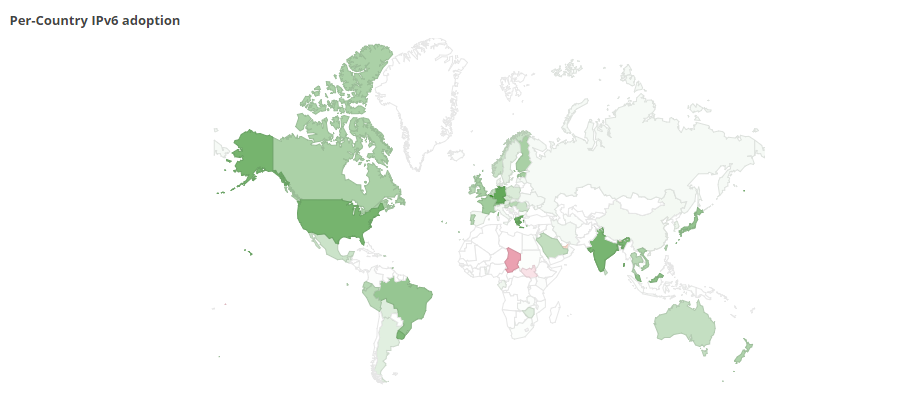

2018-10-15 в 11:19, admin, рубрики: CrossOver, Google, IPv6, Блог компании Crossover, инфраструктура интернета, прогресс ipv4, протоколы, сетевая инфраструктура, Сетевое оборудование, сетевые адреса, сетевые протоколы, Сетевые технологииПозавчера, 13 октября 2018 года, состоялось достаточно знаменательное событие. Согласно открытой статистике Google, общее количество IPv6-соединений с серверами компании превысило 25%. Сейчас эта цифра составляет 25,04%. Учитывая массовость Google и присутствие компании на всех крупных рынках кроме Китая, эту статистику можно назвать «умеренно релевантной» и на ее основе утверждать, что мир постепенно движется к переходу на прокол IPv6 с IPv4, адресов которого уже серьезно не хватает.

Карта распространенности IPv6-подключений

Самыми активными странами по использованию протокола IPv6 являются Германия (39,14%), Греция (36,53%) и США (34,23%). С небольшим отставанием за этой тройкой идут Индия (33,51%), Уругвай (32,45%) и Малайзия (28,89%). А вот очевидная для всех инноваторская Япония позади этих стран с показателем в ~26,72%. Еще можно выделить Канаду, Францию, Финляндию, Бразилию, Перу, Саудовскую Аравию и даже Эквадор. А вот на территориях за пределами Европы и обеих Америк дела обстоят значительно хуже. На территории СНГ IPv6 почти не используется (<1% соединений).

Читать полностью »

Объяснение протокола SRTP

2018-06-04 в 10:10, admin, рубрики: javascript, srtp, WebRTC, Блог компании Voximplant, информационная безопасность, Программирование, протоколы, Разработка веб-сайтов

Протокол SRTP (Secure Real-time Transport Protocol) это система безопасности, которая расширяет протокол RTP (Real-time Transport Protocol) набором защитных механизмов.

WebRTC использует DTLS-SRTP для шифрования, аутентификации и целостности сообщений, а также для защиты от атак повторного воспроизведения. Это дает конфиденциальность за счет шифрования RTP-нагрузки и проверки подлинности. SRTP это один из компонентов для безопасности, он очень удобен для разработчиков, которые ищут надежное и безопасное API. Но что такое SRTP и как оно работает?

Читать полностью »

Network-дайджест: 20 материалов о сетях, протоколах и битве за Net Neutrality

2018-03-31 в 17:24, admin, рубрики: vas experts, Блог компании VAS Experts, дайджест, протоколы, Разработка систем связи, сетевой нейтралитетВ нашем тематическом дайджесте мы собрали статьи из корпоративного блога VAS Experts, посвященные теории организации сетей, законодательству и разным видам интернет-протоколов. Их мы дополнили постами из нашего блога на Хабре: о сетевом нейтралитете и блокировках.

Четыре факта о memcached-амплификации

2018-03-29 в 8:02, admin, рубрики: 11211, ddos, memcached, Qrator Labs, амплификация, Блог компании Qrator Labs, информационная безопасность, протоколы, Сетевые технологии

Это перевод оригинальной публикации Артема ximaera Гавриченкова «Undestanding the facts of memcached amplification attacks», опубликованной в блоге APNIC (Азиатско-Тихоокеанский сетевой информационный центр).

Неделя с 25 февраля по 3 марта была высокоинтенсивной с точки зрения memcached-амплифицированных DDoS-атак во всех уголках мира, то есть в интернете.

Тем не менее, давайте еще раз повторим все то, что мы знаем об амплифицированных атаках, в качестве фактов.

Факт номер один: Амплификаторы были, есть и будут есть

NTP (Network Time Protocol) был первым протоколом, злонамеренно использованным в качестве амплификатора (усилителя) DDoS-атак еще в 2013 году. Тысячи и сотни тысяч NTP-серверов к тому моменту были развернуты по всей сети, так что использование данного вектора амплификации было вполне выгодно злоумышленникам. И NTP давал такую возможность, что вылилось в волну амплифицированных NTP DDoS-атак. В начале 2014 года на какое-то время NTP в качестве главного амплификатора стал даже популярнее протокола DNS (Domain Name System).

Читать полностью »

Тучные протоколы (fat protocols) в блокчейне

2017-11-13 в 6:45, admin, рубрики: децентрализованные системы, Криптовалюты, протоколы, терминология, токены, финансыВ начале августа 2017 года Joel Monegro, будучи штатным работником инвестфонда Union Square Ventures (около $1 млрд. в управлении) изложил свои размышления по поводу доходности уровней в стеке технологий, создаваемых на блокчейнах. Даже термин для них придумал — тучные протоколы. Примерно через два дня он основал собственный инвестфонд в криптотехнологии и пропал из раздела "about" на сайте, в общем, изобрёл термин и изобрёл, а гений он или так — время покажет.

Важно, что термин прижился в финансовой криптотусовке. Нам кажется, заслуженно. Давайте же поближе познакомимся с криптомемасиком fat protocols.Читать полностью »

Протокол электронного голосования: мой вариант

2017-08-11 в 7:37, admin, рубрики: выборы, голосование, информационная безопасность, криптография, протоколы, системы голосованияНаблюдение за выборами в различных странах, осложнёнными различными скандалами вокруг подтасовок, каждый раз заставляет задуматься: почему столь важное событие, легитимность которого столь необходимо защитить, использует механизмы защиты многовековой давности? Особенно это странно, учитывая то, что схему для голосования, пусть и далеко не идеальную, но значительно лучшую, чем текущая, может придумать даже человек, разбирающийся в криптографии на начальном уровне. Так уж совпало, что я отношу себя именно к таким людям, поэтому я подумал: почему бы не попробовать?

На хабре уже публиковался ряд статей о электронных выборах (раз, два, три), однако я не нашёл проработанного и отвечающего основным требованиям протокола. Так что встречайте: мой вариант протокола электронного голосования.

Читать полностью »

Особенности протокола в IO играх

2017-03-08 в 6:46, admin, рубрики: mmo игры, протоколы, разработка игрДопустим, вы хотите создать IO игру. Что-то похожее на agar.io, slither.io и тысячи их.

Механика таких игр обычно относительно проста и интерес достигается за счет эпических битв между большим количеством реальных игроков.

Родоначальником жанра является agar.io

Многие знают, что в таких играх используется websocket.

И ничего сложного нет в том, чтобы создать свой протокол над ним.

Я так думал, когда примерно год назад мы начинали проект космического шутера в этом стиле.

Сейчас я так не думаю.

Читать полностью »