Добавляемая автоматически подпись в письмах является распространенной мерой безопасности. В исходящих электронная письмах такая подпись может уведомлять получателя о различных юридических нюансов, касающихся содержимого письма, а во входящих электронных письмах автоматически добавляемая подпись может содержать различные напоминания о мерах безопасности, которые нужно соблюдать при работе с почтой из внешних источников. В данной статье мы расскажем о том, как администратор Carbonio может добавить принудительную подпись не только в исходящие, но и во входящие электронные письма.

Рубрика «подпись»

Автоматическая подпись во входящих и исходящих письмах в Carbonio

2024-12-04 в 10:30, admin, рубрики: carbonio, carbonio ce, zextras, подпись, подпись в e-mail, почтовый сервер, электронная почтаДрайвер подмены сертификатов

2017-05-17 в 14:13, admin, рубрики: driver, Драйвер, подпись, разработка под windows, сертификатВступление

Authenticode (Аутентификация) является форматом цифровой подписи, который используется, чтобы определить издателя и целостность двоичных файлов программного обеспечения. Authenticode основан на стандартах криптографии с открытым ключом (PKCS) и использует X.509 v3 сертификаты, чтобы связать Authenticode-подписанный файл с идентификационными данными издателя программного обеспечения.

Одно важное использование подписей Authenticode – это подпись PE файлов, которые включают .exe, .dll и .sys файлы.

Подпись исполняемых файлов

Создание тестового сертификата

Для нашей работы сначала мы создадим тестовый сертификат с открытым и закрытым ключом. Для этого предварительно необходимо установить Microsoft Windows SDK for Windows 7. Данный пакет содержит два необходимых файла для создания сертификата:

- Makecert.exe

- Pvk2pfx.exe

Запускаем командную строку и переходим в директорию с установленным SDK:

- cd "C:Program FilesMicrosoft SDKsWindowsv7.0Abin"

Создаем сертификат и файл с закрытым ключом:

- makecert -sv "Vladimir Ivanov.pvk" -n "cn=Vladimir Ivanov" "Vladimir Ivanov.cer" -b 01/01/2017 -e 01/01/2020 -r

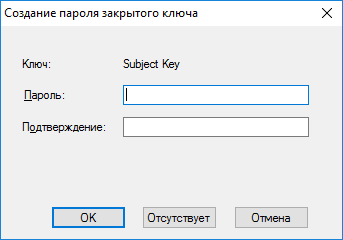

Здесь же указываем имя сертификата, а также начало и окончание срока его действия. В процессе создания закрытого ключа Вас попросят ввести пароль:

В нашем случае рекомендуется не вводить пароль, оставив его пустым. Нажмите кнопку «Отсутствует».

Читать полностью »

«Подводные камни» простой электронной подписи

2016-10-31 в 5:59, admin, рубрики: ECM/СЭД, есиа, Законодательство и IT-бизнес, подпись, простая электронная подпись, Терминология IT, Управление e-commerce, электронная подпись, электронный договор, электронный документ, электронный документооборотПоводом для написания данной статьи стали многочисленные обсуждения, происходившие между заинтересованными лицами при реализации проектов, включающие функциональность простой электронной подписи (ПЭП). Понятие ПЭП оказалось размытым, количество интерпретаций о том, как подписывать документы ПЭП, было кратно количеству заинтересованных лиц. Статья преследует цель систематизации решений, применяемых в информационных системах для подписания документов ПЭП, с точки зрения действующего законодательства.

Что есть подпись. От капли крови до ЭЦП

2016-08-31 в 9:39, admin, рубрики: Блог компании «МегаФон», информационная безопасность, подпись, эдо мегафон, электронная цифровая подпись, эцп

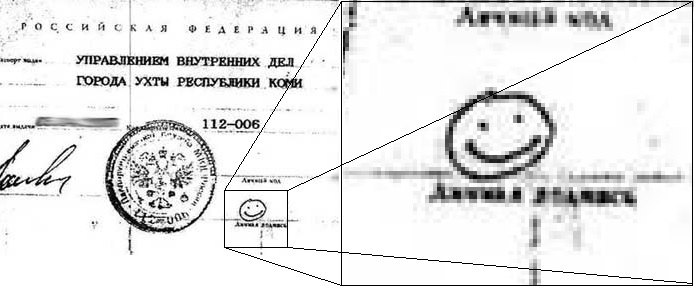

Да, это смайлик. Человек использует смайлик в качестве личной подписи.

Ходит легенда, что раньше, чтобы совершить сделку, достаточно было «дать слово» и «ударить по рукам». Сегодня, порой, можно услышать, что и подпись, и печать ничего не значат.

Информационные технологии спешат на помощь и чтобы хоть как-то упорядочить процесс идентификации и скрепления сделок пытаются ввести электронную цифровую подпись. А совсем скоро всем вошьют чип в каждой симке будет ЭЦП и можно будет заключать сделки без паспорта физического присутствия. Ну, а если потерял телефон, то и квартиру потерял (шутка).

Секретная лаборатория «MegaLabs» от МегаФона давно проводит эксперименты по «скрещиванию» ЭЦП и sim-карты. Представляем вашему вниманию немного истории «подписей».

Читать полностью »

Извлечение ключа из токена с неизвлекаемым ключом

2016-07-25 в 5:50, admin, рубрики: jacarta гост, информационная безопасность, ключ, криптоарм, криптография, криптопро, подпись, рутокен эцп, сертификат, системное программирование, эцп

Довольно часто при оформлении сертификатов ключей электронной подписи можно наблюдать навязчивый пиар токенов с неизвлекаемым ключом. Продавцы из удостоверяющих центров уверяют, что, купив у них СКЗИ КриптоПРО CSP и токен с неизвлекаемым ключом (Рутокен ЭЦП или JaCarta ГОСТ), мы получим сертифицированные СКЗИ, обеспечивающие 100%-ную защиту от кражи ключей с токена. Но так ли это на самом деле? Для ответа на этот вопрос проведем простой эксперимент… Читать полностью »

ASN1js и PKIjs — год после создания

2015-04-13 в 4:01, admin, рубрики: asn.1, CRL, ECC, javascript, ocsp, PKI, rsa, Suite B, TSP, X.509, информационная безопасность, подпись, шифрование, метки: ASN.1, JavaScript, PKIПочти год назад я рассказал о новых библиотеках PKIjs и ASN1js. Пришло время рассказать о развитии этих библиотек. Для ASN1js за это время были сделаны в основном «косметические» изменения. Из существенных изменений можно заметить только возможность конвертации любых объектов ASN.1 в JSON формат. А вот с PKIjs произошли более существенные перемены.

Итак, текущие основные особенности PKIjs:

- Полная поддержка Web Cryptography API;

- Ограниченная возможность использования как в iPhone (через использование Safari), так и в Android приложениях (Google Chrome);

- Расширилось количество примеров. В частности, добавились примеры использования PKIjs для проверки подписей в PDF файлах и для проверки подписей в S/MIME;

- Использование всех алгоритмов подписи из Web Cryptography API:

- RSASSA-PKCS1-v1_5 (PKCS#1 v1.5);

- RSA-PSS (PKCS#1 v2);

- ECDSA (подпись на ECC, Elliptic Curve Cryptography);

- Первая реализация «certificate chain verification engine» (верификация цепочки сертификатов) на чистом JavaScript и проходящая основные тесты NIST;

- Первая и пока единственная реализация «Suite B» для подписи и шифрования данных в виде CMS (Cryptographic Message Syntax) в «open-source» на чистом JavaScript;

- Подпись CMS с помощью ECDSA;

- Шифрование с применением схем «ephemeral-static» ECDH;

- Использование AES-CBC и AES-GCM;

- Использование расширенного списка алгоритмов хеширования: от SHA-1 до SHA-512;

- Возможность создания зашифрованных сообщений на основе использования пароля с использованием алгоритмов серии AES;

Адам Лэнгли объяснил причины бага в iOS: лишняя строчка кода поломала всю безопасность

2014-02-22 в 14:48, admin, рубрики: iOS, OS X, SSL, TLS, баг, информационная безопасность, криптография, ненормальное программирование, подпись, сертификат, шифрование, метки: iOS, OS X, SSL, TLS, баг, подпись, сертификат, шифрованиеВчера компания Apple выпустила обновление безопасности iOS 7.0.6 для iPhone 4 и более поздних моделей, iPod touch 5-го поколения и iPad 2+. Одновременно выпущен аналогичный патч 6.1.6 для iPhone 3GS и iPod touch 4-го поколения.

Обновление закрывает уязвимость CVE-2014-1266, которая позволяет злоумышленнику из «привилегированной позиции в сети» перехватывать и модифицировать пакеты в сессиях, защищённых SSL/TLS. Речь идёт о MiTM-атаке с подменой трафика.

В лаконичном пояснении Apple говорит, что при установке защищённого соединения по SSL/TLS система не способна определить аутентичность соединения. Проблему решили путём «добавления недостающих этапов валидации».

Читать полностью »

Как подписать JAVA апплет

2013-11-07 в 9:25, admin, рубрики: applet, java, security, подпись, метки: applet, java security, security, подпись Привет, любимый читатель.

Сегодня ты узнаешь как подписать JAVA апплет. Для начала скажу, что JAVA апплеты имеют ограниченную функциональность, пока они не подписаны. Например, неподписанные апплеты не могут:

- взаимодействовать с локальной файловой системой клиента;

- устанавливать сетевые соединения с другими серверами;

- взаимодействовать с буфером обмена клиента;

- некоторые другие.

Юридически законная подпись документов, не выходя из Gmail

2013-01-18 в 9:23, admin, рубрики: Dura Lex, gmail, подпись, электронная подпись, метки: подпись, электронная подписьHelloSign for Gmail — простое и удобное расширение к Chrome, чтобы ставить автограф на приходящие по электронной почте документы. Раньше нужно было распечатать документ, расписаться, отсканировать документ с подписью. Теперь процедура максимально упрощается: достаточно нажать кнопку Sign, которая появилась в интерфейсе.

За несколько секунд вы можете вставить свою подпись в документ.