Получить биткоины становится всё проще — куда труднее сберечь их от хакеров, лопнувших бирж и простой утери. Эти восемь простых советов помогут вам в новом году чувствовать себя увереннее насчёт сохранности — особенно сейчас, когда они вновь так подорожали.

Рубрика «пароли» - 6

Полезная напоминалка: как не потерять биткоины в 2017 году:

2017-01-27 в 10:19, admin, рубрики: hashflare, безопасность, биткоин, Блог компании HashFlare, Криптовалюты, пароли, перевод, финансыУправление проверкой личности с помощью Windows Hello для бизнеса

2016-11-09 в 14:17, admin, рубрики: microsoft, microsoft passport, security, windows, windows hello, Блог компании Microsoft, информационная безопасность, пароли, пароли windows, системное администрированиеДелимся с вами обзорным материалом про службу Windows Hello, обеспечивающую двухфакторную проверку на Windows 10. Также вы узнаете, чем она будет полезна для крупных компаний, почему стоит выбирать PIN-код, а не пароль и как её настроить.

Хранение пользовательских паролей в Google Chrome на Android

2016-10-12 в 14:04, admin, рубрики: android, Google Chrome, информационная безопасность, пароли, Разработка под android

Привет! Я молодой разработчик, специализирующийся на Android-разработке и информационной безопасности. Не так давно я задался вопросом: каким образом Google Chrome хранит сохраненные пароли пользователей? Анализируя информацию из сети и файлы самого хрома (особенно информативной была эта статья), я обнаружил определенные сходства и отличия в реализации сохранения паролей на разных платформах, и для демонстрации написал приложения для извлечения паролей из Android версии браузера.

Читать полностью »

Проблема “admin:password”: стандартные пароли помогли создать ботнет из почти 400 000 IoT-устройств

2016-10-05 в 8:27, admin, рубрики: IoT, Блог компании Positive Technologies, ботнеты, информационная безопасность, пароли, стандартные пароли, уязвимостиВ начале октября в сети был опубликован код составляющих крупного IoT-ботнета Mirai. Сообщалось, что в ботнет главным образом входят IoT-устройства, в том числе видеокамеры и DVR, а общий его размер на пике достигал почти 400 000 девайсов, c помощью которых злоумышленники могут осуществлять крайне мощные DDoS-атаки.

Скриншот форума Hackforums, на котором было опубликовано сообщение со ссылками на исходный код ботнета

Известно как минимум о двух крупных атаках с применением Mirai — сначала жертвой атакующих стал журналист Брайан Кребс, сайт которого подвергся DDoS мощностью около 620 Гбит/с, а затем французский хостинг-провайдер OVH испытал еще более мощный DDoS мощностью 1 Тб/с.

При этом логика распространения ботнета и заражения устройств, проанализированная экспертами Positive Technologies, говорит о том, что целью его создателей были не цифровые камеры или IoT. Вместо этого, они фокусировались на поиске подключенных к интернету устройств с установленными стандартными паролями — в итоге в ботнет легко могли попасть и обычные домашние компьютеры, серверы и роутеры. Читать полностью »

Security Week 39: взлом Yahoo, брутфорс бэкапов iOS 10, макромалварь скрывается от исследователей

2016-09-30 в 13:01, admin, рубрики: ios10, klsw, Yahoo!, Блог компании «Лаборатория Касперского», информационная безопасность, макросы, пароли Что случилось с Yahoo? Как любит писать британское издание The Register, у Yahoo! на! прошлой! неделе! украли! полмиллиарда! паролей! (новость! официальное! заявление! Yahoo!) В предыдущей серии я кратко упомянул это событие, посчитав его масштабным, но не настолько значимым, чтобы дополнительно растекаться мыслью по древу. Ан нет. И дело не в том, что украли очень много паролей: предположительно взлом инфраструктуры Yahoo! случился! (вот, опять) в 2014 году, а сейчас базы поступили в свободную продажу в дарквебе. На фоне других взломов количественные характеристики хака впечатляют, но все же давно в курсе, что парольная защита — устаревший и неэффективный инструмент.

Что случилось с Yahoo? Как любит писать британское издание The Register, у Yahoo! на! прошлой! неделе! украли! полмиллиарда! паролей! (новость! официальное! заявление! Yahoo!) В предыдущей серии я кратко упомянул это событие, посчитав его масштабным, но не настолько значимым, чтобы дополнительно растекаться мыслью по древу. Ан нет. И дело не в том, что украли очень много паролей: предположительно взлом инфраструктуры Yahoo! случился! (вот, опять) в 2014 году, а сейчас базы поступили в свободную продажу в дарквебе. На фоне других взломов количественные характеристики хака впечатляют, но все же давно в курсе, что парольная защита — устаревший и неэффективный инструмент.

Интересно то, как Yahoo и другие реагировали на данный инцидент. В процессе обсуждения взлома вскрылось много интересных деталей, исследователи обратили внимание на нынешнее состояние инфраструктуры, видимой со стороны, и признали, что там все не так хорошо, как хотелось бы (новость этой недели). В утекшей базе помимо паролей хранились номера телефонов и другая личная информация, а часть паролей была захеширована признанным ненадежным алгоритмом MD5.

Но самое интересное в этой истории — последствия киберинцидента для крупной и публичной компании. Возникли справедливые упреки в том, что в самой Yahoo могли знать об инциденте, и скрывали эту информацию (последнее могло произойти и по миллиону уважительных причин). Позавчера New York Times со ссылкой на анонимных инсайдеров сообщила, что в компании банально экономили на средствах безопасности, включая системы обнаружения взлома.

Список предыдущих серий тут.

Читать полностью »

Проверка паролей пользователей домена Windows на стойкость к атаке по словарю без компрометации пароля

2016-09-21 в 11:07, admin, рубрики: аудит безопасности, информационная безопасность, паролиДобрый день, коллеги. Хочу рассказать о полученном мной интересном опыте. Может быть кому-то пригодится.

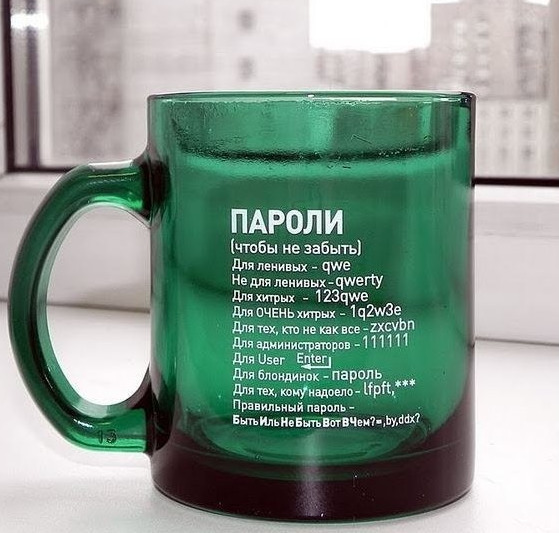

В современном мире пароли используются повсеместно. На корпоративном компьютере, на личном телефоне и планшете, в почте и т.д. И казалось бы всем уже неоднократно объяснялось, что пароль должен быть стойким. Показывались рекомендации, что пароль не должен содержать личные данные, словарные слова, простые комбинации и т.д. Но тем не менее, еще множество людей продолжают использовать простые пароли. Что является не только нарушением требований безопасности, но представляет серьезную опасность как личным так и корпоративным данным.

Соответственно, возникает задача с помощью подручных средств, без установки сложного ПО, проверить пароли пользователей домена на стойкость к атаке по словарю. При этом, нужно сохранить конфиденциальность паролей. Т.е. чтобы проверяющий не видел пароли в открытом виде, но при этом мог однозначно сказать, что пароль является словарным словом.

В связи с тем, что у нас домен построен на базе Microsoft Windows, для решения этой задачи было решено сравнивать хеши паролей пользователей домена с хешами словаря. В целом такой подход можно применить к хешам из любых систем. Изменятся только методы получения хешей пользователей.

Читать полностью »

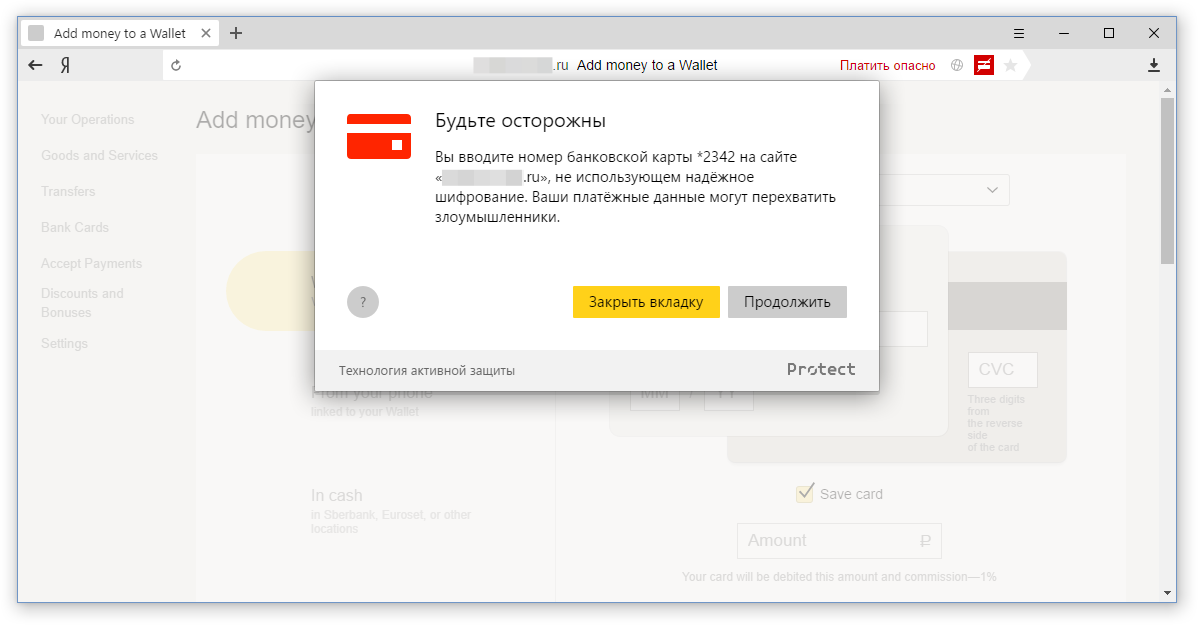

От черного списка до машинного обучения. Антифишинг в Яндекс.Браузере

2016-09-13 в 9:12, admin, рубрики: safe browsing, банковские карты, Блог компании Яндекс, браузеры, информационная безопасность, Компьютерное зрение, машинное обучение, пароли, фишинг, яндекс, яндекс.браузерЗлоумышленники, специализирующиеся на воровстве паролей, номеров банковских карт и прочей личной информации, появились еще в прошлом веке и с тех пор их число только растет. Согласно отчету Лаборатории Касперского, от 9% до 13% их пользователей в России сталкиваются с фишингом. Ежегодно в мире фишинг и другие формы кражи личных данных наносят ущерб в $5 млрд, согласно оценкам Microsoft. Это в целом соответствует нашим наблюдениям и объясняет, почему в любом более-менее популярном браузере есть защита от фишинга, основанная на «черных списках». В Яндекс.Браузере она тоже есть. Казалось бы, зачем изобретать что-то еще?

Safe Browsing

Самое очевидное решение для защиты пользователей – это использование готовой базы со списком фишинг-сайтов. Проверяем по «черному списку» посещаемые страницы и предупреждаем, если нашлось совпадение. На этой идее и основана защита с использованием технологии Safe Browsing, которая работает в Яндекс.Браузере с момента его появления.

В сети опубликовали базу из 98 млн учетных записей Rambler

2016-09-06 в 10:36, admin, рубрики: информационная безопасность, информация, пароли, персональные данные, Рамблер, слив

В распоряжение ресурса leakedsource.com, специализирующегося на информационной безопасности, попала база учетных записей от сервиса Rambler.ru, которая была украдена злоумышленниками еще в 2012 году. Предоставил ее пользователь daykalif@xmpp.jp~~pobj, который также ответственнен за публикацию базы аккаунтов last.fm.

Каждая из 98 167 935 учетных записей содержит логин пользователя, его пароль и еще некоторую информацию. Отдельно стоит отметить, что пароли не зашифрованы и хранятся в виде обычного текста. Самыми популярными паролями базы оказались «asdasd» «asdasd123» и, конечно, «123456».

Читать полностью »

Постоянная смена паролей не такая уж и хорошая затея

2016-08-08 в 9:59, admin, рубрики: password, qwerty123, информационная безопасность, криптография, мозг, пароли, пасс-менеджеры, политика безопасности Многие из нас, работая в технологических компаниях различного масштаба не раз сталкивались с не самой комфортной политикой со стороны службы безопасности. И если ключ-карты, учет рабочего времени и мониторинг сетевой активности являются нормой, при условии, что компании есть что скрывать от конкурентов, то постоянная смена паролей — мероприятие весьма утомительное.

Многие из нас, работая в технологических компаниях различного масштаба не раз сталкивались с не самой комфортной политикой со стороны службы безопасности. И если ключ-карты, учет рабочего времени и мониторинг сетевой активности являются нормой, при условии, что компании есть что скрывать от конкурентов, то постоянная смена паролей — мероприятие весьма утомительное.

Данное явление дошло до всех в различный период. Автор столкнулся в этой модой среди безопасников в уже далековатом 2013 году. Как гром среди ясного неба всю организацию оглушила новость: «в течении двух недель вы должны поменять пароли, а в дальнейшем его смена будет проводиться в принудительном порядке каждые три месяца». И я скажу вам, что это еще не слишком короткий период. В другой компании админ-самодур, иначе не назвать, который также выполнял и роль «службы безопасности» установил срок смены пароля в один месяц. Приятнее всего было, кстати, уйти в отпуск или на больничный и вернуться из него к заблокированной учетке (VPN отказывались давать даже под угрозой пыток), но это уже лирика.

Для тех, кто пользовался pass-менеджерами типа KePass, это было не так уж и страшно, но та часть сотрудников, что помнила свои пароли наизусть, была немного (на самом деле много) опечалена.

Читать полностью »

Пастильда — открытый аппаратный менеджер паролей

2016-07-14 в 11:05, admin, рубрики: keepass, pastilda, Блог компании Третий пин, информационная безопасность, криптография, менеджер паролей, пароли, хранение паролейНемало заметок и обсуждений посвящены непростому вопросу безопасного хранения паролей, тема интересная и, похоже, актуальной будет ещё долго. Существуют различные программные решения для хранения паролей, о них довольно часто пишут на Хабре (например тут и вот тут), однако многим из них, как нам кажется, в той или иной степени свойственны следующие недостатки:

- закрытый код снижает доверие и вероятность оперативного устранения уязвимостей

- для автозаполнения нужно ставить дополнительный софт

- после ввода мастер-пароля вся база открыта и доступна, в том числе для вредоносного ПО, что особенно актуально на недоверенных устройствах

- использование мобильных приложений для хранения паролей все равно подразумевает ручной ввод с клавиатуры, например когда требуется залогиниться на стационарном ПК

- автозаполнение невозможно в некоторых случаях (в bios, консоли)

Мы пришли к выводу, что наиболее удобным решением будет простой и недорогой девайс, позволяющий аппаратно хранить и вводить логины/пароли на любые устройства, без установки какого-либо ПО.

Читать полностью »