Оказывается, судоходные маршруты подвержены серьезному риску со стороны хакеров: устаревшие ИТ-системы на борту кораблей в сочетании с современными IoT-устройствами дают кибер-преступникам шансы на успех.

Читать полностью »

Оказывается, судоходные маршруты подвержены серьезному риску со стороны хакеров: устаревшие ИТ-системы на борту кораблей в сочетании с современными IoT-устройствами дают кибер-преступникам шансы на успех.

Читать полностью »

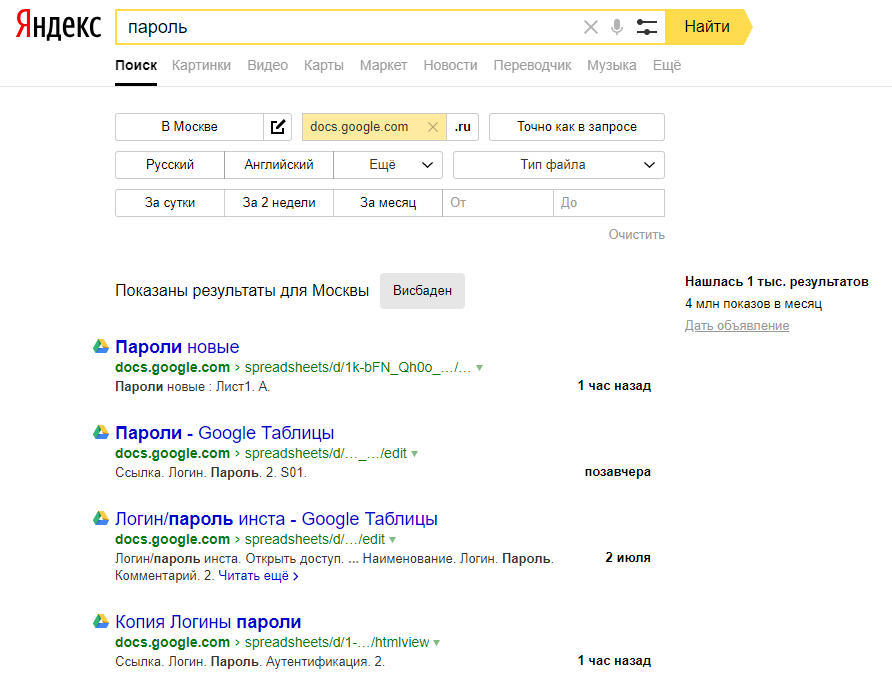

Только что стало известно что Яндекс начал индексировать Google Документы в числе которых есть и документы с паролями, личными данными и т.д.

Рекомендуется всем проверить настройки доступа своих Google Документов.

Сегодня посмотрим, как лучше всего хранить пароли в базе данных и как известные платформы решают эту задачу.

Читать полностью »

3 мая Twitter попросил всех своих пользователей сменить пароль (новость). Причиной тому была не хакерская атака, как это обычно бывает, а некий глюк в системе регистрации событий. Снаружи пароли были не видны, но из-за неправильной настройки в лог они записывались в открытом виде.

3 мая Twitter попросил всех своих пользователей сменить пароль (новость). Причиной тому была не хакерская атака, как это обычно бывает, а некий глюк в системе регистрации событий. Снаружи пароли были не видны, но из-за неправильной настройки в лог они записывались в открытом виде.

Проведенное компанией внутреннее расследование исключило возможность неправомерного использования открыто хранящихся паролей кем-либо — неважно, сотрудником компании или третьим лицом. По данным Reuters, во внутренние логи в течение нескольких месяцев успели записать пароли более чем 330 миллионов пользователей.

Читать полностью »

У нашего заказчика есть интернет-портал и пользователи, данные которых заведены в домене. Доступ в личный кабинет — по паролю, а где пароль, там и людская забывчивость.

У нас уже была страница смены пароля, но механизм работы был не оптимальным. Вот как всё происходило. Пользователь оставлял заявку в домене на смену пароля. В ответ система, в свою очередь, оставляла заявку, которую администратор обрабатывал вручную. Он генерировал пароль в домене, после чего приписывал его в заявке. Пользователю приходило email-уведомление: “Ваш пароль изменён на такой”.

Нас смущали три момента:

И ещё был психологический момент: система создавала такие сложные пароли, что их было сложновато запомнить, оставалось только где-то записать.Тоже небезопасно. Зато такой пароль очень просто забыть. Можем предположить, что это обстоятельство тоже влияло на количество заявок на смену пароля.

Итак, стало понятно, что механику смены пароля пора изменить.

Зачастую, одно из первых архитектурных решений, принятых в начале разработки вашего сайта — будет использование email + password для авторизации пользователя. Эта связка прочно засела в наши головы, и мы уже на задумываемся, зачем мы заставляем людей придумывать пароль. Мы привыкли так делать.

Но давайте подумаем, возможно, вашим пользователям не нужны пароли.

Одно из возможных решений, это использовать OAuth 2.0, но не у всех пользователей может быть аккаунт в социальной сети и желание его использовать на вашем ресурсе.

Но как-же тогда избавиться от пароля? На этот вопрос, я и попробую ответить в статье.

Примечание переводчика: Автор статьи — эксперт по социотехнической безопасности (Sociotechnical Security Researcher) в Национальном центре кибербезопасности Великобритании (NCSC), подразделении Центра правительственной связи (GCHQ), который отвечает за ведение радиоэлектронной разведки и обеспечение защиты информации органов правительства и армии.

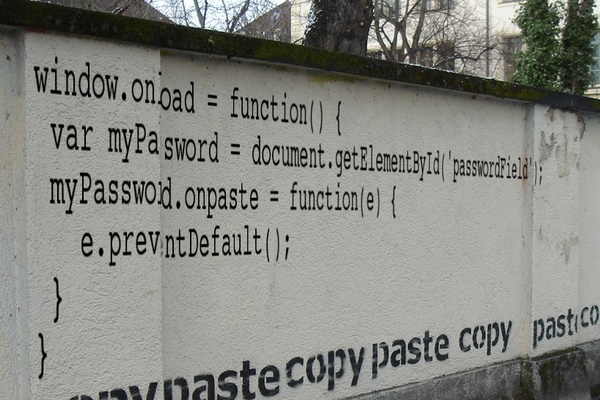

В твиттере нам часто присылают примеры сайтов, которые блокируют вставку пароля из буфера обмена. Почему сайты так поступают? Разгорелась дискуссия — и большинство спорщиков обращает внимание на то, что это сильно раздражает.

Так зачем организации это делают? Часто они не дают никаких объяснений, но если всё-таки дают, то говорят о «безопасности». NCSC не думает, что эти опасения обоснованы. Мы считаем, что блокировка вставки паролей (БВП) — это плохая практика, которая ухудшает безопасность. Мы считаем, что пользователям следует разрешить вставлять пароли.

Читать полностью »

Я расскажу о такой проблеме, как хеширование паролей в веб-сервисах. На первый взгляд кажется, что тут все «яснопонятно» и надо просто взять нормальный алгоритм, которых уже напридумывали много, написать чуть-чуть кода и выкатить все в продакшн. Но как обычно, когда начинаешь работать над проблемой, возникает куча подводных камней, которые надо обязательно учесть. Каких именно? Первый из них — это, пожалуй, выбор алгоритма: хоть их и много, но у каждого есть свои особенности. Второй — как выбирать параметры? Побольше и получше? Как быть с временем ответа пользователю? Сколько памяти, CPU, потоков? И третий — что делать с computational DoS? В этой статье я хочу поделиться некоторыми своими мыслями об этих трех проблемах, опытом внедрения нового алгоритма хеширования паролей в Яндексе и небольшим количеством кода.

Прежде чем переходить к алгоритмам и построению схемы хеширования, надо вообще понять, от чего же мы защищаемся и какую роль в безопасности веб-сервиса должно играть хеширование паролей. Обычно сценарий таков, что атакующий ломает веб-сервис (или несколько веб-сервисов) через цепочку уязвимостей, получает доступ к базе данных пользователей, видит там хеши паролей, дампит базу и идет развлекаться с GPU (и, в редких случаях, с FPGA и ASIС).

Читать полностью »

Нормальный стойкий пароль фиг запомнишь. Почти аксиома. Еще и безопасники радостно подбрасывают дровишек в этот костер ужаса, заставляя раз в месяц учить чудовищный фарш из мешанины символов. Параноидальные меры безопасности в лучших традициях «Хакера в столовой» приводят лишь к тому, что пользователи заботливо царапают пароли на мониторе или складывают под клавиатуру. Нет, серьезно, ну кто из обычных пользователей в здравом уме будет соблюдать требования к паролю в духе:

Давайте вспомним классическую историю про скрепки, батарейку, корректных лошадей и заодно посмотрим на пару клевых оффлайновых генераторов человекочитаемых паролей. В свое время это сильно облегчило мне жизнь.

Читать полностью »

На днях специалисты по информационной безопасности обнаружили очередную утечку тысяч пар логин-пароль от устройств «Интернета вещей», которые были прописаны вместе с IP гаджетов, доступ к которым можно получить при помощи этих данных. Сообщается, что данные, которые ушли в Сеть — валидные, их без проблем могут использовать взломщики для превращения IoT-гаджетов в «зомби» или других целей. База размещена в Pastebin, впервые ее опубликовали еще в июне. С тех пор авторы утечки обновляли содержимое базы несколько раз.

Стоит отметить, что пароли и логины, о которых идет речь, подходят к 8233 IoT устройствам, 2174 которых на момент утра пятницы находились в сети и были доступны по Telnet. Информация об утечке предоставлена GDI Foundation в лице ее руководителя Виктора Джерверса. Он же рассказал о том, что из 2174 систем, находившихся в пятницу в онлайне, 1774 были доступны по логинам и паролям из базы. Примечательно, что для всех 8223 устройств использовались лишь 144 пары логин/пароль. Другими словами, пользователи этих девайсов вряд ли меняли данные доступа по умолчанию.

Читать полностью »