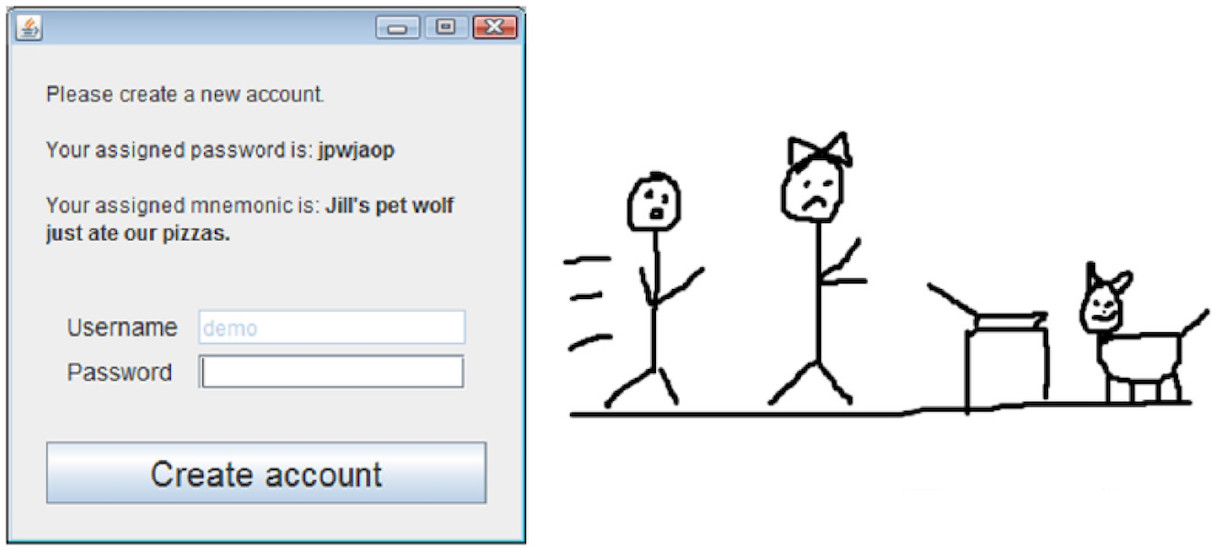

День смены паролей, офис в городе Энске, реконструкция, цвет

Если эта статья не проделала брешь в пространственно-временном континууме, то на дворе 2018 год, а в большинстве крупных организаций до сих пор меняют пароли каждые 30-90 дней. Тема того, что принудительная постоянная смена паролей лишь снижает секьюрность, но никак ее не повышает, поднималась на Хабре уже много раз (1, 2, 3), но в них, обычно, обсуждались частные случаи, а в комментариях пользователи активно делились опытом, как они защищают свои собственные учетные записи.

То что связка условного KeePass+токен, присыпанная двухфакторной аутентификацией намного надежнее, чем условная смена паролей раз в 30-90 дней, понятно и без объяснений. Но как метко заметил один из комментаторов в прошлых публикациях, зачастую инициатива на подобные «эффективные» меры исходит с самого верха организации, а спорить с генеральным директором без достойных аргументов себе дороже. Поэтому я решил попробовать доступно разложить, откуда растут ноги столь распространенной и одновременно неэффективной практики, какие им существуют альтернативы и с чем они сопряжены. Возможно, после прочтения этой статьи некоторыми руководителями, работать в отдельных компаниях станет немного лучше.

Чем опасна регулярная смена паролей

Пароль сам по себе — средство защиты не слишком стойкое ко взлому. Именно поэтому сейчас на рынке есть многочисленные средства двух или даже трехфакторной аутентификации, различные токены, флешки и прочие ухищрения, которые укрепляют периметр и снижают вероятность взлома и получения доступа к конфиденциальным данным или учетной записи. Одним из пропагандируемых способов «укрепления» этого самого периметра является, якобы, регулярная смена пароля пользователя, которая, по идее, должна уберечь от атаки вследствие слива БД и так далее. Все эти рекомендации упускают, в первую очередь, эффект шаблонизации, который я подробно описывал несколько лет назад.

Читать полностью »