Час назад в 21:30 субботним вечером, Интеркасса решила осчастиливить письмами счастья о том, что меньше чем через 24 часа они сменят ключи. Если вы не смените, то готовьтесь процессить платежи ручками.

Читать полностью »

Рубрика «пароли» - 13

Интеркасса меняет ключи

2013-01-05 в 19:00, admin, рубрики: информационная безопасность, пароли, платежная система, платежные системы, метки: пароли, платежная системаКонцепция Суперпароля — как дополнительная защита для веб-базированных почтовых аккаунтов

2012-12-08 в 15:05, admin, рубрики: информационная безопасность, пароли, парольная защита, почта, метки: пароли, парольная защита, почта Взломы веб-базированных электронных почтовых ящиков в последнее время становятся все более распространенными. Способов взлома множество – простой подбор, keyboard logger, подбор ответа на секретный пароль, троянцы и т.д. и т.п.

Результат всегда один – злоумышленник получает полный доступ к почтовому ящику. Он может слить с него всю информацию, использовать его для дальнейшего взлома других почтовых ящиков, логинов в социальных сетях, платежных системах. В конце концов, он может просто удалить ящик или же поменять на него пароль. Вообще, все плохо.

Я попытался придумать концепцию дополнительной защиты для веб-базированных почтовых ящиков, которую я назвал суперпароль. Пока это не более, чем концепция и я хотел бы услышать мнение других пользователей Хабра.

Существует системы двухуровневой защиты, как например на Google. Неплохое решение, но при всех своих плюсах там есть определенный минус, выражающийся в некоторой затрудненности в постоянном доступе к ящику. У меня, к примеру, иногда не приходил СМС с кодом на мобильный телефон, а требуется он довольно часто (зашел с другого места в почту). Не приходит и все тут. Затрудняется доступ программ под Android, использующих логин такой многоуровневой защиты в качестве базового логин идентификации.

Читать полностью »

После публикации фотографий принца Уильяма на базе Королевских ВВС военным пришлось менять пароли

2012-11-21 в 14:52, admin, рубрики: информационная безопасность, пароли, халатность, метки: пароли, халатностьВ ходе освещения в прессе одного дня из жизни принца Уильяма, который сейчас проходит службу в королевских ВВС Великобритании в качестве пилота спасательного вертолёта, в сети оказались опубликованы сведения для внутреннего пользования, в том числе логин и пароль для входа в одну из служебных систем ВВС, которые были распечатаны на бумажке, висящей в офисе.

Хеш от хеша уменьшает стойкость к брутфорсу — так ли это?

2012-11-13 в 12:26, admin, рубрики: hash, php, sha512, брутфорс, Веб-разработка, информационная безопасность, пароли, хеширование, метки: hash, sha512, брутфорс, информационная безопасность, пароли, хешированиеЧитая разные статьи по информационной безопасности я часто встречаю подобное утверждение. Обосновывают его так: количество вариантов входных данных второй хеш-функции уменьшается до количества выходных вариантов первой.

И, в принципе, это правда. Если количество этих вариантов изначально было большим.

Читать полностью »

Лучшие способы скрытия пароля при регистрации

2012-11-01 в 20:01, admin, рубрики: usability, безопасность веб-приложений, веб-дизайн, информационная безопасность, пароли, юзабилити интерфейсов Скрытие паролей при вводе применяется очень давно, и часто используется в формах регистрации и авторизации. Это позволяет не раскрыть свой пароль посторонним, которые стоят за спиной. Хотя скрытие паролей это хорошая методика, созданная ради безопасности пользователя, но существует вероятность, что она может испортить впечатление пользователя от вашей формы регистрации. Когда пользователи нажимают на кнопку «зарегистрироваться», они ожидают увидеть ненадоедливую, простую форму регистрации. Но то, как вы решили оформить ввод пароля, может разочаровать их во всем сайте.

Читать полностью »

Ностальгия: как работают «сохранения на бумажке»

2012-09-11 в 7:15, admin, рубрики: dendy, game development, Nes, Алгоритмы, Игровые приставки, ностальгия, пароли, метки: dendy, Nes, ностальгия, пароли  Признавайтесь, кто в детстве часами напролёт просиживал за игрой в «Денди» или «Сегу»? А кто по мере прохождения игры записывал пароли на бумажку или в специально заведённую тетрадку? Если это вы, и раз уж вы читаете этот сайт, то у вас наверняка хоть раз возникал вопрос: «а как же это работает?»

Признавайтесь, кто в детстве часами напролёт просиживал за игрой в «Денди» или «Сегу»? А кто по мере прохождения игры записывал пароли на бумажку или в специально заведённую тетрадку? Если это вы, и раз уж вы читаете этот сайт, то у вас наверняка хоть раз возникал вопрос: «а как же это работает?»

Я постараюсь объяснить принципы работы классических механизмов генерации паролей на примерах из игр моего детства. Заранее прошу меня извинить за то, что все примеры будут с платформы NES (да, та, которая «Денди»), хотя тематика только ею не ограничивается. Так уж получилось, что не нашёл в себе достаточно мотивации, чтобы провести немного больше исследований и написать немного больше текста.

Читать полностью »

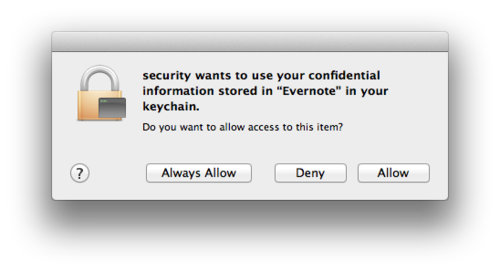

Выделение паролей в MAC OS X

2012-09-07 в 5:22, admin, рубрики: keychain, mac os x, Malware, Блог компании «Group-IB», вредоносное ПО, информационная безопасность, пароли, метки: keychain, mac os x, Malware, вредоносное ПО, информационная безопасность, пароли Финский исследователь Juuso Salonen опубликовал специальную утилиту (http://juusosalonen.com/post/30923743427/breaking-into-the-os-x-keychain), назначение которой заключается в выделении паролей из подсистемы управления парольной информации Keychain. Keychaindump уже привлекала внимание исследователей, которые убеждены, что подобный подход можно успешно использовать при разработке вредоносного кода под MAC OS X.

Впервые, она была представлена в MAC OS 8.6. Keychain хранит различные типы парольной информации (формы к WEB-сайтам, FTP, SSH-аккаунты, доступ к сетевым «шарам», беспроводным сетям, цифровые сертификаты).

Файлы Keychain хранятся в ~/Library/Keychains/, /Library/Keychains/, и /Network/Library/Keychains/ соответственно. «login», файл Keychain по-умолчанию, разблокировывается сразу же после успешного логина пользователя в систему со своим пользовательским паролем. Тем не менее, реальный пароль к нему может и не отличаться от того, что используется пользователем. При этом не разрешено устанавливать нулевой пароль, автоматическая блокировка осуществляется с течением времени при беспользовании системой.

Как только пользователь разлочил keychain, пароль превращается в 24-байтовй «master key» и хранится в сегменте памти процесса «securityd». Путем отдельного исследования, была выявлена конкретная хранимая структура в области памяти, которая указывает на «master key». Она содержит поле размером в 8 байт с соответствующим значением «0x18» (24 в HEX'е).

Читать полностью »

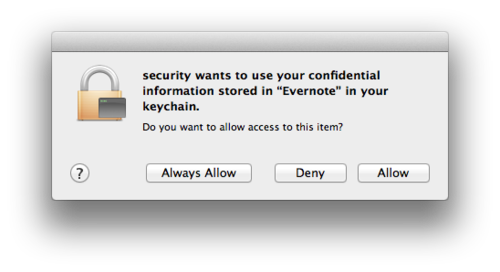

Выделение паролей в MAC OS X — эволюция malware?

2012-09-07 в 5:22, admin, рубрики: keychain, mac os x, Malware, Блог компании «Group-IB», вредоносное ПО, информационная безопасность, пароли, метки: keychain, mac os x, Malware, вредоносное ПО, информационная безопасность, пароли Финский исследователь Juuso Salonen опубликовал специальную утилиту (http://juusosalonen.com/post/30923743427/breaking-into-the-os-x-keychain), назначение которой заключается в выделении паролей из подсистемы управления парольной информации Keychain. Keychaindump уже привлекала внимание исследователей, которые убеждены, что подобный подход можно успешно использовать при разработке вредоносного кода под MAC OS X.

Впервые, она была представлена в MAC OS 8.6. Keychain хранит различные типы парольной информации (формы к WEB-сайтам, FTP, SSH-аккаунты, доступ к сетевым «шарам», беспроводным сетям, цифровые сертификаты).

Файлы Keychain хранятся в ~/Library/Keychains/, /Library/Keychains/, и /Network/Library/Keychains/ соответственно. «login», файл Keychain по-умолчанию, разблокировывается сразу же после успешного логина пользователя в систему со своим пользовательским паролем. Тем не менее, реальный пароль к нему может и не отличаться от того, что используется пользователем. При этом не разрешено устанавливать нулевой пароль, автоматическая блокировка осуществляется с течением времени при беспользовании системой.

Как только пользователь разлочил keychain, пароль превращается в 24-байтовй «master key» и хранится в сегменте памти процесса «securityd». Путем отдельного исследования, была выявлена конкретная хранимая структура в области памяти, которая указывает на «master key». Она содержит поле размером в 8 байт с соответствующим значением «0x18» (24 в HEX'е).

Читать полностью »

pswd.me: Yet another password generator and reminder

2012-08-21 в 18:26, admin, рубрики: безопасность, Веб-разработка, информационная безопасность, пароли, метки: безопасность, пароли

Всем привет!

В то время пока я не спеша «причесывал» свой микро-сервис, пользователь vladstudio (уважение ему за его творчество) опубликовал статью про свой, на первый взгляд очень похожий, генератор паролей. Ну что ж, поспешу и я рассказать о своем детище, дабы не было обвинений в плагиате.

Вообще, зародыш идеи возник где-то с год назад и первоначально прототип так же представлял собой одну страничку которая валялась на компе и не пользовалась успехом даже среди меня. Некоторое время назад этот прототип мне снова попался на глаза и я решил немного развить идею — посмотрел похожие сервисы в сети, почитал идеи о которых писали на хабре и конкретно такой реализации мне не встретилось. В итоге получился сервис pswd.me

Читать полностью »

vPass: страничка на Javascript для максимума безопасности и минимума мучений при работе с паролями

2012-08-21 в 4:26, admin, рубрики: javascript, безопасность в сети, Веб-разработка, информационная безопасность, кроссплатформенность, пароли, метки: javascript, безопасность в сети, кроссплатформенность, паролиУважаемые читатели,

позвольте представить вам микро-веб-приложение, которое я создал для решения своей собственной проблемы — сделать так, чтобы работа с моими паролями в Интернете была более безопасной и менее трудоемкой. Просто я приболел, и чтобы не валяться без дела, решил испытать себя и за 24 часа сделать веб-сервис, который не стыдно миру показать. Плюс еще денек ушел на написание текстов.

Вкратце:

- вам нужно запомнить один «мастер»-пароль, и vPass генерирует уникальный пароль на его основе, для каждого сайта.

- vPass генерирует бессмысленный набор букв и цифр (по умолчанию 12 символов), которые практически невозможно угадать.

- vPass сделан для быстрой работы с клавиатурой. Введите мастер-пароль, Ctrl-C, Ctrl-W, готово!

- vPass не «хранит» ваши пароли (и вообще ничего не хранит). Ваш пароль никуда не передается. vPass не обменивается данными с сервером — просто скачивает html-страницу в браузер.

- Работает на любой платформе с веб-браузером. Windows, Mac OS X, Linux, Android, iOS, Windows Phone, webOS, и любая ОС будущего!

- Вместо «домена» сайта можно использовать любое «имя пользователя». Я генерирую таким образом пароли для Linux-пользователей.

- Для полной уверенности, вы можете скачать vPass и запускать со своего компьютера.