В начале этого года вышел в свет очередной линукс-дистрибутив для проведения кибер-расследований и OSINT под именем CSI Linux Investigator.

Читать полностью »

В начале этого года вышел в свет очередной линукс-дистрибутив для проведения кибер-расследований и OSINT под именем CSI Linux Investigator.

Читать полностью »

NeoQUEST-2020 подошел к концу, и сейчас самое время рассказать про эти насыщенные две недели: раскроем суть заданий (но не всех, некоторые выйдут отдельными врайт-апами), покажем статистику их прохождения и объявим победителей!

Внимание! Статья содержит спойлеры для тех, кто еще не проходил задания, но честно собирается (а такая возможность есть – сайт online этапа продолжает работать!).

Читать полностью »

Система массовой прослушки разработана Агентством национальной безопасности США

Массовое прослушивание населения страны, запись всех разговоров и текстовых сообщений — должно быть, очень действенные меры в борьбе с преступностью? С такой системой террористы будут как на ладони у спецслужб? Оказывается, совершенно нет.

Рассекреченное исследование показывает, что система для анализа логов телефонных разговоров и текстовых сообщений жителей США обошлась налогоплательщикам в $100 млн за 2015-2019 годы, но помогла ФБР инициировать только единственное более-менее значительное расследование, пишет NY Times.

Читать полностью »

В мире информационной безопасности часто задаются вопросом об исследовании открытых источников на получение личной информации — будь то защищающая сторона (например, для контроля периметра, выявления открытых уязвимостей) или пентестеры (поиск точки входа, аудит периметра и т. д.). Рассмотрим один из таких источников — hunter.io, — работу с которым мы оптимизировали, написав под него новую библиотеку. Подробности и ссылка на GitHub под катом.Читать полностью »

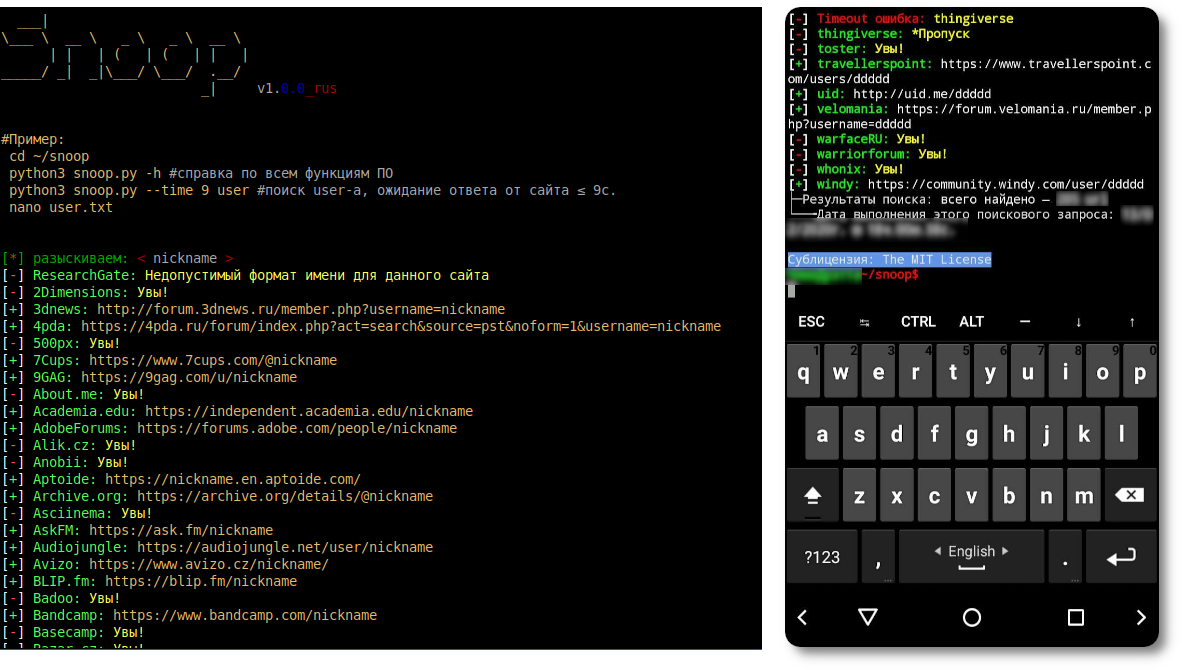

Если вам до боли знаком такой софт, как namechk или spiderfoot, то «Snoop Project» вас явно порадует, он даёт «им» фору вместе взятым и это не желтый заголовок «Статья вечерняя» — это реальная «forensic-работа» по цифровым следам в киберпространстве..Читать полностью »

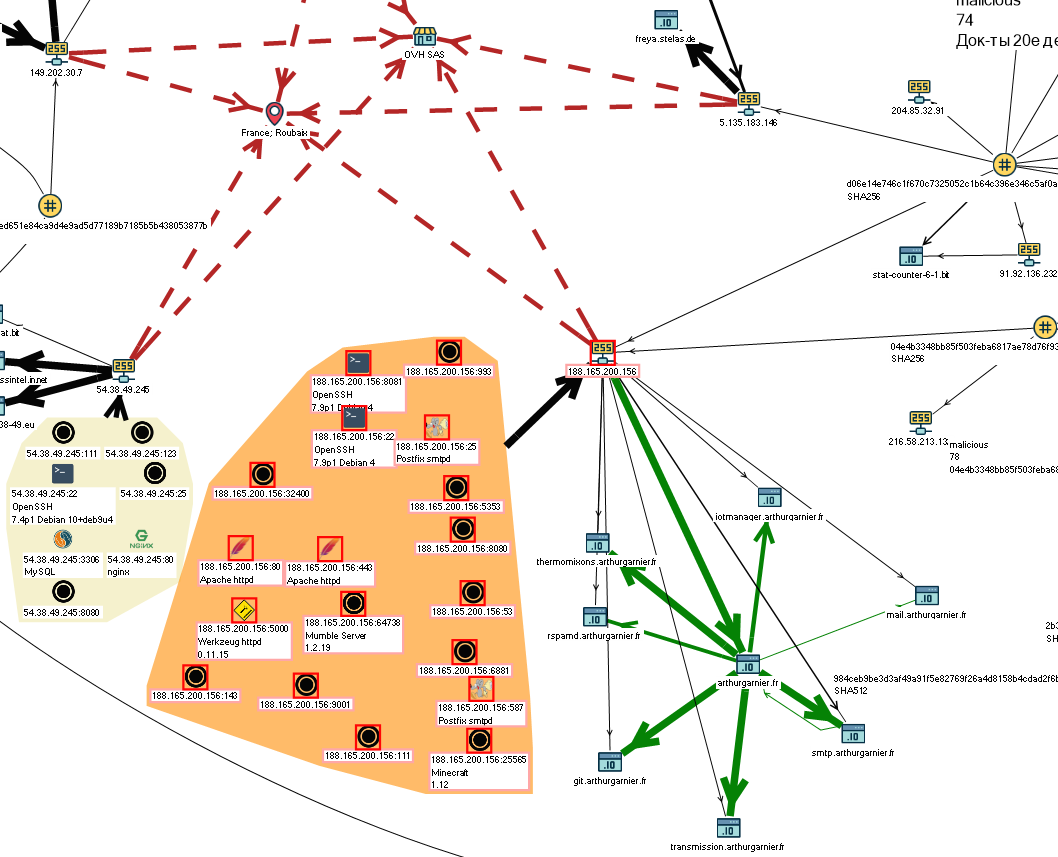

Здравствуйте, дорогие друзья. Вот, наконец-то, и добрался я до написания второй статьи, посвященной Maltego. Кто не читал первую – обязательно прочитайте вот тут. В ней я писал, что же такое Maltego в целом, а в этой статье я расскажу, с чем его едят. Картинок будет очень много.

Данная статья не совсем туториал по работе. Я, конечно, постараюсь показать максимум неочевидных вещей, с которыми столкнулся в процессе работы по первости, но лучший способ познать какой-либо фреймворк – это просто начать им пользоваться и нарабатывать опыт.Читать полностью »

При просмотре профилей пользователей соцсетей, невольно задаешься вопросом, а сколько информации лежит в открытых источниках? Понятно, что много. Но как это посчитать? И у кого еще, кроме спецслужб и корпораций уровня Google или Microsoft, есть ресурсы и механизмы, чтобы это систематизировать? Создатели ПО Maltego уверяют — у любого. В этой статье я разберу практические примеры, пробегусь по функционалу и принципам работы этого инструмента.

Рассматривать мы будем именно коммерческий релиз. Потому что Free версия — это хорошо, но посмотреть возможности, которые можно получить только за немалую копеечку от сторонних компаний, вроде Social Links, гораздо интереснее.

Сразу скажу: статья будет, скорее всего, не одна. По мере получения доступа к различным дополнительным плюшкам коммерческих релизов Maltego постараюсь писать про то, что конкретно каждая опция расширяет, и нужна ли она вообще.

Итак, дамы и господа, приступим. Читать полностью »

Вдохновившись статьей Group-IB о масштабной хакерской атаке на банки и предприятия от лица госучреждений решил разузнать про RTM немного больше.

Цель – не только найти причастных к данной атаке, но и показать насколько доступно проведение такого расследования при наличии хороших инструментов и некоторого технического бэкграунда.

Читать полностью »

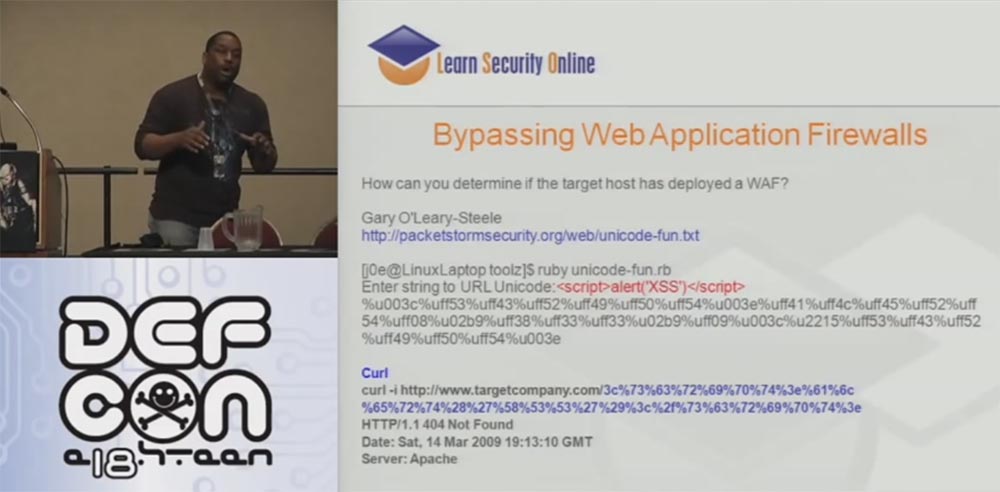

Конференция DEFCON 18. Вы потратили все эти деньги, но вас продолжают «иметь». Часть 1

Я использую интересную вещь авторства Гэри О’Лири-Стил под названием Unicod-fun, которая довольно неплоха для утилиты, написанной на Ruby. Вы знаете, что мои инструменты должны писаться исключительно на Python, поэтому мы перевели это на Python. Теперь мы можем применять различную кодировку для инструментов, которые предназначены для атак на веб-приложения и являются частью фреймворка WAF.

Фреймворк WAF включает в себя WAF Fun и WAFWOOF и функционирует на основе мультикодирования и информации, полученной от прокси, и он может функционировать через Tor или GLib прокси в процессе выполнения всех этих разных вещей. Так что это реально полезная штука для получения нужной информации.Читать полностью »