Цель статьи

Основная цель статьи – показать один из возможных сценариев настройки системы VPN доступа на базе OpenVPN с аутентификацией из LDAP (FreeIPA)

Аудитория

Статья предназначена для Linux системных администраторов.

Введение

Удаленный доступ к инфраструктуре необходим для выполнения многих задач таких как удаленная поддержка и использование конечных сервисов для удаленных сервисов.

Про OpenVPN

OpenVPN — свободная реализация технологии виртуальной частной сети (VPN) с открытым исходным кодом для создания зашифрованных каналов типа точка-точка или сервер-клиенты между компьютерами. Она позволяет устанавливать соединения между компьютерами, находящимися за NAT и сетевым экраном, без необходимости изменения их настроек.

В интернете существует огромное множество статей, описывающих OpenVPN и его настройку.

Исходные данные

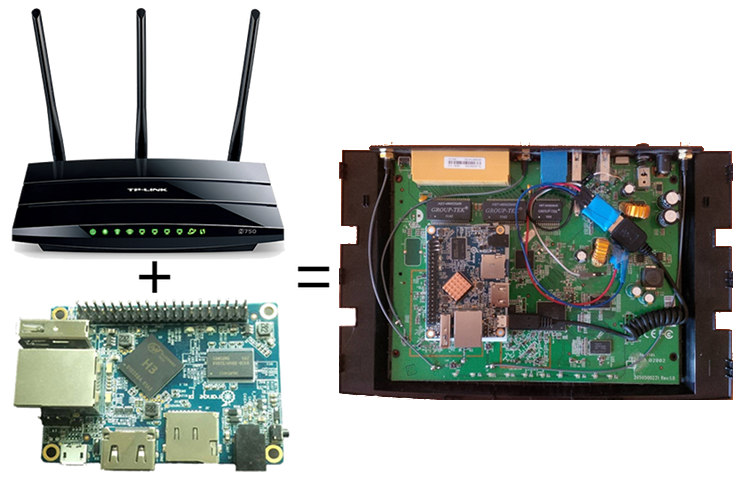

Имеем инфраструктуру, которая включает несколько серверов, где все сервисы реализованы в виде контейнеров LXC. Данная инфраструктура уже включат в себя следующие настроенные серверы:

| Сервер | IP | ОС | Описание |

|---|---|---|---|

| server1 | 10.209.102.10 | CentOS 7.x | Гипервизор для контейнеров LXC. |

| freeIPA1 | 10.209.102.11 | CentOS 7.x | IDM система для централизованного управления пользовательскими учетными записями и правами доступа к сервисам. |

Все контейнеры управляются через LXC драйвер для libvirt. Предполагается, что все последующие сервисы мы тоже развернем в LXC драйвере для libvirt.

На сервере server1 доступ контейнеров в сеть осуществляется через сетевой мост с именем br0.

Для подключения к LDAP серверу выдана учетная запись.

Задачи

Нам следует организовать систему удаленного доступа для сотрудников к инфраструктуре. Обязательным условием является дополнительная проверка пользователя по паре username/password. В нашей инфраструктуре учетные записи пользователей храняться в FreeIPA, поэтому нам следует настроить интеграцию OpenVPN системы аутентификации с FreeIPA.

Крупноблочно нам следует решить следующие задачи:

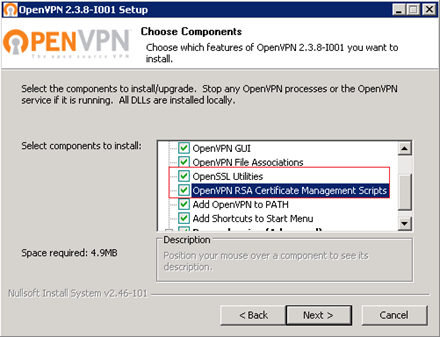

• Установка и настройка LXC контейнера для обслуживания запросов OpenVPN

• Установка и настройка OpenVPN сервера

• Настройка LDAP (на базе FreeIPA) аутентификации на OpenVPN сервере

• Настройка клиента OpenVPN

Читать полностью »