Мы привыкли доверять приложениям, которые установили на свои гаджеты. Порой обоснованно, порой не очень. Если посмотреть документацию на API авторизации какого-нибудь крупного российского банка или соцсети, то можно увидеть Oauth 2.0, OIDC, authorization code flow и т.д. К сожалению, в большинстве случаев это либо не соответствует действительности вообще, либо частично. Как будто за всеми этим упускается один важный момент, и сегодня мы поговорим об этом более подробно.

Рубрика «OIDC»

Безопасная авторизация в современных мобильных приложениях: миф или реальность?

2025-01-02 в 7:16, admin, рубрики: mobile development, oauth2, OIDC, rfc, безопасность, безопасность мобильных приложенийПрактическая реализация современной аутентификации на платформе .NET: OpenID Connect, шаблон BFF и SPA

2024-08-29 в 11:15, admin, рубрики: .net, architecture, authentication, BFF, C#, oauth2, OIDC, React, SPAВведение

OpenID Connect (OIDC): Как получить токен?

2022-06-16 в 6:46, admin, рубрики: IT-стандарты, oauth2, OIDC, openid connect, аутентификация, Блог компании Флант, информационная безопасность, Сетевые технологии, системное администрированиеЭта статья повествует о наиболее распространенном методе обмена токенами в потоке OpenID Сonnect: грантах [grants]. Обещаем – путешествие будет увлекательным, так что устраивайтесь поудобнее.

Интерлюдия

Иллюстрированное руководство по OAuth и OpenID Connect

2019-11-29 в 6:13, admin, рубрики: IT-стандарты, oauth, OIDC, openid connect, авторизация, аутентификация, Блог компании Флант, информационная безопасность, Сетевые технологии, системное администрированиеПрим. перев.: В этом замечательном материале компании Okta просто и наглядно рассказывается о принципах работы OAuth и OIDC (OpenID Connect). Эти знания будут полезны разработчикам, системным администраторам и даже «обычным пользователям» популярных веб-приложений, которые скорее всего тоже обмениваются конфиденциальными данными с другими сервисами.

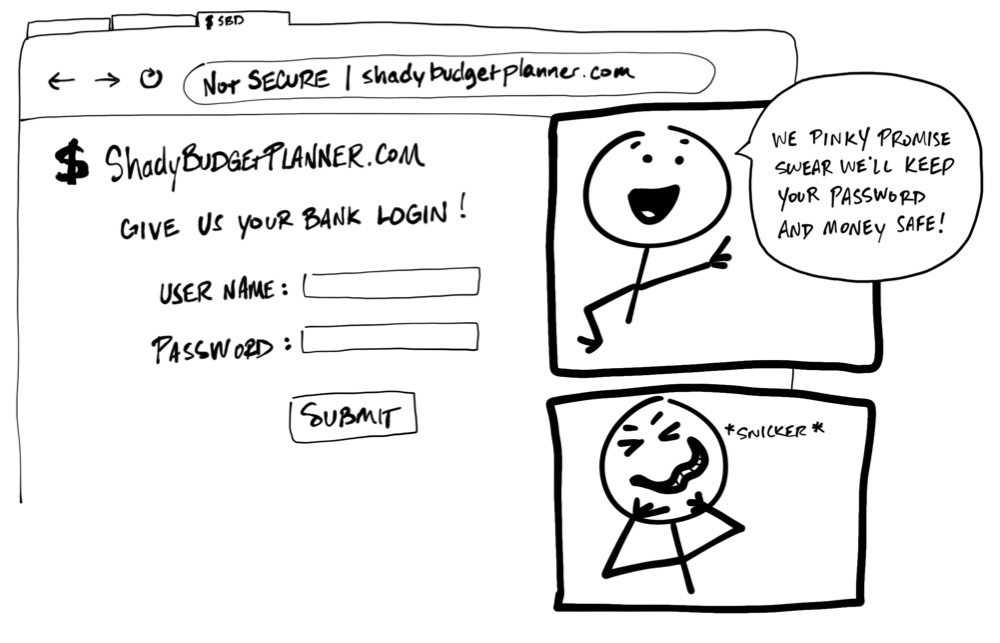

В «каменном веке» интернета делиться информацией между сервисами было легко. Вы просто давали свой логин и пароль от одного сервиса другому, чтобы тот вошел в вашу учетную запись и получил любую необходимую ему информацию.

«Предоставьте свою банковскую учётку». — «Обещаем, что с паролем и деньгами все будет в порядке. Вот прям честно-пречестно!» *хи-хи*

Жуть! Никто и никогда не должен требовать от пользователя поделиться логином и паролем, его учётными данными, с другим сервисом. Нет никакой гарантии, что организация, стоящая за этим сервисом, будет хранить данные в безопасности и не соберет больше персональной информации, чем нужно. Это может показаться дикостью, но некоторые приложения до сих пор применяют подобную практику!

Сегодня имеется единый стандарт, позволяющий одному сервису безопасно воспользоваться данными другого. К сожалению, подобные стандарты используют массу жаргонизмов и терминов, что усложняет их понимание. Цель этого материала — с помощью простых иллюстраций объяснить, как они работают (Думаете, что мои рисунки напоминают детскую мазню? Ну и ладно!).

Слёрм Мега. Установка production-ready кластера, 3 полезных совета спикеров и Слёрм вместе с Люком Скайокером и R2D2

2019-11-25 в 16:37, admin, рубрики: devops, kubernetes, ldap, LimitRange/ResourceQuota, Network Security Policy, OIDC, PodSecurityPolicy, production-ready кластер, Блог компании Southbridge, конференции, конференция, Москва, облачные сервисы, обучение, Слёрм, экзамен на CKA в CNCF24 ноября закончился Слёрм Мега, продвинутый интенсив по Kubernetes. Следующая Мега пройдет в Москве 18-20 мая.

Идея Слёрма Мега: заглядываем под капот кластера, разбираем в теории и на практике тонкости установки и конфигурации production-ready кластера («the-not-so-easy-way»), рассматриваем механизмы обеспечения безопасности и отказоустойчивости приложений.

Бонус Меги: те, кто проходит Слёрм Базовый и Слёрм Мега, получают все знания, необходимые для сдачи экзамена на CKA в CNCF и скидку 50% на экзамен.

Отдельное спасибо Selectel за то, что предоставили облако для практики, благодаря чему каждый участник работал в собственном полноценном кластере, а нам не пришлось за это добавлять к цене билета лишние 5 тысяч.