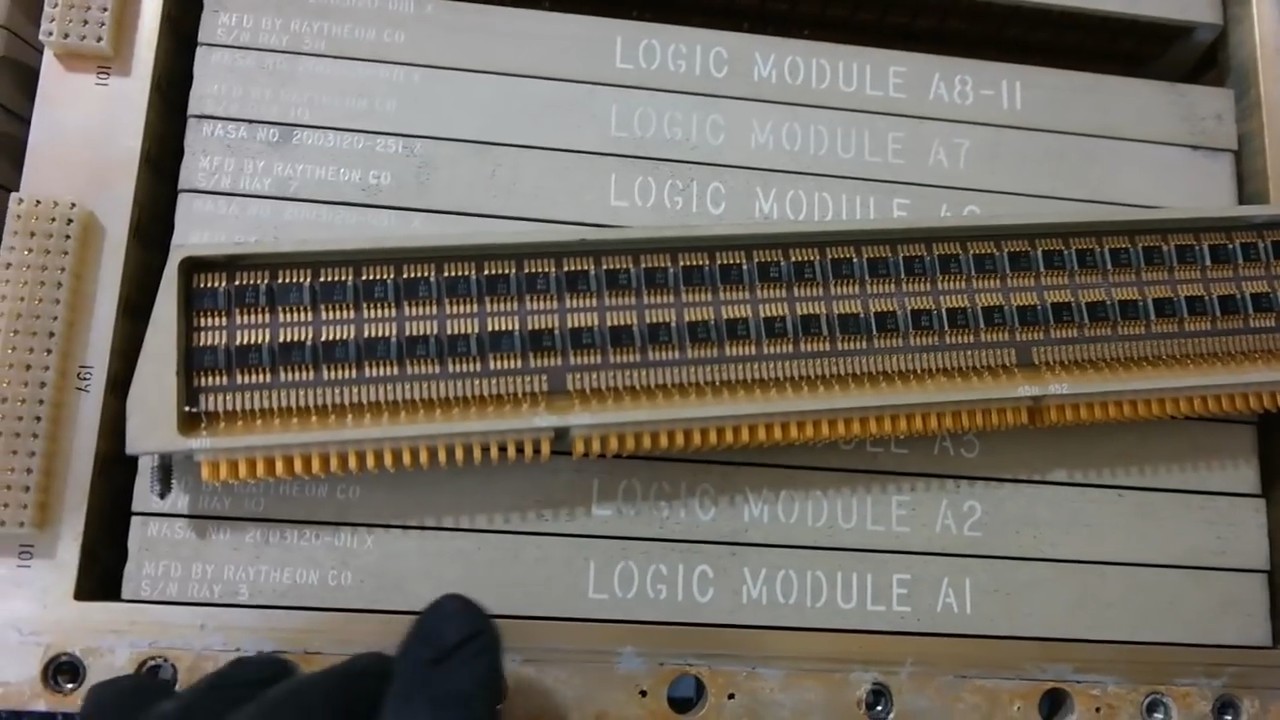

Логические модули компьютера КА Аполлон. Кадр из видео: Франсуа Раутенбах

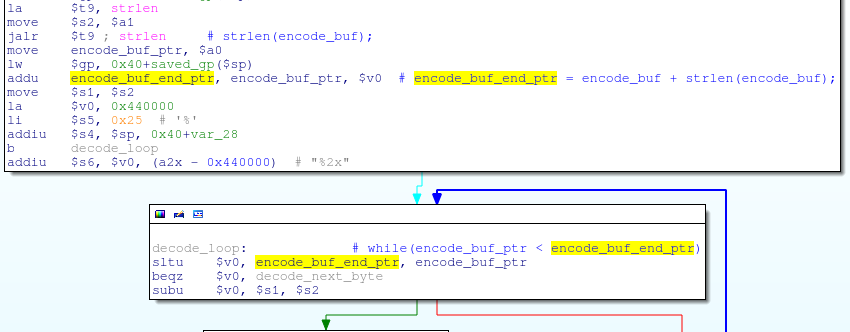

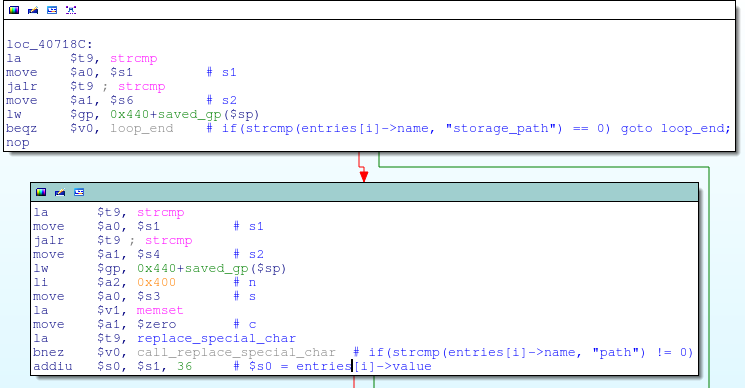

25 августа 1966 года командный и служебный отсеки корабля «Аполлон-3» (Apollo Command Module) были установлен на ракету-носитель «Сатурн-1Б» и отправлены в беспилотную испытательную миссию AS-202 на высоту 1136 км. Этот запуск стал третьим испытательным пуском «Сатурна-1Б» после AS-201 и AS-203. Но он стал первым полётом корабля с установленными системами управления и ориентации. Первый раз бортовой компьютер AGC (Apollo Guidance Computer) поднялся в небо. Эти испытания должны были доказать, что корабль «Аполлон» способен доставить людей на Луну и вернуть обратно.

Читать полностью »