В прошлом выпуске я писал о том, что Apple, похоже, по умолчанию шлет информацию об истории телефонных звонков в iCloud, и отключить это возможно только полностью заблокировав облачный бэкап. За неделю это была не единственная новость на тему: отличился и разработчик устройств на базе Android. Исследователи из компании Anubis Networks обнаружили (новость, исследование) в китайских смартфонах OEM-компании Ragentek механизм, который по ряду параметров может быть квалифицирован как бэкдор.

В прошлом выпуске я писал о том, что Apple, похоже, по умолчанию шлет информацию об истории телефонных звонков в iCloud, и отключить это возможно только полностью заблокировав облачный бэкап. За неделю это была не единственная новость на тему: отличился и разработчик устройств на базе Android. Исследователи из компании Anubis Networks обнаружили (новость, исследование) в китайских смартфонах OEM-компании Ragentek механизм, который по ряду параметров может быть квалифицирован как бэкдор.

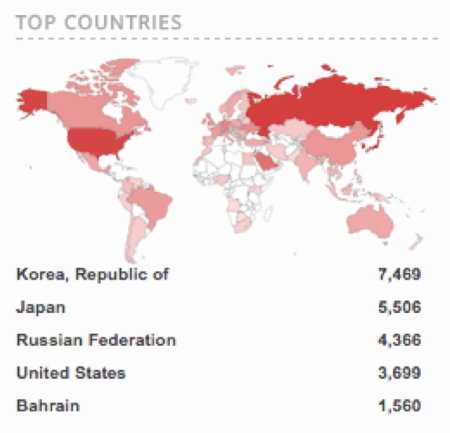

Речь идет о схеме обновления прошивки: программный модуль имеет в смартфонах этого производителя права рута, регулярно запрашивает серверы производителя, и может загружать и устанавливать с них обновления. Вроде бы все неплохо, но есть два «но». Во-первых, все коммуникации ведутся по HTTP, что делает смартфоны уязвимыми для атак типа man-in-the-middle с возможностью выполнения произвольного кода. Во-вторых, из трех зашитых в модуль доменов два разработчики софта просто забыли зарегистрировать — они так и были бы в свободном доступе, но исследователи из Anubis не зарегистрировали их на себя. Мониторинг подключений к доменам позволил оценить примерное количество уязвимых устройств: под три миллиона.

Чуть раньше, 15 ноября, в New York Times со ссылкой на исследовательскую группу Kryptowire рассказали о том, что в ряде Android-устройств производителя BLU Products установлен мониторинговый модуль рекламной сети Adups, высылающий «куда-то в Китай» подробную информацию о пользователе, включая «историю звонков, тексты сообщений» и прочее. Тогда производитель объяснил проблему досадной ошибкой, и выпустил патч. Проходит неделя, и выясняется, что смартфоны BLU подвержены еще и проблеме с загрузчиком обновлений.

Читать полностью »