В прошлом посте мы более подробно остановились на содержимом утекшего в сеть архива с данными кибергруппировки Equation Group. Мы также указали, что названия эксплойтов и имплантов (компонентов) вредоносных программ соответствуют названиям из архива NSA ANT. В ряде упоминавшихся вендоров, на устройства которых были нацелены эксплойты, указывались Cisco и Fortinet (Fortigate Firewall). В случае с Cisco речь идет о двух эксплойтах для устройств Cisco ASA, PIX и Firewall Services Module с названиями ANT EXTRABACON (EXBA) и EPICBANANA (EPBA). Первый эксплойт относится к типу 0day и использует ранее неизвестную уязвимость с идентификатором CVE-2016-6366 (Cisco ASA RCE vulnerability). Второй использует исправленную 1day уязвимость с идентификатором CVE-2016-6367 (Cisco ASA CLI RCE).

В прошлом посте мы более подробно остановились на содержимом утекшего в сеть архива с данными кибергруппировки Equation Group. Мы также указали, что названия эксплойтов и имплантов (компонентов) вредоносных программ соответствуют названиям из архива NSA ANT. В ряде упоминавшихся вендоров, на устройства которых были нацелены эксплойты, указывались Cisco и Fortinet (Fortigate Firewall). В случае с Cisco речь идет о двух эксплойтах для устройств Cisco ASA, PIX и Firewall Services Module с названиями ANT EXTRABACON (EXBA) и EPICBANANA (EPBA). Первый эксплойт относится к типу 0day и использует ранее неизвестную уязвимость с идентификатором CVE-2016-6366 (Cisco ASA RCE vulnerability). Второй использует исправленную 1day уязвимость с идентификатором CVE-2016-6367 (Cisco ASA CLI RCE).

Рубрика «nsa» - 2

Cisco и Fortinet выпустили уведомления безопасности после утечки данных Equation Group

2016-08-18 в 18:54, admin, рубрики: Malware, nsa, security, Блог компании ESET NOD32, информационная безопасностьОпубликованные данные элитной кибергруппировки Equation Group не оказались шуткой

2016-08-17 в 13:30, admin, рубрики: Malware, nsa, security, Блог компании ESET NOD32, информационная безопасность Недавно мы писали о возможной утечке конфиденциальных данных известной кибергруппы Equation Group (Five Eyes/Tilded Team). Опубликованная информация готовилась по горячим следам, а сам инцидент с публикацией данных рассматривался как вызывающий сомнения. Однако, за прошедшие несколько дней, нам удалось изучить опубликованный в свободном доступе архив, а также собрать доверенные источники, подтверждающие достоверность информации группы хакеров Shadow Brokers. Размер самого архива с доступными для доступа данными составляет около 300МБ, в нем насчитывается более 3,5 тыс. файлов. Расшифрованная публичная часть архива, которая уже упоминалась нами ранее, содержит в себе различные скрипты установки, файлы конфигурации, информацию о работе с управляющими C&C-серверами, работающие эксплойты для популярных роутеров и брандмауэров.

Недавно мы писали о возможной утечке конфиденциальных данных известной кибергруппы Equation Group (Five Eyes/Tilded Team). Опубликованная информация готовилась по горячим следам, а сам инцидент с публикацией данных рассматривался как вызывающий сомнения. Однако, за прошедшие несколько дней, нам удалось изучить опубликованный в свободном доступе архив, а также собрать доверенные источники, подтверждающие достоверность информации группы хакеров Shadow Brokers. Размер самого архива с доступными для доступа данными составляет около 300МБ, в нем насчитывается более 3,5 тыс. файлов. Расшифрованная публичная часть архива, которая уже упоминалась нами ранее, содержит в себе различные скрипты установки, файлы конфигурации, информацию о работе с управляющими C&C-серверами, работающие эксплойты для популярных роутеров и брандмауэров.

Читать полностью »

Security Week 28: Приватность покемонов, критическая инфраструктура онлайн, постквантовая криптография в Chrome

2016-07-15 в 14:41, admin, рубрики: chrome, ics, klsw, nsa, Pokemon Go, антивирусная защита, АСУ, Блог компании «Лаборатория Касперского», информационная безопасность, квантовая криптография Как, и тут покемоны?! А что делать: одним из основных критериев выбора значимых новостей по безопасности для меня по-прежнему является их популярность на Threatpost. Способ не идеальный, но достаточно объективный. Если в топе находится какая-то странная фигня, есть повод разобраться, как так получилось, как например это вышло с новостью про вредоносный код в метаданных PNG в топе 2014 года. Как правило объяснение таким казусам находится не в технических особенностях угрозы, а в том, как безопасность воспринимают люди. А это тоже интересно.

Как, и тут покемоны?! А что делать: одним из основных критериев выбора значимых новостей по безопасности для меня по-прежнему является их популярность на Threatpost. Способ не идеальный, но достаточно объективный. Если в топе находится какая-то странная фигня, есть повод разобраться, как так получилось, как например это вышло с новостью про вредоносный код в метаданных PNG в топе 2014 года. Как правило объяснение таким казусам находится не в технических особенностях угрозы, а в том, как безопасность воспринимают люди. А это тоже интересно.

Новость про вредоносные приложения, маскирующиеся под Pokémon Go — она вообще на 100% про восприятие, точнее про то, что все вокруг сошли с ума. По данным исследователей из Proofpoint, киберпреступники воспользовались недоступностью игры в официальных магазинах приложений в ряде регионов, рассчитывая получить свои пять копеек незаконной прибыли от всеобщей популярности.

Впрочем, и в аутентичном приложении обнаружились проблемы. Исследователь Адам Рив обнаружил, что при регистрации учетной записи в игре, пользователям требуется предоставить полный доступ к своему аккаунту Google. То есть разработчик игры, компания Niantic Labs, получает возможность читать всю почтовую переписку, отправлять письма от имени игрока, может скачивать все документы с Google Drive, смотреть историю поиска и навигации, и многое другое. Примечательно, что на момент данного открытия альтернативный способ регистрации, не через Google, просто не работал.

Все выпуски дайджеста доступны по тегу.

Читать полностью »

Бывший сотрудник АНБ обвиняет агентство в неспособности справиться с огромным объёмом данных от массовой слежки

2016-03-24 в 20:56, admin, рубрики: nsa, анб, информационная безопасность, массовая слежка, сноуден

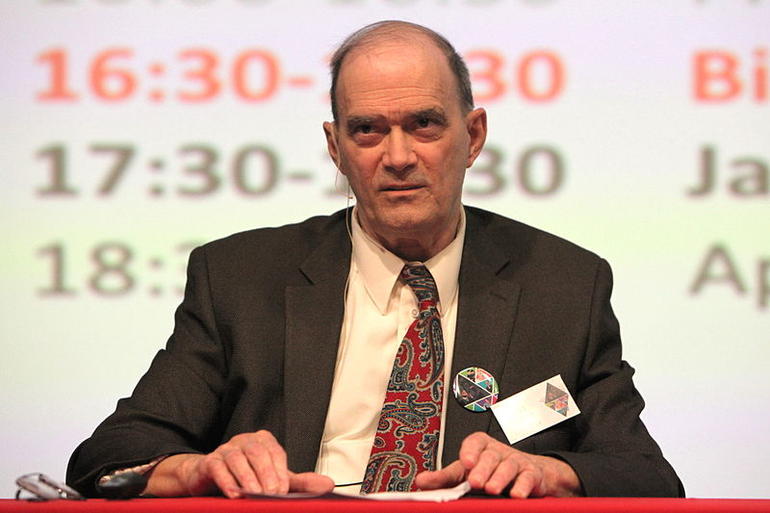

Уильям Бинни

Уильям Бинни, бывший сотрудник американских спецслужб и разоблачитель методов их работы, на конференции, организованной компанией Contrast Security, в очередной раз раскритиковал программы массовой слежки. Он заявил, что все эти программы были и остаются неэффективными, поскольку они погребены под грудами данных, и не могут справиться с обработкой таких объёмов информации.

По поводу массовой слежки экс-сотрудник американских спецслужб Эдвард Сноуден недавно заявил, что США использовали терроризм как оправдание для слежки за адвокатами, журналистами, детским фондом ООН и т.д. Также Сноуден уточнил, что программы слежек США не предотвратили ни одного теракта и даже не помогли в их расследовании.

Он писал: «Эти программы не имели отношения к терроризму. Это было оправданием. Это было дипломатической манипуляцией, экономическим шпионажем и социальным контролем. Это была сила, и нет никаких сомнений в том, что массовая слежка усиливает государственную власть».

Читать полностью »

Бэкдоры в файрволах Juniper

2015-12-18 в 18:31, admin, рубрики: nsa, бекдор, информационная безопасность, мы все умрём, Сетевые технологии, метки: Мы все умрёмЕсли кто-то еще не слышал, Juniper опубликовал заявление: обнаружен код в ScreenOS версий с 6.2.0r15 по 6.2.0r18 и с 6.3.0r12 по 6.3.0r20, позволяющий обладающим соответствующей информацией лицам сделать две вещи:

1) Аутентифицироваться на устройстве по ssh

2) Слушать VPN трафик

Обнаружить проникновение может быть непросто.

Затронута только ScreenOS. SRX в порядке. Наверное.

Подробнее:

forums.juniper.net/t5/Security-Incident-Response/Important-Announcement-about-ScreenOS/ba-p/285554

kb.juniper.net/InfoCenter/index?page=content&id=JSA10713

Есть какие-то Читать полностью »

В воскресенье АНБ сворачивает многолетнюю массовую прослушку

2015-11-28 в 20:57, admin, рубрики: cia, nsa, Prism, анб, информационная безопасность, массовая прослушка, прослушка, регулирование интернета, сноуден, ЦРУ  Агентство национальной безопасности США в воскресенье завершает программу массовой прослушки. Такое заявление в пятницу сделали в администрации президента США. Вместо неё агентство должно будет ввести новую программу с сильно урезанными возможностями.

Агентство национальной безопасности США в воскресенье завершает программу массовой прослушки. Такое заявление в пятницу сделали в администрации президента США. Вместо неё агентство должно будет ввести новую программу с сильно урезанными возможностями.

Это событие расценивается как победа борцов за приватность, достигнутая совместно с технологическими компаниями, отказывавшимися идти навстречу правительственному агентству в ущерб безопасности и приватности своих пользователей. Несмотря на многочисленные призывы обеспечить «чёрные ходы» в шифровании мобильных устройств и программ, такие гиганты, как Apple и Google не согласились идти на уступки.

Закрытие программы массовой прослушки PRISM произойдёт через два с половиной года после её разоблачения Эдвардом Сноуденом, на тот момент бывшим сотрудником агентств ЦРУ и АНБ. Массовая прослушка без суда и ордеров стала возможной после террористических атак 11 сентября 2001 года.

Теперь АНБ не сможет напропалую собирать информацию о всех звонках, совершённых гражданами США, чтобы обрабатывать эти т.н. «метаданные» в попытках обнаружить «подозрительные действия». Теперь агентству необходимо будет получать судебное решение, чтобы иметь возможность отслеживать звонки определённого лица или группы лиц на срок до шести месяцев.

Читать полностью »

Как разведчики СССР следили за дипломатами США при помощи кейлоггеров для электрических пишущих машинок

2015-11-07 в 0:57, admin, рубрики: nsa, гаджеты, жучки, информационная безопасность, История ИТ, СССР, шпионские игры

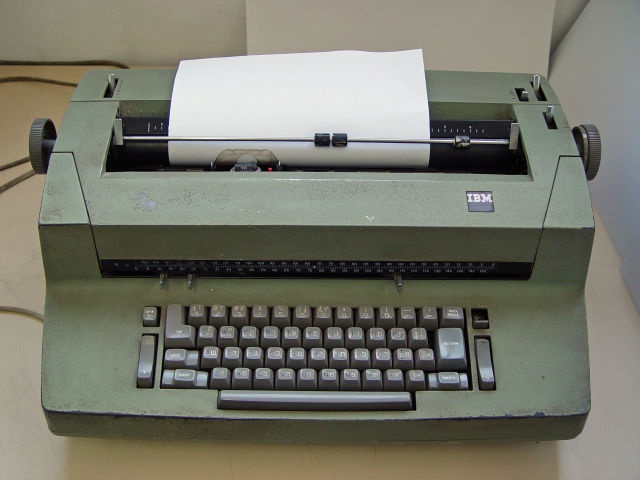

Материалы National Security Agency (NSA), опубликованные несколько лет назад, сейчас вновь всплыли, получив широкую огласку. Представители NSA детально изучили то, что на поверку оказалось первым в мире кейлоггером из 1970 года. «Жучка» советские разведчики размещали в пишущих машинках IBM Selectric американских дипломатов для наблюдения за деловой перепиской американцев.

Электромагнитные имплантанты/жучки были ничем иным, как инженерным чудом. Портативные устройства заключались в металическую пластину, идущую по всей длине машинки, что позволяло скрыть жучка от посторонних глаз. Такое устройство можно было обнаружить только при помощи рентеновского оборудования, причем местоположение жучка надо было еще и точно знать. Интересно, что жучок мог фиксировать все буквы и цифры, но не фиксировал пробелы, отступы, дефисы. Передача получаемой жучком информации производилась в режиме реального времени. Кажется бредом? Отнюдь.

Читать полностью »

NSA продлит свою программу прослушивания еще на 180 дней

2015-07-01 в 7:11, admin, рубрики: nsa, информационная безопасность, программы прослушивания, США

Если вы считали, что Конгресс США может положить конец тайным программам прослушки всего и вся от NSA, то вы ошибаетесь. FISC (Foreign Intelligence Surveillance Court) продолил эту программу еще на 180 дней, при этом программа прослушки будет иметь отношение к сбору информации с мобильных телефонов. При этом возможно и дальнейшее продолжение работы программы. Пока же NSA будет вести прослушку мобильных телефонов до конца ноября.

Стоит напомнить, что Конгресс США запретил NSA продолжать программы прослушивания, пропустив USA Freedom Act, который был подписан Бараком Обамой 2 июня. Уже в этом законе содержался пункт о возможности продления деятельности NSA на 6 месяцев, с использованием менее агрессивной программы наблюдения (в данном случае — только «работа» с телефонами).

Читать полностью »

Шпионы-фрилансеры ведут прослушку разговоров обычных людей в Нью-Йорке

2015-05-25 в 7:21, admin, рубрики: nsa, информационная безопасность, кгб, Киберпанк, Нью-Йорк, прослушка, шпионы, метки: кгб, шпионы

Сенат США принял ряд законодательных решений, которые могут привести к закрытию большинства программ NSA. Во всяком случае эта организация уже готовится к сворачиванию программ наблюдения и прослушки. Тем не менее, не все представители агентства готовы бросить свою работу и заняться чем-то иным.

В Нью-Йорке на днях объявилось «объединение шпионов-фрилансеров», ведущих прослушивание разгоров обычных людей в Нью-Йорке. Есть у этих товарищей и собственный ресурс — We Are Always Listening. Здесь собираются практически все записи разговоров людей, сделанные в барах, кофейнях, спортивных залах.

Читать полностью »

SkyNet всё-таки существует, но терминаторов пока опасаться рано

2015-05-09 в 16:06, admin, рубрики: nsa, skynet, анб, информационная безопасность

Согласно сообщениям The Intercept, известный журналист Ахмад Муаффак Зайдан попал под прицел автоматической системы, выслеживающей террористов при помощи анализа данных из мобильных сетей. Его добавили в чёрный список по подозрению в причастности к Аль-Каиде.

Эдвард Сноуден несколько лет назад передал журналистам секретные презентации, из которых стало известно, что у американского агентства национальной безопасности АНБ (NSA) есть система под угрожающим названием SKYNET. Презентации детально описывают принципы работы системы.

Эта SKYNET не сможет запустить ядерные ракеты в автоматическом режиме и стереть с лица земли большую часть человечества. Зато она умеет обрабатывать большие объёмы данных, полученных от GSM-сетей. Она отслеживает людей, включённых в чёрные списки, и выделяет подозрительные шаблоны поведения. В работе системы используются облачные технологии и машинное обучение.

Система отслеживает путешествующих людей из списка, определяет, что они делают по прибытию на место, кому звонят. Ездят ли часто одним и тем же маршрутом. Меняют ли SIM-карты или, возможно, часто выключают свой телефон. С кем пересекаются координаты их телефонов (что говорит о возможных встречах). Не работает ли телефон человека исключительно на входящие звонки. И проверяет различные комбинации подобных данных.

Читать полностью »