Привет. Недавно NIST на своем сайте объявили о старте третьего этапа стандартизации постквантовой криптографии. В третий этап прошли 3 кандидата на цифровую подпись и 4 кандидата на асимметричное шифрование. Так же были представлены 8 альтернативных кандидатов. Я подумал, что заинтересует данное событие. Более подробнее под катом.

Рубрика «NIST» - 2

NIST объявило о начале третьего этапа стандартизации постквантовой криптографии

2020-07-24 в 19:25, admin, рубрики: code-based crypto, hash-based crypto, lattice-based crypto, multivariate-based crypto, NIST, pqc, информационная безопасность, криптография, стандартизацияУченые создали цифровые копии пуль, убивших Кеннеди

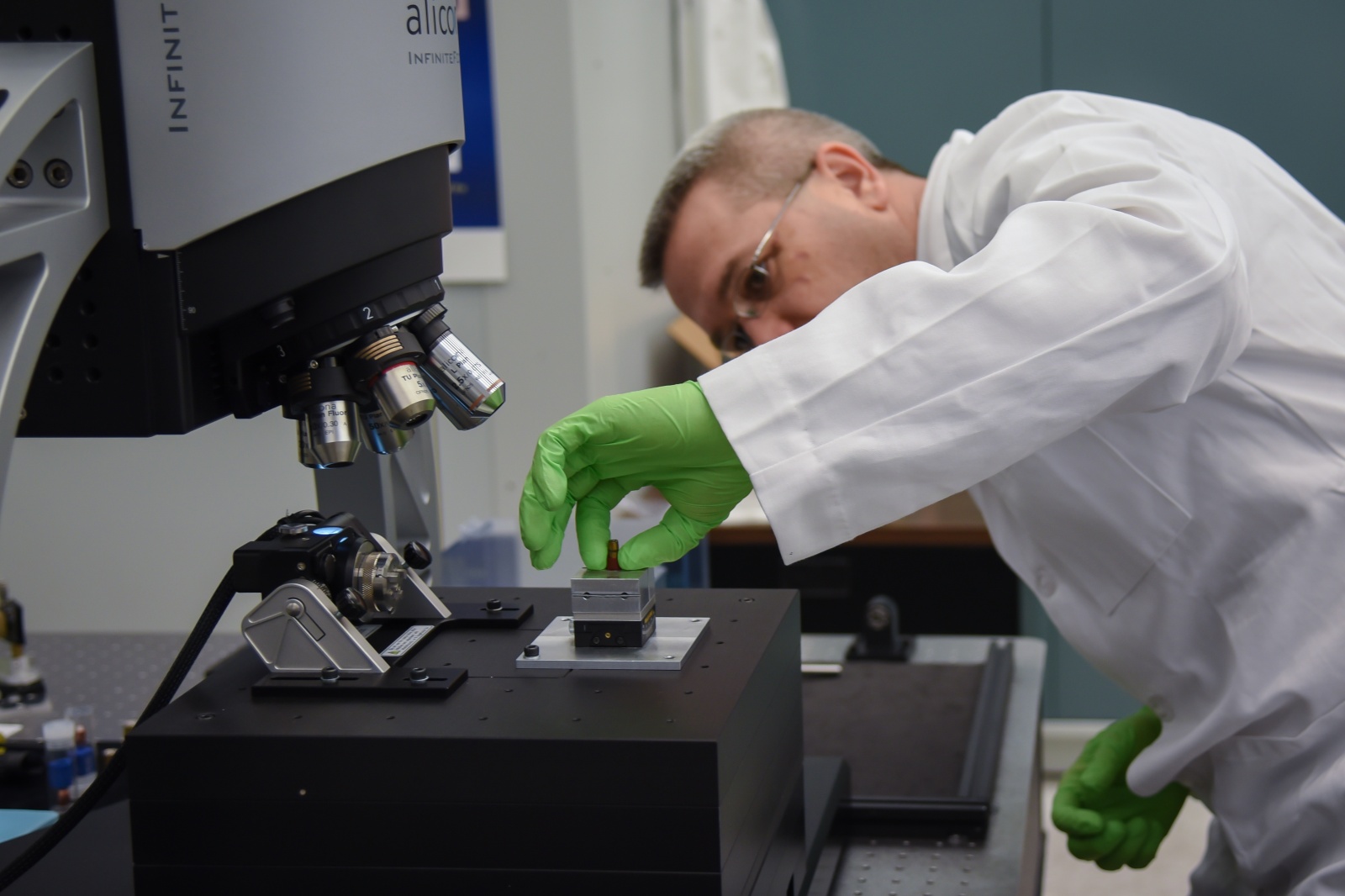

2020-01-02 в 8:22, admin, рубрики: 3d, NIST, баллистика, микроскопия, Научно-популярное, пули, Работа с 3D-графикой, трёхмерное сканирование, физика

Ученый-физик из Национального института стандартов и технологий (NIST) Томас Брайан Ренегар вместе с коллегами создали цифровые версии пуль, которыми убили бывшего президента США Джона Кеннеди.

Фрагменты пуль привезли из Национального архива. Ученые смогли отсканировать их поверхность под трехмерным микроскопом. Созданные цифровые копии повторяют оригинал вплоть до микроскопических деталей.

Национальный архив планирует разместить эти копии в своем онлайн-каталоге в начале 2020 года. Этот проект позволит получить широкой аудитории доступ к 3D-копиям, в то время как оригиналы будут храниться в безопасном месте с контролем температуры и влажности. Читать полностью »

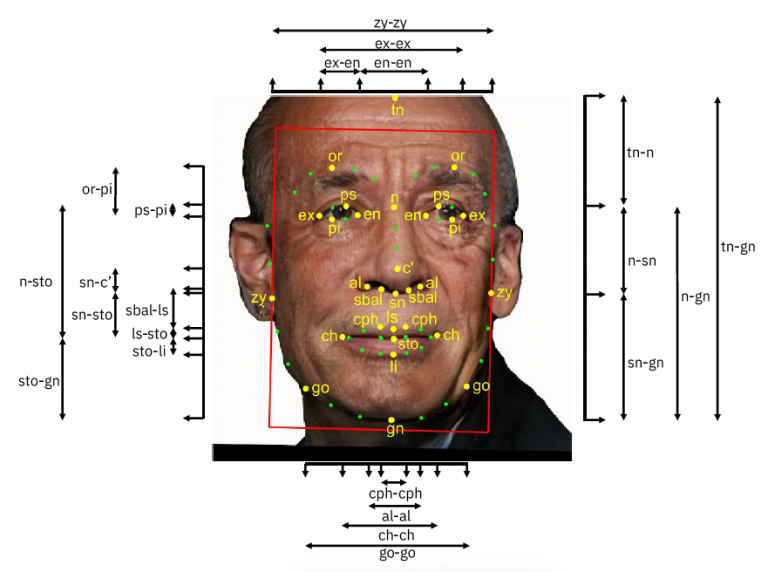

Откуда берут фотографии для тестирования систем распознавания лиц

2019-03-23 в 15:41, admin, рубрики: FRVT, Multiple Encounter Dataset, NIST, машинное обучение, наборы данных, обработка изображений, обучение нейросети, распознавание лиц

Аннотированная фотография из набора данных Diversity in Faces от IBM

Недавно компания IBM подверглась критике за то, что для обучения нейросетей без разрешения взяла общедоступные фотографии с фотохостинга Flickr и других сайтов, куда пользователи выкладывают свои снимки. Формально всё по закону — все фотографии опубликованы под лицензией Creative Commons — но люди чувствуют дискомфорт из-за того, что ИИ обучается на их лицах. Некоторые даже не знали, что их сфотографировали. Как известно, для съёмки человека в общественном месте не нужно спрашивать у него разрешения.

Читать полностью »

ФСТЭК vs NIST: защита от утечек по-русски и по-американски

2018-12-24 в 10:48, admin, рубрики: dlp, IT-стандарты, NIST, Блог компании Ростелеком-Solar, Законодательство в IT, информационная безопасность, нормативные документы, регуляторы, стандарты безопасности, ФСТЭКНа тему различий российского и западного менталитетов написана куча текстов, издано немало книг, снято множество фильмов. Ментальное расхождение сквозит буквально во всем, начиная с бытовых нюансов и заканчивая нормотворчеством – в том числе в области применения систем защиты от утечек информации (DLP). Так у нас родилась идея подготовить для наших читателей серию статей-сравнений подходов к защите от утечек на русский и на американский манер.

В первой статье мы сравним сходства и различия в тех рекомендациях российских и зарубежных регуляторов по защите информации, к которым в той или иной степени могут быть применимы системы защиты от утечек. Во второй – расскажем о применимости ключевых DLP-систем по составляющим модулям к мерам защиты ГИС, рекомендуемым ФСТЭК РФ. В третьей рассмотрим тот же перечень систем защиты от утечек на предмет корреляций с рекомендациями американского стандарта NIST US.

Итак, что же нам рекомендуют ФСТЭК РФ и NIST US применительно к защите информации, для обеспечения которой могут быть использованы DLP-системы? Ответ на этот вопрос – под катом.

Читать полностью »

Управление инцидентами: «отдать нельзя оставить» или искусство расстановки запятых

2018-12-17 в 11:54, admin, рубрики: incident response, IT-стандарты, NIST, scirt, SoC, solar jsoc, Блог компании Ростелеком-Solar, информационная безопасность, реагирование на инциденты, Терминология ITВы замечали, как любая рыночная ниша, став популярной, привлекает маркетологов от информационной безопасности, торгующих страхом? Они убеждают вас, что, случись кибератака, компания не сможет самостоятельно справиться ни с одной из задач по реагированию на инцидент. И тут, конечно, появляется добрый волшебник – сервис-провайдер, который за определенную сумму готов избавить заказчика от любых хлопот и необходимости принимать какие-либо решения. Рассказываем, почему такой подход может быть опасен не только для кошелька, но и для уровня защищенности компании, какую практическую пользу может принести вовлечение сервис-провайдера и какие решения должны всегда оставаться в зоне ответственности заказчика.

Безопасность Bluetooth по NIST

2018-08-13 в 7:58, admin, рубрики: bluetooth, NIST, безопасность, беспроводные сети, Блог компании Акрибия, информационная безопасность, стандартыВ настоящее время Bluetooth переживает возрождение. Этому способствует развитие IoT, отсутствие выхода под наушники в современных смартфонах, а также популярные bluetooth-колонки, беспроводные мыши /клавиатуры, гарнитуры и прочее. Мы решили посмотреть, какие рекомендации по безопасности представлены в стандарте NIST для Bluetooth.

Почему «синий зуб»? Название Bluetooth появилось от прозвища короля викингов Харальда I Синезубого, который правил в X веке Данией и частью Норвегии. За время своего правления он объединил враждовавшие датские племена в единое королевство. По аналогии Bluetooth тоже объединяет, только не земли, а протоколы связи.

Читать полностью »

Правда и ложь систем распознавания лиц

2018-07-29 в 22:02, admin, рубрики: data mining, face recognition, mtccnn, NIST, Ntech, visionlabs, Vocord, Алгоритмы, биометрия, Блог компании Recognitor, лица, машинное обучение, обработка изображений, распознавание лицПожалуй нет ни одной другой технологии сегодня, вокруг которой было бы столько мифов, лжи и некомпетентности. Врут журналисты, рассказывающие о технологии, врут политики которые говорят о успешном внедрении, врут большинство продавцов технологий. Каждый месяц я вижу последствия того как люди пробуют внедрить распознавание лиц в системы которые не смогут с ним работать.

Тема этой статьи давным-давно наболела, но было всё как-то лень её писать. Много текста, который я уже раз двадцать повторял разным людям. Но, прочитав очередную пачку треша всё же решил что пора. Буду давать ссылку на эту статью.

Итак. В статье я отвечу на несколько простых вопросов:

- Можно ли распознать вас на улице? И насколько автоматически/достоверно?

- Позавчера писали, что в Московском метро задерживают преступников, а вчера писали что в Лондоне не могут. А ещё в Китае распознают всех-всех на улице. А тут говорят, что 28 конгрессменов США преступники. Или вот, поймали вора.

- Кто сейчас выпускает решения распознавания по лицам в чём разница решений, особенности технологий?

Большая часть ответов будет доказательной, с сылкой на исследования где показаны ключевые параметры алгоритмов + с математикой расчёта. Малая часть будет базироваться на опыте внедрения и эксплуатации различных биометрических систем.

Я не буду вдаваться в подробности того как сейчас реализовано распознавание лиц. На Хабре есть много хороших статей на эту тему: а, б, с (их сильно больше, конечно, это всплывающие в памяти). Но всё же некоторые моменты, которые влияют на разные решения — я буду описывать. Так что прочтение хотя бы одной из статей выше — упростит понимание этой статьи. Начнём!

Читать полностью »

АНБ предложило стандарт шифрования для устройств Интернета вещей, но ISO его отвергло

2018-06-04 в 8:38, admin, рубрики: IoT, iso, NIST, Simon, Speck, Блог компании GlobalSign, блочные шифры, Интернет вещей, информационная безопасность, криптография

Шифровальная машина Enigma. Ходят слухи, что это первое из устройств, куда внедрило бэкдор АНБ. Это произошло после WWII в сотрудничестве с фирмой-производителем Crypto AG. С тех пор внедрение таких бэкдоров стало чуть ли не стандартной практикой для американских разведчиков

Многие говорят о всемогуществе американских спецслужб: мол, они делают аппаратные закладки в CPU (чипы Clipper) и оставляют бэкдоры в стандартах шифрования на этапе создания этих стандартов, как было с алгоритмом Dual_EC_DRBG, принятым NIST в качестве стандарта ГСЧ. Документы Сноудена показали, что АНБ заплатило RSA за включение этого ГСЧ в своё программное обеспечение.

Но в реальности даже их влияние не безгранично. Если верить источнику WikiTribune из Международной организации по стандартизации (ISO), в апреле этого года развернулась целая дискуссия между специалистами из международной группы экспертов по безопасности ISO и сотрудниками Агентства национальной безопасности США (АНБ), которые представили новые блочные шифры для Интернета вещей.

Читать полностью »

Информационная безопасность банковских безналичных платежей. Часть 4 — Обзор стандартов моделирования угроз

2018-03-25 в 21:05, admin, рубрики: microsoft, NIST, арм кбр, банки, Законодательство и IT-бизнес, информационная безопасность, криптография, модели, персональные данные, платежные системы, стандарты, угрозы, ФСБ, ФСТЭК, цб рфВ предыдущей публикации цикла мы сформировали базовые требования к системе информационной безопасности безналичных платежей и сказали, что конкретное содержание защитных мер будет зависеть от модели угроз.

Для формирования качественной модели угроз необходимо учесть существующие наработки и практики по данному вопросу.

В этой статье мы проведем экспресс обзор порядка 40 источников, описывающих процессы моделирования угроз и управления рисками информационной безопасности. Рассмотрим как ГОСТы и документы российских регуляторов (ФСТЭК России, ФСБ России, ЦБ РФ), так и международные практики.

Читать полностью »

NIST наконец-то меняет рекомендации по паролям: теперь рекомендуются длинные парольные фразы

2017-08-09 в 17:04, admin, рубрики: NIST, xkcd, информационная безопасность, пароли, парольные фразы, Регулирование IT-сектора, рекомендации, стандарт На фото: Лорри Фейт Кранор, профессор Университета Карнеги — Меллон, в платье с 500 самыми популярными паролями в интернете, на саммите по кибербезопасности в Стэнфордском университете. Она надеется, что изучение платья поможет окружающим людям осознать необходимость поменять свой слабый пароль.

На фото: Лорри Фейт Кранор, профессор Университета Карнеги — Меллон, в платье с 500 самыми популярными паролями в интернете, на саммите по кибербезопасности в Стэнфордском университете. Она надеется, что изучение платья поможет окружающим людям осознать необходимость поменять свой слабый пароль.

В 2003 году Билл Бёрр (Bill Burr) работал менеджером среднего звена в Национальном институте стандартов и технологий. Ему с коллегами поручили написать скучную инструкцию — документ с инструкциями по выбору и управлению паролей, который должен был стать рекомендацией для государственных организаций США. Сотрудники выполнили задание — и этот документ стал известен как NIST Special Publication 800-63B. Лично Бёрр написал приложение А к этому стандарту (Appendix A) — восьмистраничный пример, который даёт практические советы по выбору и управлению паролями. Билл Бёрр рекомендовал чередовать цифры, специальные символы, строчные и прописные буквы, а также периодически менять пароли.

Рекомендация NIST с годами превратилась в стандарт, который стал обязателен для исполнения во многих государственных учреждениях, а сам сейчас автор в полной мере осознал масштаб своих ошибок и теперь очень сожалеет о содеянном, пишет The Wall Street Journal.

Читать полностью »