Приветствую! В своей предыдущей статье (посвященной оценке необходимости срочного перехода на постквантовые криптоалгоритмы) я упомянул о принятых в США стандартах на постквантовые алгоритмы электронной подписи и обмена ключами. Данные стандарты были приняты в августе прошлого года (а перед этим они в течение года проходили оценку криптологическим сообществом в виде драфтов), при этом Институт стандартов и технологий США NIST анонсировал принятие дополнительных (альтернативных) постквантовых криптостандартов в будущем.

Рубрика «NIST»

Обзор постквантовых криптостандартов США со схемами и комментариями

2025-02-14 в 12:35, admin, рубрики: NIST, ассиметричное шифрование, дерево Меркла, квантовый криптоанализ, постквантовая криптография, хеш-функции, электронная подписьНаручные атомные часы стали ближе. Определение координат без GPS

2023-10-16 в 9:00, admin, рубрики: Chip Scale Atomic Clock, gps, InGaN, NIST, ruvds_статьи, UTC, атомные часы, Владлен Летохов, наручные атомные часы, нитрид индия-галлия, позиционирование, универсальное время

Прототип атомных часов CSIC образца 2004 года, источник. К сожалению, реальное устройство с управляющей электроникой оказалось гораздо массивнее

В своё время атомные часы сделали возможным создание спутниковых систем навигации вроде GPS, которые опираются на сверхточные синхронизированные часы.

Но сейчас перед человечеством стоит скорее обратная задача: мы хотим обеспечить точную навигацию по местности без GPS, и для этого нужны ещё более точные атомные часы, чем для работы GPS. Зная скорость и направление движения любого объекта, часы нового поколения обеспечат позиционирование с точностью до метра/сантиметра (в зависимости от их точности, а также точности других датчиков). В общем, главная задача теперь — решить проблему зависимости от спутниковой навигации, которая не всегда доступна.Читать полностью »

Старая математика ломает постквантовые шифры

2023-01-29 в 13:30, admin, рубрики: NIST, SIKE, Блог компании GlobalSign, информационная безопасность, квантовая криптография, кривые второго порядка, криптография, математика, Научно-популярное, постквантовые шифры, теорема Кани, теорема ферма, факторизация, эллиптические кривые

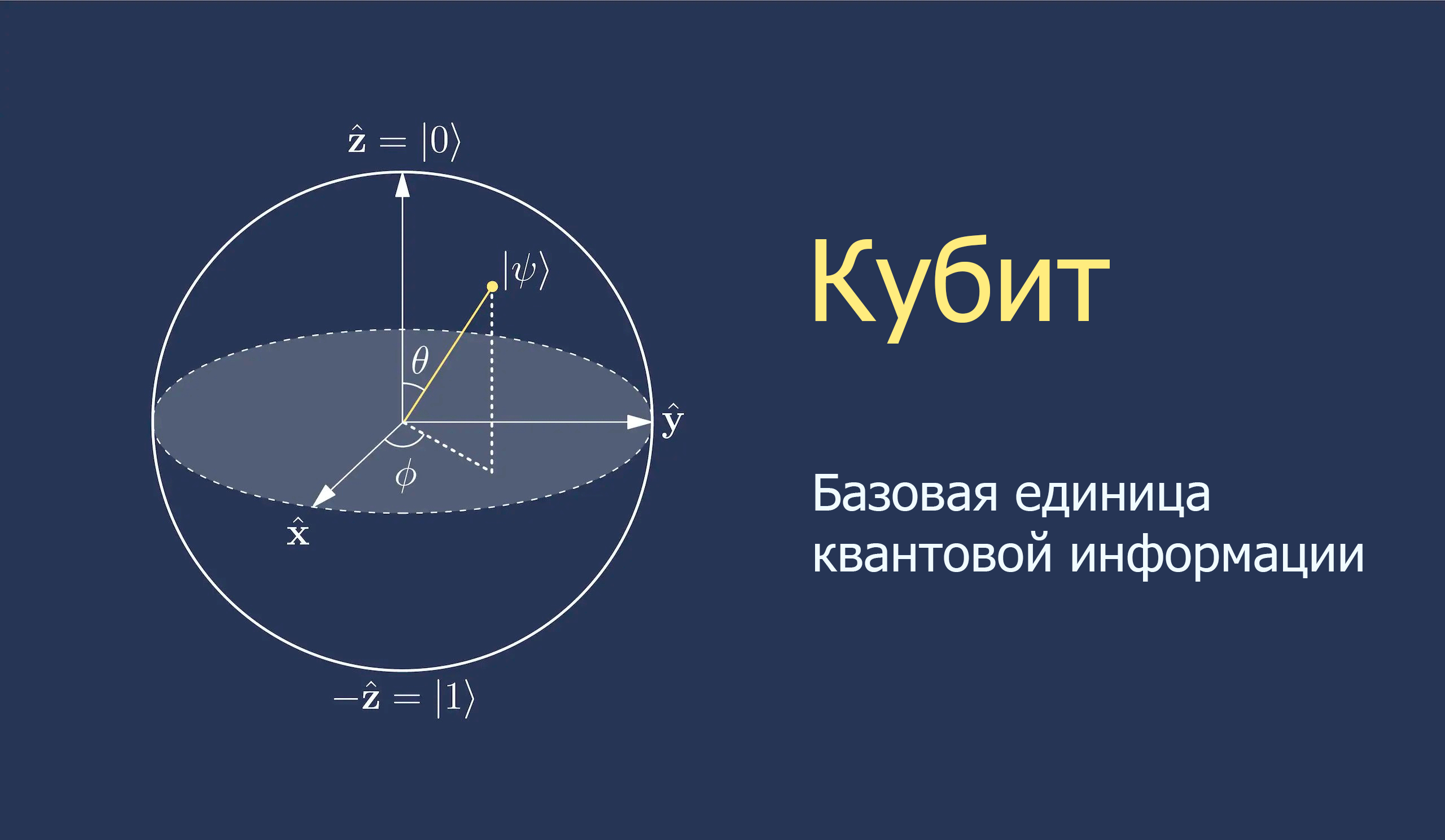

Мир криптографии постепенно готовится к приходу квантовых вычислений, где вместо двоичной логики используются кубиты. Предполагается, что именно криптография станет одним из первых применений квантовых компьютеров.

Проблема в том, что современные алгоритмы вроде RSA и Диффи-Хеллмана (в том числе на эллиптических кривых) не способны противостоять квантовым атакам. Поэтому в июле 2022 года Национальный институт стандартов и технологий США (NIST) опубликовал набор алгоритмов шифрования, потенциально способных противостоять взлому на квантовых компьютерах — так называемые «постквантовые шифры».

Один из «постквантовых» шифров сразу взломали. Но самое интересное — метод, который применили исследователи.

Читать полностью »

Сканер уязвимостей на Python или как написать сканер за 6 часов

2022-09-24 в 8:45, admin, рубрики: CVE, NIST, nmap, nmap-сканирование, python, ИБ, информационная безопасность, сканер, сканер уязвимостей, ФСТЭКНедавно мне довелось участвовать в хакатоне по информационной безопасности на научной конференции в прекрасном городе Санкт-Петербург в СПбГУТ. Одно из заданий представляло из себя написание собственного сканера уязвимостей на любом ЯП с условиями, что использование проприетарного ПО и фреймворков запрещено. Можно было пользоваться кодом и фреймворками существующих сканеров уязвимости с открытым кодом. Это задание и мое решение с моим коллегой мы и разберем в этой публикации.

Подготовительный этап

Что там с квантово-устойчивой криптографией

2022-07-17 в 17:52, admin, рубрики: NIST, t1 cloud, Алгоритмы, Блог компании T1 Cloud, информационная безопасность, квантовые вычисления, квантовые технологии, шифрованиеВ начале июля институт NIST одобрил четыре защищенных алгоритма. В блоге T1 Cloud мы рассказываем про облачные технологии, разработку и информационную безопасность. Поэтому сегодня мы решили подробнее поговорить о новых алгоритмах — обсудить принципы работы, мнение сообщества и перспективы внедрения таких систем на практике.

Заблаговременная подготовка

Новые видео демонстрируют, почему маски с клапанами не замедляют распространение COVID-19

2020-11-13 в 12:07, admin, рубрики: covid, Madrobots, N95, NIST, Блог компании Madrobots, здоровье, маски, пандемия, шлирен-метод

Мэттью Стэйматс тестирует разные маски. Источник: NIST

Многие люди носят маски в общественных местах, чтобы замедлить распространение COVID-19, выполняя рекомендации центров по контролю и профилактике заболеваний. Однако маски с клапанами для выдоха не замедляют распространение инфекции. Новые видеоролики американского Национального института стандартов и технологий (NIST) демонстрируют, почему.

Читать полностью »

NIST объявило о начале третьего этапа стандартизации постквантовой криптографии

2020-07-24 в 19:25, admin, рубрики: code-based crypto, hash-based crypto, lattice-based crypto, multivariate-based crypto, NIST, pqc, информационная безопасность, криптография, стандартизацияПривет. Недавно NIST на своем сайте объявили о старте третьего этапа стандартизации постквантовой криптографии. В третий этап прошли 3 кандидата на цифровую подпись и 4 кандидата на асимметричное шифрование. Так же были представлены 8 альтернативных кандидатов. Я подумал, что заинтересует данное событие. Более подробнее под катом.

Ученые создали цифровые копии пуль, убивших Кеннеди

2020-01-02 в 8:22, admin, рубрики: 3d, NIST, баллистика, микроскопия, Научно-популярное, пули, Работа с 3D-графикой, трёхмерное сканирование, физика

Ученый-физик из Национального института стандартов и технологий (NIST) Томас Брайан Ренегар вместе с коллегами создали цифровые версии пуль, которыми убили бывшего президента США Джона Кеннеди.

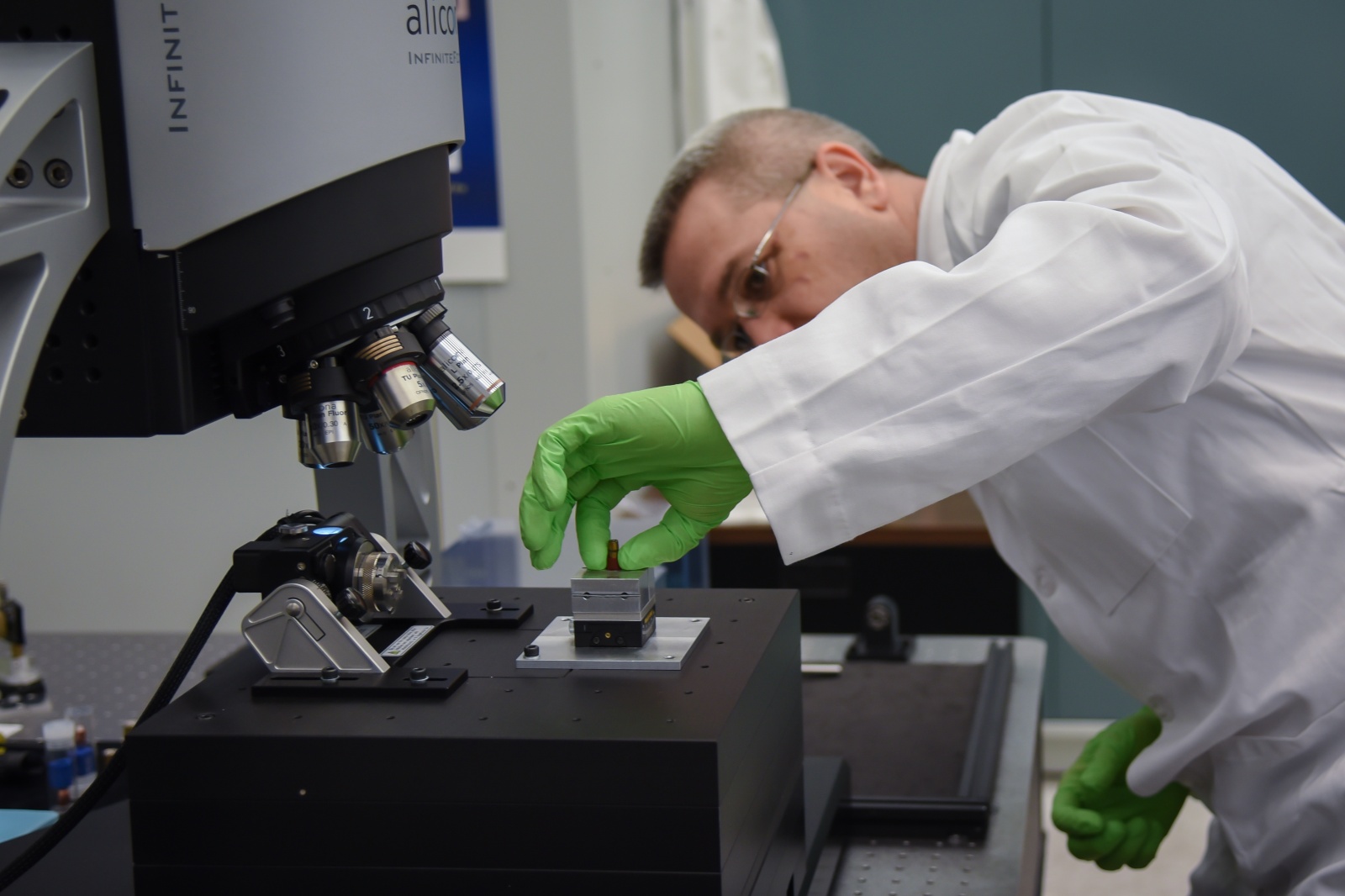

Фрагменты пуль привезли из Национального архива. Ученые смогли отсканировать их поверхность под трехмерным микроскопом. Созданные цифровые копии повторяют оригинал вплоть до микроскопических деталей.

Национальный архив планирует разместить эти копии в своем онлайн-каталоге в начале 2020 года. Этот проект позволит получить широкой аудитории доступ к 3D-копиям, в то время как оригиналы будут храниться в безопасном месте с контролем температуры и влажности. Читать полностью »

Откуда берут фотографии для тестирования систем распознавания лиц

2019-03-23 в 15:41, admin, рубрики: FRVT, Multiple Encounter Dataset, NIST, машинное обучение, наборы данных, обработка изображений, обучение нейросети, распознавание лиц

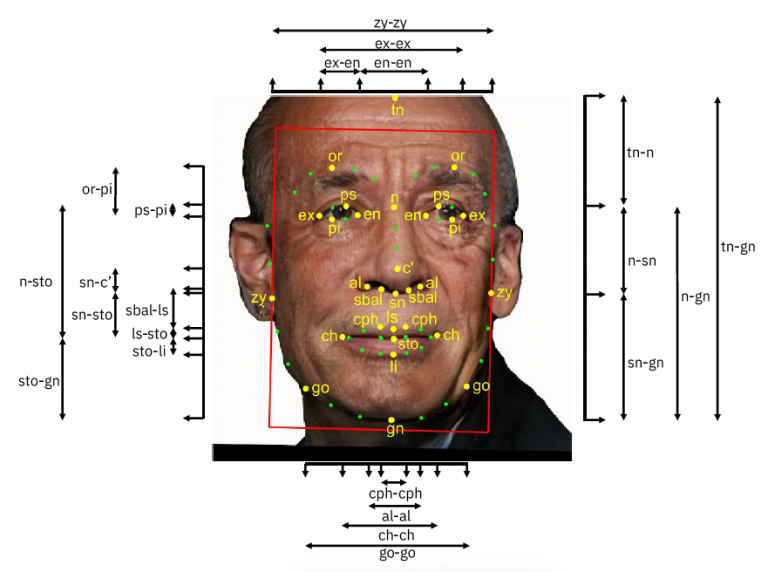

Аннотированная фотография из набора данных Diversity in Faces от IBM

Недавно компания IBM подверглась критике за то, что для обучения нейросетей без разрешения взяла общедоступные фотографии с фотохостинга Flickr и других сайтов, куда пользователи выкладывают свои снимки. Формально всё по закону — все фотографии опубликованы под лицензией Creative Commons — но люди чувствуют дискомфорт из-за того, что ИИ обучается на их лицах. Некоторые даже не знали, что их сфотографировали. Как известно, для съёмки человека в общественном месте не нужно спрашивать у него разрешения.

Читать полностью »

ФСТЭК vs NIST: защита от утечек по-русски и по-американски

2018-12-24 в 10:48, admin, рубрики: dlp, IT-стандарты, NIST, Блог компании Ростелеком-Solar, Законодательство в IT, информационная безопасность, нормативные документы, регуляторы, стандарты безопасности, ФСТЭКНа тему различий российского и западного менталитетов написана куча текстов, издано немало книг, снято множество фильмов. Ментальное расхождение сквозит буквально во всем, начиная с бытовых нюансов и заканчивая нормотворчеством – в том числе в области применения систем защиты от утечек информации (DLP). Так у нас родилась идея подготовить для наших читателей серию статей-сравнений подходов к защите от утечек на русский и на американский манер.

В первой статье мы сравним сходства и различия в тех рекомендациях российских и зарубежных регуляторов по защите информации, к которым в той или иной степени могут быть применимы системы защиты от утечек. Во второй – расскажем о применимости ключевых DLP-систем по составляющим модулям к мерам защиты ГИС, рекомендуемым ФСТЭК РФ. В третьей рассмотрим тот же перечень систем защиты от утечек на предмет корреляций с рекомендациями американского стандарта NIST US.

Итак, что же нам рекомендуют ФСТЭК РФ и NIST US применительно к защите информации, для обеспечения которой могут быть использованы DLP-системы? Ответ на этот вопрос – под катом.

Читать полностью »